Astra_Linux_Установка,_настройка,_администрирование_2023_Матвеев.pdf

|

Имя файла: Astra_Linux_Установка,_настр ойка,_администрирование_2023 _Матвеев.pdf Размер файла: 48.12 MB Файл загружен: 24/11/2022 11:02:47 Файл скачали: 188 Поделиться этой ссылкой |

<a href=»https://wdfiles.ru/3fda78″ target=»_blank» title=»Download from загрузить файл»>Скачать Astra_Linux_Установка,_настройка,_администрирование_2023_Матвеев.pdf — загрузить файл</a>

[url]https://wdfiles.ru/3fda78[/url]

подойдёт для вставки в документы или презентации.

Или получить файл на мобильное устройство, отсканировав QR-код программой с мобильного устройства

Приветствуем Вас на файлообменнике WdFiles.ru!

Ресурс WDfiles.RU был задуман как бесплатный файлообменник. Согласитесь, удобно с его помощью делиться файлами, или перемещать их с одного устройства на другое!

Всем спасибо за использование нашего ресурса!

Преимущества:

Прямые загрузки. Без ожидания.

Отсутствие рекламы.

Неограниченное количество загрузок.

Максимальная скорость загрузки.

Техподдержка (support@wdfiles.ru).

Неограниченная файловая зона.

Файлы в премиум-аккаунте хранятся вечно.

Загрузка файла размером свыше 10.00 GB .

Отсутствие ограничения на загрузки.

Низкая цена в сутки.

Отсутствие подписок.

Эта книга поможет вам освоиться в Astra Linux достаточно быстро и просто: начиная от самых основ (установка системы, начальная конфигурация, основы командной строки) мы перейдем к настройке различных видов сети (локальная сеть, Wi-Fi, VPN- и DSL-соединения), установке различных программ и запуску Windows-приложений. Также рассмотрим файловую систему, управление хранилищем, загрузкой ОС и процессами. В заключительной части книги для уже чуть более опытных пользователей Linux будут рассмотрены настройка и подключение веб-сервера.

Книга будет полезна как начинающих линуксоидам, так и более опытным пользователям, которые хотят познакомиться с Astra Linux поближе.

Нажмите на звезду, чтобы оценить!

Прочитали: 420

МАТВЕЕВ М.

Д.

УДК 004.42 ББК 32.973

Матвеев М. Д.

ASTRA LINUX. УСГАНОВКА, НАСТРОЙКА, АДМИНИСГРИРОВАНИЕИЗДАТЕЛЬСТВО НАУКА И ТЕХНИКА,

2023. -416

С., ИЛ.

ISBN 978-5-907592-07-О

Astra Linux на сегодняшний день является одним из самых востребованных

программных продуктов не только на территории РФ, но и в более глобаль

ном масштабе. Эта операционная система хороша тем, что с высокой эффек

тивностью ее можно и�пользовать как на персональных компьютерах (для

личного пользования), так и серверах различного уровня. Также эта система

поддерживается и мобильными устройствами.

Эта книга поможет вам освоиться в Astra Linux достаточно быстро и

просто: начиная от самых основ (установка системы, начальная конфигура

ция, основы командной строки) мы перейдем к настройке различных видов

сети (локальная сеть, Wi-Fi, VPN- и DSL-соединения), установке различных

программ и запуску Windоws-приложений. Также рассмотрим файловую

систему, управление хранилищем, загрузкой ОС и процессами. В заключи

тельной части книги для уже чуть более опытных пользователей Linux будут

рассмотрены настройка и подключение веб-сервера.

Книга будет полезна как начинающих линуксоидам, так и более опытным

пользователям, которые хотят познакомиться с Astra Linux поближе.

Все права защ11щены. Н икак ая часть данной книг и не может быть восп роизведена в какой бы то нн было форме без письменного раз решения

владельцев авторских п рав.

Издательство не несет ответственности за доступность материа лов, ссылк и на которые вы можете найти в этой книге. На момент подготовки

книги к изданию все ссылки на интернет-ресурсы б ыли действующими.

Контактные телефоны издательства:

(812) 412 70 26

Официальный сайт: www.nit.com.ru

© Матвеев М. Д.

© Издательство Наука и Техника (оригинал-макет)

Содержание

ВВЕДЕНИЕ ………………………………………………………..�························ 13

ГЛАВА 1. УСТАНОВКА ASTRA LINUX НА КОМПЬЮТЕР … 17

1.1.ПОДГОТОВКА ИНСТАЛЛЯЦИОННОГО НОСИТЕЛЯ ………………………………… 18

1.2. ПР ИНЦИП УСТАНОВКИ LINUX ……………………………………………………………………… 20

1.3. ЗАГРУЗКА С ИНСТАЛЛЯЦИОННОГО НОСИТЕЛЯ ……………………………………. 20

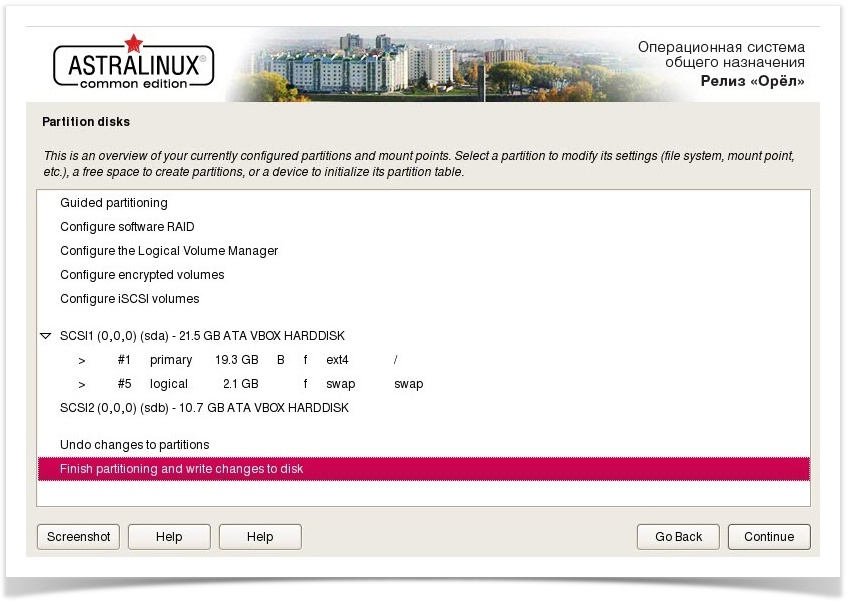

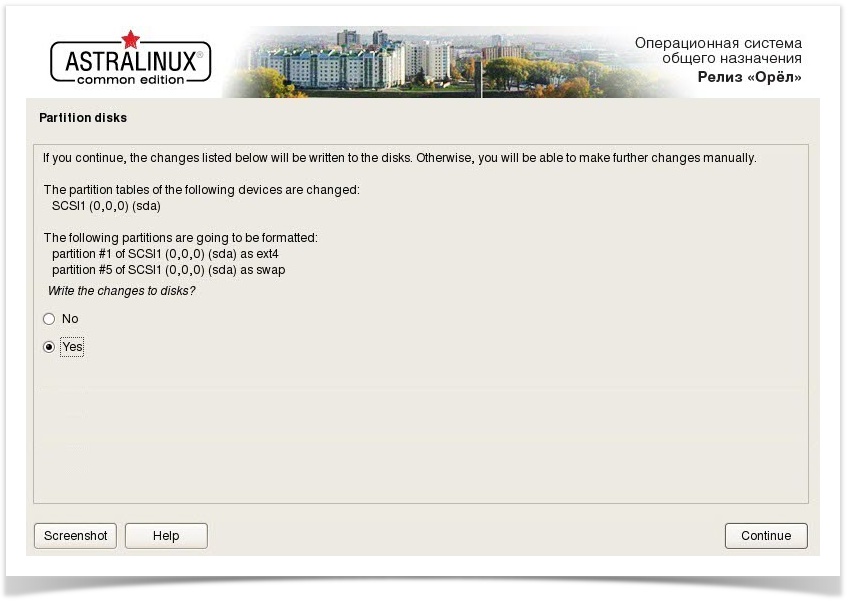

1.4. РАЗМЕТКА ДИСКА ……………………………………………………………………………………………. 21

1.4.1. Общие сведения о разметке диска………………………………………………. 21

1.4.2. Введение в точку монтирования …………………………… , …………………… 23

1.4.3. Подкачка …………………………………………………………………………………… 25

1.4.4. Как правильно разбивать жесткий диск? ……………………………………. 26

1.5.УСТАНОВКА ПАР ОЛЯ АДМИНИСТРАТОРА ………………………………………………… 31

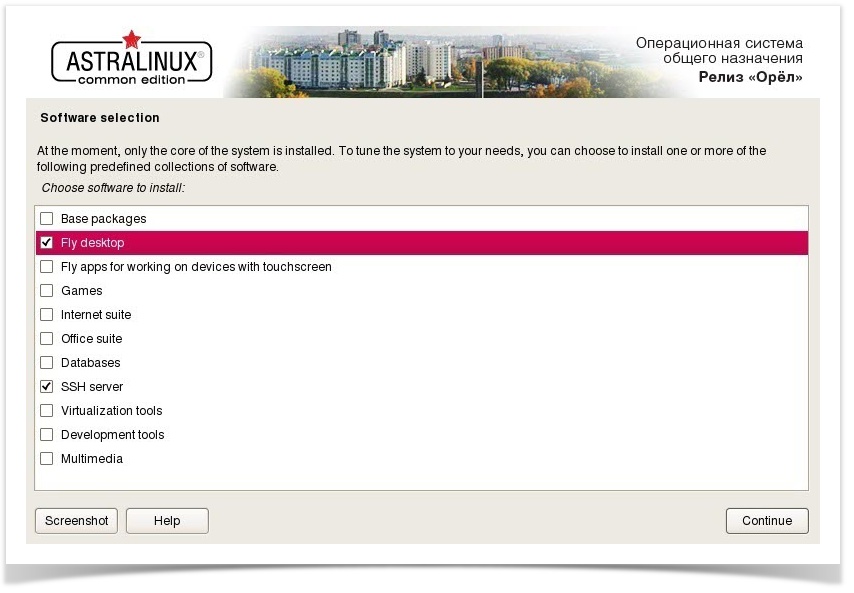

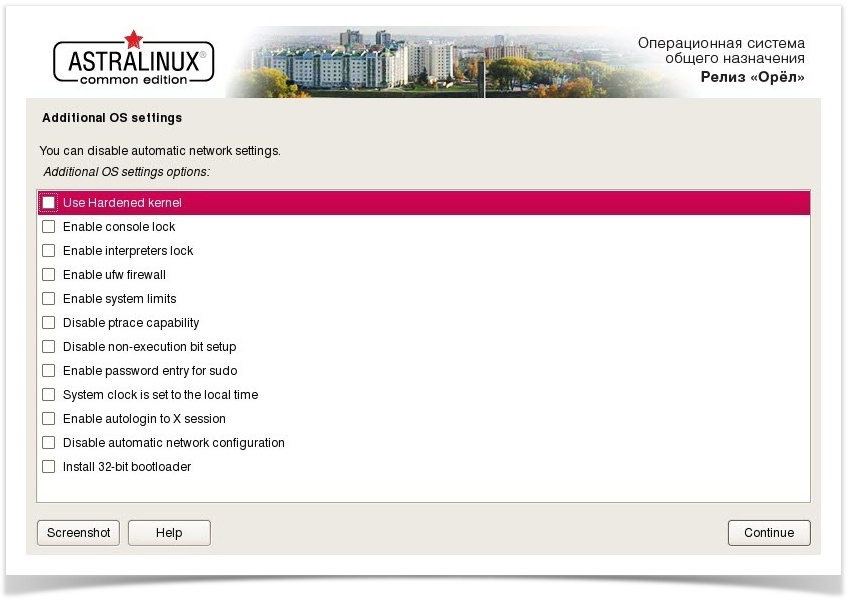

1.6. ПАРАМЕТРЫ ПРОГРАММНОГО ОБЕСПЕЧЕНИЯ ………………………………………. 32

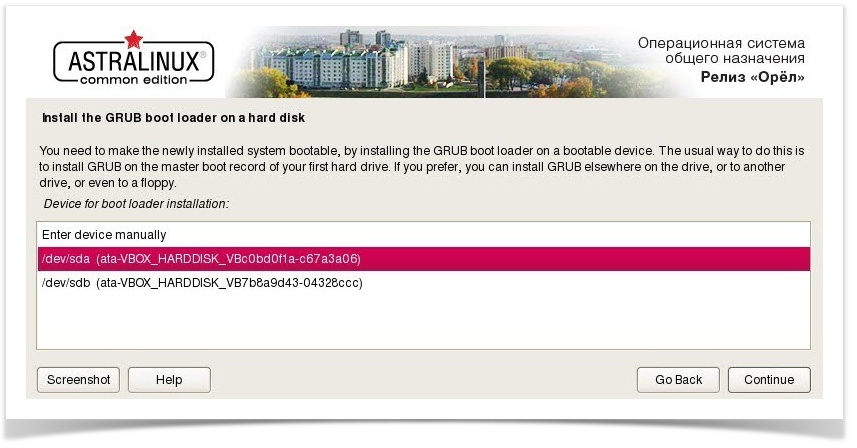

1.7.УСТАНОВКА ЗАГРУЗЧИКА …………………………………………………………………………….. 33

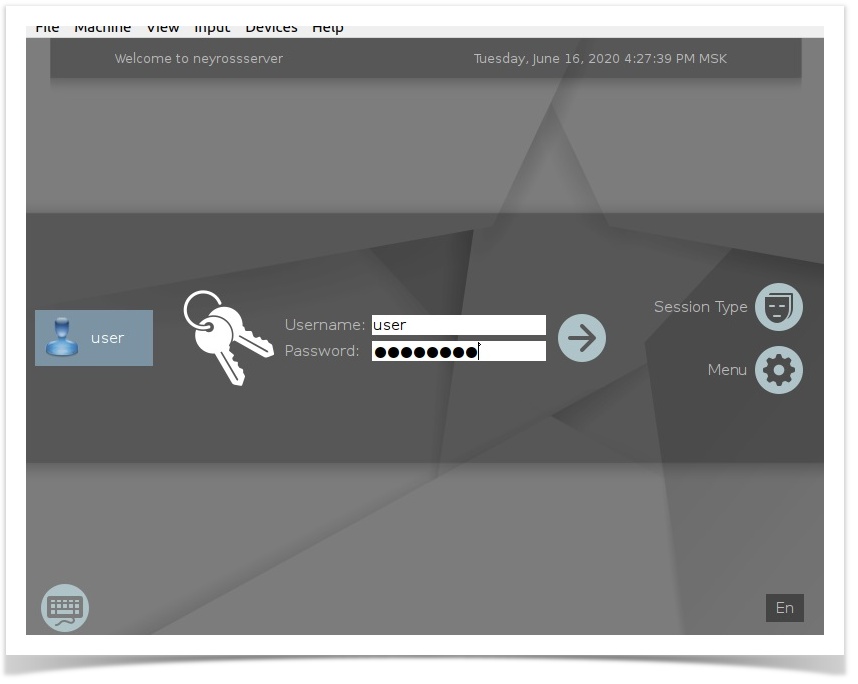

ГЛАВА 2. ВХОД В СИСТЕМУ ………………………………………………… 35

2.1. ВХОД В КОНСОЛЬ И ПЕРЕКЛЮЧЕНИЕ МЕЖДУ НИМИ …………………………… 36

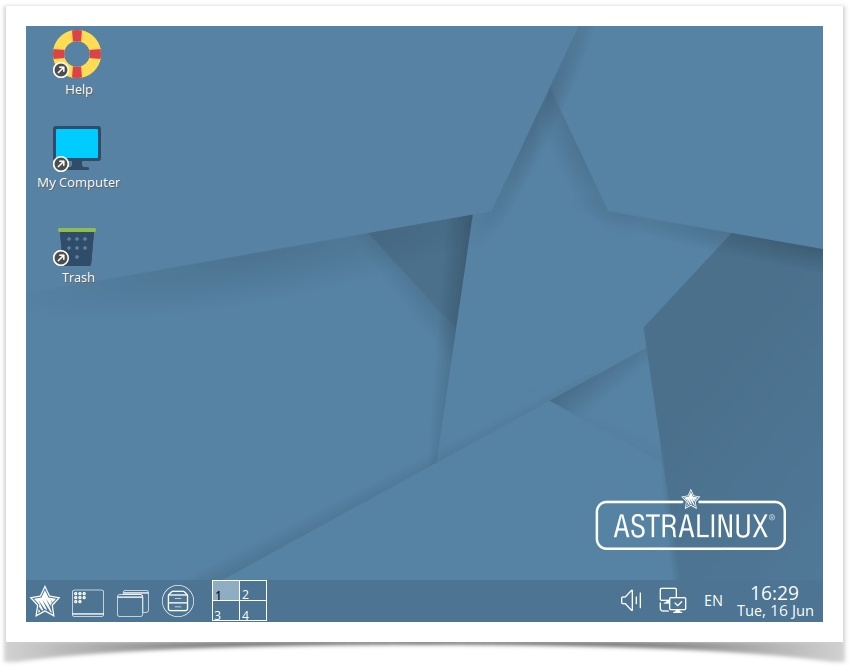

2.2. ОСНОВНЫЕ ЭЛЕМЕНТЫ ГРАФИЧЕСКОГО ИНТЕР ФЕЙСА …………………….. 39

2.3. АВТОМАТИЧЕСКИЙ ВХОД В СИСТЕМУ ……………………………………………………… 45

ГЛАВА 3. СРАЗУ ПОСЛЕ УСТАНОВКИ ………………………………. 47

3.1. ПРОВЕРЯЕМ И УСТАНАВЛИВАЕМ ОБНОВЛЕНИЯ …………………………………… 48

3.2. НАСТРАИВАЕМ ПОЧТОВЫЙ КЛИЕНТ …………………………………………………………. 49

3.3.УСТАНОВИТЕ ВАШ ЛЮБИМЫЙ БРАУЗЕР ………………………………………………….. 50

3.4. УСТАНОВКА ПРОИГРЫВАТЕЛЯ VLC …………………………………………………………… 51

3.5.УСТАНОВКА WJNE ДЛЯ ЗАПУСКА WINDОWS-ПРИЛОЖЕНИЙ ………………. 52

3.6.УСТАНОВКА ДОПОЛНИТЕЛЬНЫХ АРХИВАТОРОВ ………………………………….. 52

. ……….. .. . ….. ………. . … … … . .. ……… ·····…… ·········

………. …

Astra Linux

3.7. УСТАНОВИТЕ ПОЛЕЗНЫЕ УТИЛИТЫ …………………………………………………………. 52

ГЛАВА 4. ОСНОВЫ КОМАНДНОЙ СТРОКИ …………………….. 53

4.1. ВВОД КОМАНД……………………………………….. :………………………………………………………… 54

4.2. АВТОДОПОЛНЕНИЕ КОМАНДНОЙ СТР ОКИ ……………………………………………… 55

4.3. ПЕРЕНАПРАВЛЕНИЕ ВВОДА/ВЫВОДА ………………………………………………………… 56

4.4. СПРАВОЧНАЯ СИСТЕМА MAN ………………………………………………………………………. 57

4.5. КОМАНДЫ ДЛЯ РАБОТЫ С ФА ЙЛАМИ И КАТА ЛОГА МИ ………………………… 57

4.5.1. Команды для работы с файлами …………………………………………………. 57

4.5.2. Команды для работы с каталогами……………………………………………… 60

4.6. КОМАНДЫ СИСТЕМНОГО А ДМИНИСТРАТОРА ………………………………………… 62

4.6.1. Команды для работы с устройствами и драйверами ……………………. 63

4.6.2. Команды настройки сетевых интерфейсов …………………………………. 64

4.6.3. Программы тестирования и настройки жесткого диска ………………. 64

4.7. КОМАНДЫ ОБРАБОТКИ ТЕКСТА ………………………………………………………,…………. 65

4.7.1. Редактор sed………………………………………………………………………………. 65

4.7.2. Подсчет количества слов/символов…………………………………………….. 66

4.7.3. Сравнение файлов ……………………………………………………………………… 67

4.7.4. Разбивка текста на колонки ……………………………………………………….. 68

4.7.5. Команды dijfи dijfЗ……………………………………………………………………. 68

4.7.6. Командаgrер …………………………………………………………………………….. 70

4.7.7. Замена символов табуляции пробелами ……………………………………… 70

4.7.8. Форматирование текста……………………………………………………………… 71

4.7.9. Команды постраничного вывода more и less ………………………………. 71

4.7.10. Команды head и tail: вывод первых и последних строк файла …… 71

4.7.11. Команда split……………………………………………………………………………. 72

4.7.12. Команда unexpand …………………………………………………………………… 72

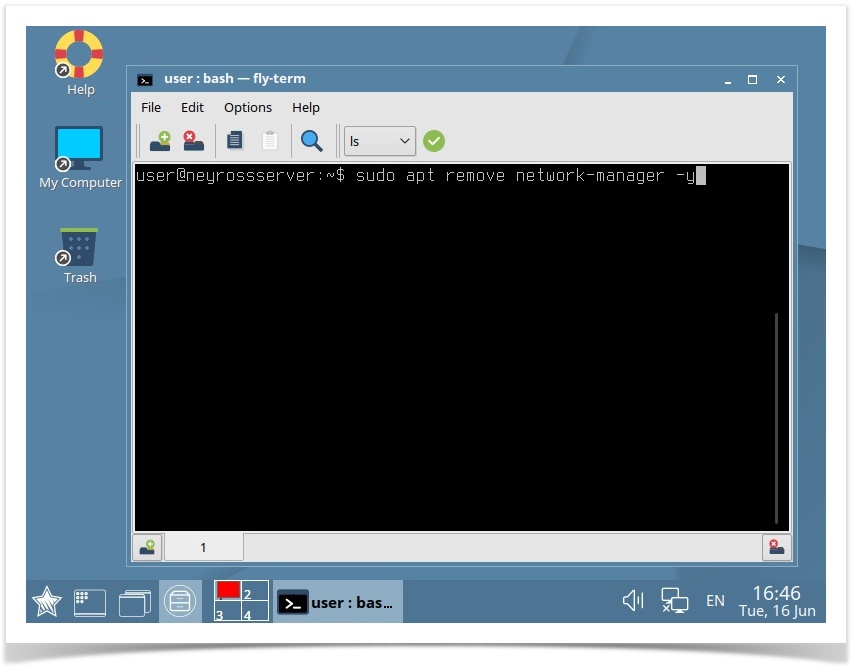

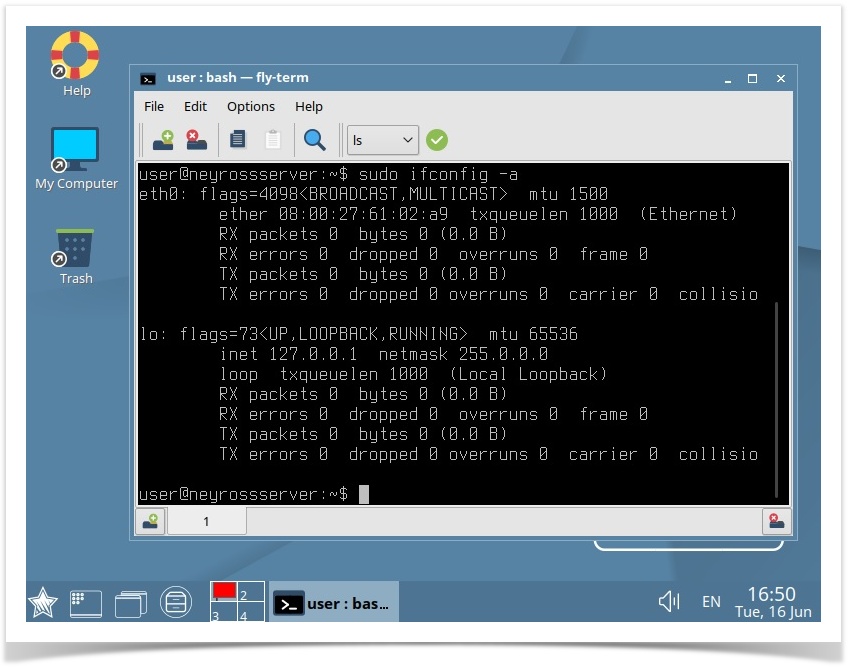

ГЛАВА 5. ЛОКАЛЬНАЯ СЕТЬ ………………………………………………. 73

5.1. ФИЗИЧЕСКАЯ НАСТРОЙКА СЕТИ ETHERNET ………………………………………….. 74

5.2. НАСТР ОЙКА СЕТИ С ПОМОЩЬЮ ГРАФИЧЕСКОГО КОНФИГУРАТОРА … 76

………

······ …………………… …… -·-……… ——·-…. …………… . .

5.3. КОМАНДА IFCONFIG ……………………………………………………………………………………….. 79

5.4. ИМЕНА СЕТЕВЫХ ИНТЕРФЕЙСОВ В LINUX ……………………………………………… 82

5.5. ОБЩИЕ КОНФИГУРАЦИОННЫЕ ФАЙЛЫ …………………………………………………… 85

Файл /etc/hosts ……………………………………………………………………………………. 85

Файлы /etc/hosts.allow и /etc/hosts.deny ……………………………………………….. 85

Файл /etc/host.conf……………………………………………………………………………… 86

Файл /etc/hostname …………………………………………………………………………….. 86

Файл /etclmotd ,,,,,,,,,,,,,,,.,,,,,,,,,,,,,,,,.,,.,,,,,,,,,,.,,.,,,,.,,,,,,,,,,,,,,,,.,,,,.,,,,,,,,,,,,,,,,.,,. 86

Файл /etclresolv.conf…………………………………………………………………………… 86

Файл /etclservices ……………………………………………………………………………….. 87

Файл /etclprotocols ……………………………………………………………………………… 87

Файл /etclnetwork/interfaces: конфигурация сети в Astra Linux …,,.,,,,,,,,,,. 88

Каталог letc/NetworkManager/system-connections: конфигурация сети в

UЬuntu ……………………………………………………………………………………………….. 88

ГЛАВА 6. БЕСПРОВОДНАЯ WI-FI СЕТЬ ……………………………. 91

6.1. НАСТРОЙК А БЕ(::ПРОВОДПОЙ СЕТИ С ПОМОЩЬЮ ГРАФИЧЕСКОГО

ИНТЕРФЕЙСА …………………………………………………………………………………………… 93

6.2. НАСТРОЙК А БЕСПРОВОДНОГО СОЕДИНЕНИЯ В КОМАНДНОЙ СТРОКЕ

(WЕР-ШИФРОВАПИЕ) …………………………………………………………………………….. 95

6.3. СОЕДИНЕНИЕ С ТОЧКОЙ ДОСТУП А ПО WРА-ШИФРОВАПИЮ ……………. 97

ГЛАВА 7. VРN-СОЕДИНЕНИЕ ……………………………………………. 101

7.1. ЗАЧЕМ НУЖНА VPN ………………………………………………………………………………………… 102

7.2. НАСТРОЙК А VРN-ПОДКЛЮЧЕПИЯ В ASTRA LINUX ……………………………… 103

ГЛАВА 8. DSL-СОЕДИНЕНИЕ …………………………………………….. 107

8.1. НЕСКОЛЬКО СЛОВ О DSL-ДOCTYПE …………………………………………………………. 108

8.2. НАСТРОЙК А DSL/PPPOE В ASTRA LINUX…………………………………………………… 109

8.3. ПРОГРАММА PPPOECONF: НАСТРОЙК А DSL-СОЕДИПЕПИЯ П А СЕРВЕРЕ БЕЗ ГРАФИЧЕСКОГО ИНТЕРФЕЙСА ……………………………………………. 112

8.4. ПРОГРАММА PPPOE-SETUP……………………………………………………………………………. 114

·-·······-···—···-···-·······—····························—··———·———-

ГЛАВА 9. УСТАНОВКА ПРОГРАММ В ASTRA LINUX ……. 119

9.1. СПОСОБЫ УСТАНОВКИ ПР ОГРАММ …………………………………………………………. 120

9.2. ТИПЫ ПАКЕТОВ И ИХ СОДЕРЖИМОЕ ………………………………………………………. 121

9.3. ИСТОЧНИКИ ПАКЕТОВ…………………………………………………………………………………. 122

9.4. МЕНЕДЖЕРЫ ПАКЕТОВ ……………………………………………………………………………….. 123

9.5. ГРАФИЧЕСКИЕ СРЕДСТВА УСТАНОВКИ ПР ОГРАММ …………………………… 128

9.6. ОШИБКА ПРИ ВЫПОЛНЕНИИ АРТ: UNABLE ТО ACQUIRE ТНЕ DPKG

LOCK /VARILIBIDPKGILOCK …………………………………………………………………… 131

ГЛАВА 10. ПОПУЛ ЯР Н ЫЕ ПРОГРАММЫ ………………..�……… 135

10.1. ОФИСНЫЕ ПАКЕТЫ …………………………………………………………………………………….. 136

10.2. ГРАФИЧЕСКИЕ ТЕКСТОВЫЕ РЕДАКТОРЫ …………………………………………….. 137

10.3. КОНСОЛЬНЫЕ ТЕКСТОВЫЕ РЕДАКТОРЫ……………………………………………… 139

10.4. ПРОГРАММЫ ДЛЯ РАБОТЫ С ИНТЕРНЕТОМ ………………………………………… 143

10.5. LINUX-AHAЛOГИ WINDOWS-ПPOГPAMM ……………………………………………….. 143

ГЛАВА 11. ЗАПУСК WINDОWS-ПРИЛОЖЕНИЙ В ASTRA LINUX»153

11.1. УСТАНОВКА ИЗ ОФИЦИАЛЬНОГО РЕПОЗИТАРИЯ ……………………………… 155

11.2. НАСТРОЙКА ПОСЛЕ УСТАНОВКИ ……………………………………………………………. 155

11.3. УСТАНОВКА И ЗАПУСК WINDOWS-ПPOГPAMMЫ ………………………………… 157

11.4. СПИСОК ИГР И ДРУГИХ ПРИЛОЖЕНИЙ, РАБОТАЮЩИХ ЧЕРЕЗ WINE «159

11.5. ИСПОЛЬЗОВАНИЕ ОТДЕЛЬНЫХ ПРЕФИКСОВ………………………………………. 160

ГЛАВА 12. ФАЙЛОВАЯ СИСТЕМА ……………………………………. 161

12.1. КАКИЕ ФАЙЛОВЫЕ СИСТЕМЫ ПОДДЕРЖИВАЕТ ASTRA LINUX ……… 162

…

12.2. КАКУЮ ФАЙЛОВУЮ СИСТЕМУ ВЫБРАТЬ? ……………………………………………. 164

•.

12.3. ЧТО НУЖНО ЗНАТЬ О ФАЙЛОВОЙ СИСТЕМЕ LINUX ………………………….. 165

. . . .. . -…… -… — — . — — — . — — — — — — — — — — — — -.. — — — . — -. -. — … — -. — — -. — . — — — — — . — .. — — — . — — — — —

Со.1срт::н111с

12.3.1. Имена файлов и каталогов ……………………………………………………… 165

12.3.2. Файлы устройств ………………………………. , …………………………………. 165

12.3.3. Корневая файловая система и основные подкаталоги первого

уровня .. , .. , …….. , ………………………………………………………………………………… 166

12.4. ссылки ………………………………………………………………………………………………………….. 168

12.5. ПРАВА ДОСТУПА …………………………………………………………………………………………… 169

12.5.1. Общие положения ………………………………………………………………….. 169

12.5.2. Смена владельца файла …………………………. , ……………………………… 170

12.5.3. Определение прав доступа …………………………………………………….. 170

12.5.4. Специальные права доступа …………………………………………………… 172

12.6. АТРИБУТЫ ФАЙЛА ……………………………………………………………………………………….. 173

12.7. ПОИСК ФАЙЛОВ ……………………………………………………………………………………………. 174

12.8. МОНТИРОВАНИЕ ФАЙЛОВЫХ СИСТЕМ …………………………………………………. 177

12.8.1. Монтируем файловые системы вручную …………….:…………………. 177

12.8.2. Имена устройств ……………………………………………………………………. 179

12.8.3. Монтируем файловые системы при загрузке …………………………… 182

12.8.4. Автоматическое монтирование файловых систем……………………. 183

12.9. РАБОТА С ЖУРНАЛОМ ………………………………………………………………………………… 183

12.10. ПРЕИМУЩЕСТВА ФАЙЛОВОЙ СИСТЕМЫ ЕХТ4 …………………………………. 184

12.11. СПЕЦИАЛЬНЫЕ ОПЕРАЦИИ С ФАЙЛОВОЙ СИСТЕМОЙ ………………….. 185

12.11.1 Монтирование NТFS-разделов ……………………,………………………… 185

12.11.2. Создание файла подкачки …………………………….., ………………….. , .. 186

12.11.3. Файлы с файловой системой …………………………………………… , …… 187

12.11.4. Создание и монтирование !SO-образов …………………………………. 187

12.12. ФАЙЛЫ КОНФИГУРАЦИИ LINUX ……………………………………………………………. 188

12.12.1. Содержимое каталога /etc …………………………………………………….. 188

12.12.2. Конфигурационные файлы …………………………………………………… 189

12.12.3. Подкаталоги с конфигурационными файлами ……………………….. 196

12.13. ПСЕВДОФАЙЛОВЫЕ СИСТЕМЫ ……………………………………………………………… 203

12.13.1. Псевдофайловая система sysfs ………………………………………………. 204

12.13.2. Псевдофайловая системарrос ………………………………………………. 205

ГЛАВА 13. УПРАВЛЕНИЕ ХРАНИЛИЩЕМ ……………………… 209

13.1. ПОДКЛЮЧ ЕНИЕ НОВОГО ЖЕСТКОГО ДИСК А И ЕГО РАЗМЕТК А ……. 210

13.2. МЕНЕДЖЕР ЛОГИЧ ЕСКИХ ТОМОВ …………………………………………………………. 217

13.2.1. Введение в LVМ …………………………………………………………………….. 217

13.2.2. Уровни абстракции LVM ………………………………………………………… 218

13.2.3. Немного практики ………………………………………………………………….. 218

ГЛАВА 14. УПРАВЛЕНИЕ ЗАГРУЗКОЙ ОС ………………………. 223

14.1. З АГРУЗЧИКИ LINUX……………………………………………………………………………………… 224

14.2. З АГРУЗЧИК GRUB2 ………………………………………………………………………………………… 225

14.2.1. Конфигурационные файлы ……………………………………………………. 225

14.2.2. Выбор метки по умолчанию …………………………………………………… 231

14.2.3. Загрузка Windows…………………………………………………………………… 231

14.2.4. Пароль загрузчика GRUB2……………………………………………………… 232

14.2.5. Установка загрузчика……………………………………………………………… 234

14.3. СИСТ ЕМА ИНИЦИ АЛИЗ АЦИИ …………………………………………………………………… 235

14.3.1. Принцип работы…………………………………………………………………….. 235

14.3.2. Конфигурационные файлы systemd ………………………………………… 237

14.3.3. Цели………………………………………………………………………………………. 240

14.4. УПРАВЛЕНИ Е С ЕРВИСАМИ ПРИ ИСПОЛЬЗОВАНИИ SYSTEMD …………. 241

ГЛАВА 15. УПРАВЛЕНИЕ ПРОЦЕССАМИ ………………………..245

15.1. КОМАНДЫ PS, N1CE И KILL …………………………………………………………………………. 246

15.1.1. Получение информации о процессе………………………………………… 246

15.1.2. Изменение приоритета процесса…………………………………………….. 251

15.1.3. Аварийное завершение процесса ……………………………………………. 252

15.2. КОМАНД А ТОР ……………………………………………………………………………………………….. 253

15.3. ИНФОРМАЦИ Я ОБ ИСПОЛЬЗОВАНИИ П АМЯТИ И ДИСКОВОГО

ПРОСТРАНСТВА …………………………………………………………………………………….. 256

…. .

15.4. КОМАНД А FUSER ………………………………………………………………………………………….. 257

…….. . …… ……. — ……………. — ·—……. — …. — . ……. -···—.

15.5. ПЛАНИРОВЩИКИ ЗАДАНИЙ ……………………………………………………………………… 258

15.5.1. Планировщик cron…………………………………………………………………. 258

15.5.2. Планировщик anacron……………………………………………………………. 260

ГЛАВА 16. ПОЛЬЗОВАТЕЛИ И ГРУППЫ ………………………….. 263

16.1. ВВЕДЕНИЕ В УЧЕТНЫЕ ЗАПИСИ ASTRA LINUX ……………………………………. 264

16,2. ПОЛУЧЕНИЕ ПОЛНОМОЧИЙ ROOT………………………………………………………….. 267

16.3. УПРАВЛЕНИЕ УЧЕТНЫМИ ЗАПИСЯМИ ПОЛЬЗОВАТЕЛЕЙ………………… 273

16.3.1. Создание учетной записи пользователя …………………………………… 273

16.3.2. Файлы /etc/passwd и /etc/shadow……………………………………………… 275

16.3.3. Изменение и удаление учетных записей ………………………………… 278

16.3.4. Группы пользователей ……………………………………………………………. 282

16.4. МОДУЛИ РАМ …………………………………………………………………………………………………. 282

16.4.1. Ограничиваем доступ к системе по IР-адресу …………………………. 285

16.4.2. Ограничиваем время входа в систему……………………………………… 287

16.4.3. Ограничение системных ресурсов с помощью РАМ ……………….. 288

ГЛАВА 17. НАСТРОЙКА ВЕБ-СЕРВЕРА ……………………………. 291

17.1. УСТАНОВКА И НАСТР ОЙКА АРАСНЕ ………………………………………………………. 293

17.2. УСТАНОВКА СЕРВЕРА БАЗ ДАННЫХ. СОЗДАНИЕ БАЗЫ ДАННЫХ И

ПОЛЬЗОВАТЕЛЯ …………………………………………………………………………………….. 295

17.3. УСТАНОВКА И НАСТР ОЙКА РНР. ВЫБОР ВЕР СИИ ….:………………………….. 296

17.4. ДИРЕКТИВЫ ФАЙЛА КОНФИГУРАЦИИ АРАСНЕ ………………………………….. 297

17.5. ОПРЕДЕЛЕНИЕ ВИРТУАЛЬНЫХ УЗЛОВ ………………………………………………….. 308

17.6. ПОЛЬЗОВАТЕЛЬСКИЕ КАТАЛОГИ…………………………………………………………….. 310

17.7. ОПТИМИЗАЦИЯ ВЕБ-СЕРВЕРА ……………………………………………………………………311

17.8. ЗАЩИТА СЕРВЕРА АРА СНЕ ………………………………………………………………………… 312

ГЛАВА 18. ПОДКЛЮЧЕНИЕ SSL-СЕРТИФИКАТА …………. 313

….. …

18.1. ЗАКАЗ СЕРТИФИКАТА …………………………………………………………………………………. 314

. —.. —……—…-……..—…—……-……—…. ——-..—…….—. ·—

,st,·a l,inux

18.2. НАСТРОЙКА АРА СНЕ ……………………………………………………………………………………. 316

18.3. НАСТРОЙКА NGINX……………:………………………………………………………………………… 318

18.4. ГЕНЕРИРОВАНИЕ СЕРТИФИКАТА LET’S ENCRYPT………………………………. 319

18.4.1. Установка клиента Let’s Encrypt ……………………………………………… 319

18.4.2. Каталог webroot-path/.well-known/acme-challenge/ …………………… 320

18.4.3. Файл конфигурации ……………………………………………………………….. 320

18.4.4. Заказ сертификата ………………………………………………………………….. 321

18.4.5. Автоматическое обновление сертификата……………………………….. 321

18.5. НАСТРОЙКА РЕДИРЕКТА ……………………………………………………………………………. 322

18.6. ГОТОВИМ ДВИЖОК САЙТА К SSL …………………………………………………………….. 322

18.7. КОНВЕРТИРОВАНИЕ СЕРТИФИКАТОВ РАЗНЫХ ФОРМАТОВ ……………. 322

ГЛАВА 19. ВЫБОР И УСТАНОВКА ПАНЕЛИ УПРАВЛЕНИЯ

СЕРВЕРОМ ………………………………………………………………… 325

19.1. КОММЕРЧЕСКИЕ РЕШЕНИЯ ………………………………………………………………………. 326

19.1.1. cPanel …………………………………………………………………………………….. 327

19.1.2. DirectAdmin …………………………………………………………………………… 328

19.1.3. ISPManager ……………………………………………………………………………. 329

19.1.4. Plesk………………………………………………………………………………………. 331

19.1.5. Рекомендации ………………………………………………………………………… 332

19.2. БЕСПЛАТНЫЕ РЕШЕНИЯ ……………………………………………………………………………. 333

19.2.1. Webmin ………………………………………………………………………………….. 333

19.2.2. VestaCP ………………………………………………………………………………….. 334

19.2.3. ISPConfig ……………………………………………………………………………….. 335

19.2.4. Ajenti……………………………………………………………………………………… 336

19.2.5. Рекомендации ………………………………………………………………………… 337

19.3. УСТАНОВКА ПАНЕЛИ УПРАВЛЕНИЯ WEBMIN НА СЕРВЕР ……………….. 338

19.3.1. Знакомство с Webmin ……………………………………………………………… 338

19.3.2. Установка Webmin ………………………………………………………………….. 338

19.3.3. Вход в панель управления ………………………………………………………. 339

………………………………………………………………………….

ГЛАВА 20. ПОВЫШЕНИЕ ПРОИЗВОДИТЕЛЬНОСТИ

СЕРВЕРА ……………………………………………………………………. 343

20.1. ЧЕК-ЛИСТ ПРОИЗВОД ИТЕЛЬНОСТИ СЕРВЕРА …………………………………….. 344

20.2. СМЕНА ВЕРСИИ РПР И ЕГО НАСТРОЙКА ……………………………………………….. 347

20.3. НАСТРОЙКА СЖАТИЯ И КЭШИРОВАНИЯ ………………………………………………. 350

20.3.1. Настройка 11gi11x…………………………………………………………………….. 351

20.3.2. Настройка Apache………………………………………………………………….. 353

20.4. ВКЛЮЧЕНИЕ КЭШИРОВАНИЯ ПА СТОРОНЕ СЕРВЕРА ………………………. 356

20.4.1. Настройка Pagespeed……………………………………………………………… 356

20.4.2. Настройка Memcached …………………………………………………………… 357

20.5. УСКОРЕНИЕ CMS ………………………………………………………………………………………….. 358

20.5.1. Включение кэша…………………………………………………………………….. 359

20.5.2. Включаем сжатие и объединение JavaScript и CSS ………………….. 360

20.5.3. Оптимизируйте изображения …………………………………………………. 361

20.5.4. Использование Flаt-категорий и продуктов …………………………….. 361

20.5.5. Переводим Magento в production-peжим …………………………………. 362

20.5.6. Настройка MySQL …………………………………………………………………. 362

ГЛАВА 21. НАСТРОЙКА ПОЧТЫ НА ВЕБ-СЕРВЕРЕ ……… 365

21.1. ПРОВЕРЯЕМ, РАБОТАЕТ ЛИ ПОЧТА ….,…………………………………………………….. 3�7

21.2. ПР ИНЦИП НАСТРОЙКИ ………………………………………………………………………………. 367

21.3. УСТАНОВКА И НАСТРОЙКА SSMTP………………………………………………………….. 367

21.4. НАСТРОЙКА РНР …………………………………………………………………………………………… 368

21.5. ВОЗМОЖНЫЕ ПРОБ ЛЕМЫ …………………………………………………………………………. 369

ГЛАВА 22. РЕШЕНИЕ ТИПИЧНЫХ ПРОБЛЕМ ………………. 371

22.1. САЙТ НЕДОСТУПЕН. ПОИСК ПРИЧИНЫ ………………………………………………… 372

22.1.1. Закончилось дисковое пространство/свободные иноды …………… 373

22.1.2. Нехватка прочих ресурсов ……………………………………………………… 375

22.1.3. Неправильная конфигурация сервера ……………………………………… 375

. ……… ·-···-·—·-·-· ..·-····· ——-.. — ….. ·-··-·…………………….. ..

st,·a l,i11ux

22.2. СЦЕН АРИИ АВТОМАТИЧЕСКОГО ПЕРЕЗ АПУСКА СЛУЖБ В СЛУЧАЕ

СБОЯ …………………………………………………………………………………………………………. 377

22.2.1. Проверка работоспособности веб-сервера………………………………. 378

22.2.2. Проверка работоспособности MySQL …………………………………….. 379

22.2.3. Если падают процессы …………………………………………………………… 379

22.2.4. Monit: если нет таланта программиста ……………………………………. 380

22.3. БОРЬБА С СЕССИЯМИ MAGENTO: З АЩИТА ОТ ПЕРЕП ОЛНЕНИЯ

ДИСКА ………………………………………………………………………………………………………. 381

22.3.1. Решение 1: сценарий ……………………………………………………………… 382

22.3.2. Решение 2: смена файловой системы ………………………… :………….. 382

22.4. Р ОТАЦИЯ ЖУРН АЛ ОВ СЕРВЕРА ……………………………………………………………….. 383

22.5. ДЕСЯТКА УТИЛИТ ДЛЯ МОНИТОРИНГА СЕРВЕРА ……………………………… 387

22.5.1. htор-информативная версия top ………………………………………….. 387

22.5.2. atop — продвинутый монитор процессов …………………………………. 388

22.5.3. apachetop- мониторинг веб-сервера в реальном времени……… 388

22.5.4. mytop -мониторинг MySQL …………………………………………………. 389

22.5.5. iotop- мониторинг ввода/вывода ………………………………………….. 390

22.5.6. iftop- мониторинг сетевого интерфейса ……………………………….. 391

22.5.7.jnettop- еще один монитор сетевого интерфейса ………………….. 391

22.5.8. iptraf- мониторинг трафика …………………………………………………. 392

22.5.9. пgrер-утилита для профессионала ……………………………………… 393

22.5.10. птоп -швейцарский нож …………………………………………………… 394

ГЛАВА 23. ПЕРЕЕЗД В ОБЛАКО …………………………………………. 397

23.1. СКОЛЬКО СТО ИТ ФИЗИЧЕСКИЙ СЕРВЕР ………………………………………………. 398

23.2. СТОИМОСТЬ С ОДЕРЖАНИЯ ФИЗИЧЕСКОГО СЕРВЕРА ……………………… 402

23.3. ВАРИ АНТЫ СНИЖЕНИЯ СТОИМОСТИ ВЛ АДЕНИЯ …………………………….. 403

23.4. ЧТО ЛУЧШЕ? МУКИ В ЫБОРА …………………………………………………………………….. 404

23.5. ВИРТУАЛИЗАЦИЯ ФИЗИЧЕСКОГО СЕРВЕРА …………………………………………. 405

23.6. Ф ОРМАТ OVF ………………………………………………………………………………………………….. 401

…………………………………………………………………………

Проблема современного мира IТ- в его многообразии выбора. Для выпол

нения одной и той же задачи часто рынок предлагает множество самых раз

ных решений. Решения различны по своему функционалу, лицензии, стои

мости … И во всем этом нужно разобраться.

Типичный пример — выбор операционной системы для веб-сервера. Что

лучше? FreeBSD, Windows Server или Linux? Вы мучаетесь всю ночь и при

нимаете решение. Первая- слишком сложная, вторая- хороша, но за нее

нужно платить, третья- самый универсальный вариант. И не очень сложно,

и много документации, и всевозможное ПО. Самое главное- бесплатная.

Собственно, какой выбор вы сделали, понятно еще и по тому, какую книгу

вы сейчас держите в руках.

После выбора в пользу Linux начинается самое интересное. Вы узнаете, что

Linux- это только «собирательное название», а по факту выбирать прихо

дится между дистрибутивами Linux, которых очень и очень много. С 2001

года, согласно ресурсу Distrowatch, было создано почти 800 дистрибути

вов … Понятно, что количество разрабатываемых дистрибутивов постоянно

сокращается-слабые уходят с рынка, но выбор по-прежнему огромен. Не

сколько сотен дистрибутивов. Только на главной странице Distrowatch есть

список ТОР-100 -он обновляется ежедневно. Следовательно, в мире есть

как минимум 100 активных дистрибутивов, которыми пользуются люди …

………………………………………………………………………….

Самая первая версия Linux, появившаяся в 1991 году, представляла собой

ядро и несколько приложений. В ней запускались компилятор gcc и команд

ный интерпретатор bash. Поставлялась эта версия Linux в виде двух дискет

— на первой было ядро, на второй — корневая файловая система с прило

жениями. Загружалась она тоже специфически — сначала нужно было вста

вить в дисковод первую дискету и дождаться, пока загрузится ядро, затем

был запрос на вставку второй дискеты — с корневой файловой системой.

Первые дистрибутивы появились в 1992 году. Тогда отдельные энтузиасты

или группы энтузиастов выпускали разные дистрибутивы (каждый, есте

ственно, под своим именем). Грубо говоря, они отличались второй дискетой,

на которой был немного другой набор программ. Далее, с развитием Linux,

необходимые программы уже не помещались на одну дискету, и пришлось

устанавливать Linux на жесткий диск. Появились первые программы уста

новки.

Чем отличаются разные дистрибутивы, кроме, разумеется, названия?

Во-первых, у каждого дистрибутива своя программа установки (если не

считать дистрибутивов-клонов, которые заимствуют инсталлятор у роди

тельского дистрибутива, меняя только название дистрибутива). Во-вторых,

у каждого будет свой набор программ — на усмотрение разработчика. По

сути, с 1992 года ничего не поменялось.

Astra Linux — дистрибутив специального назначения на базе ядра Linux,

созданный для комплексной защиты информации и построения защищен

ных автоматизированных систем. Первая версия увидела свет в 2009 году,

а последняя (на данный момент) версия вышла 15 августа 2022 года.

Дистрибутив обновляется, как правило, 2 раза в год. Основан на Debian 1О,

поэтому если вы до этого работали с DeЬian или UЬuntu, то большая часть

ваших знаний применима и к Astra Linux.

··················································································-818

…

..

Глава 1.

1.1. Подготовка инсталляционного носителя

Первое, с чего нужно начинать установку системы, — с получения инстал

ляционного носителя. Поскольку рассматриваемые дистрибутивы Linux

распространяются абсолютно бесплатно, нет никакого смысла загружать

1S0-образы со сторонних ресурсов. В нашем случае 1S0-файл можно полу

чить с сайта https://astralinux.ru/.

Далее нужно создать сам инсталляционный носитель. В качестве такового

носителя может выступать либо DVD-диск, либо USВ-флешка. Эра DVD

дисков давно прошла (сейчас даже в продаже их найти сложно), а вот USВ

флешка, как правило, всегда под рукой.

Для подготовки загрузочного USВ-диска нам нужна флешка размером от

4 Гб и компьютер под управлением Windows. Скачайте приложение Rufus

(https://rufus.ie/) и выполните следующие действия:

1. Если на флешке есть данные, скопируйте их на жесткий диск, поскольку

в процессе создания загрузочного носителя они будут уничтожены.

2. Запустите Rufus.

818-··············—·—··························-·····-··—————·—-·······-·

l.1ава !. Ус1а1ювкаАstrа (jnux 11а ко,111ыо1ср

3 . Из списка Устройство выберите флешку. Убедитесь, что вы выбрали пра

вильную флешку, если подключено несколько устройств .

4. Нажмите кнопку Выбрать для выбора 1SO-образа, который будет запи

сан на флешку.

5. Остальные параметры оставьте как есть. Схема раздела должна быть

MBR, целевая система — ВIOS или UEFI, файловая система — FAT32,

размер кластера — 4096.

6. Нажмите кнопку СТАРТ.

7. Дождитесь, пока программа запишет 1SO-образ на флешку.

8. Подключите USВ-флешку к целевому компьютеру (на который будет про

исходить установка Linux).

9. Перезагрузите целевой компьютер.

10.Войдите в ВIOS SETUP (обычно для этого используется клавиша DEL

или F2, но нужная комбинация может отличаться — обратитесь к руко

водству по материнской плате).

11. В качестве загрузочного устройства выберите созданную флешку.

12.Выйдите из ВIOS SETUP с сохранением изменений.

х

Свойства диска ——-�-�����—�

NO.lABEL �; {4fб}

�-�-1.�-��-��� ‘» «»»‘»‘».,,_,, ___

_

л Сq>ыть расширенные свойства ;1_о1оса

0 (П>!СОIС. USB AИCkOII

Рис. 1.1. Запись 1S0 образа с Linux на флешку

Размер м.ктера

•.

Если вы все сделали правильно, то увидите

начальный экран загрузчика Linux.

— — — — — — — — -. — — — — — — -. — — -… -… — -… -.. — — -… -.. — — -… -.. -…. -… -… — — -. — — -… —

..

1.2. Принцип установки Linux

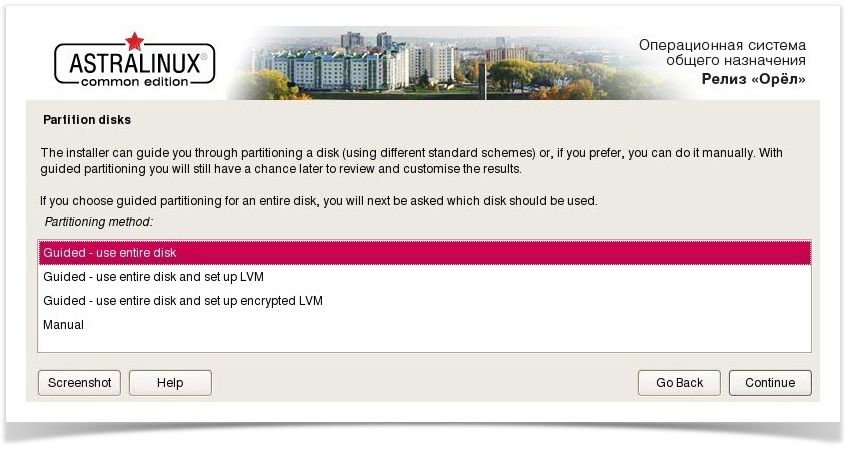

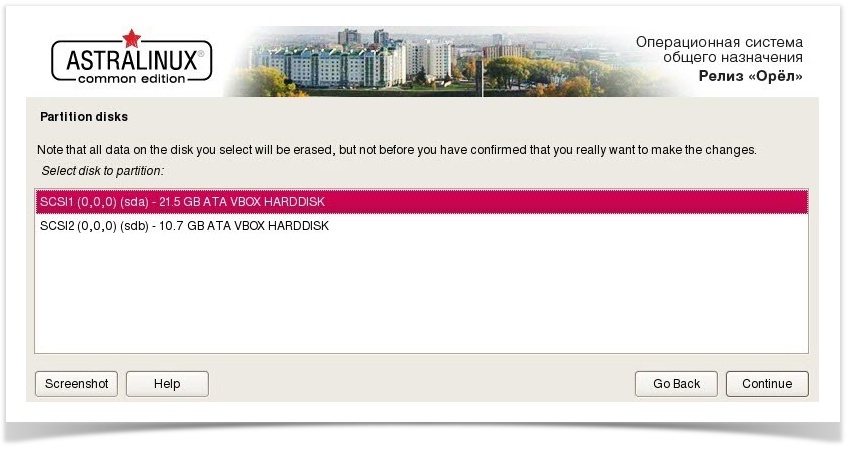

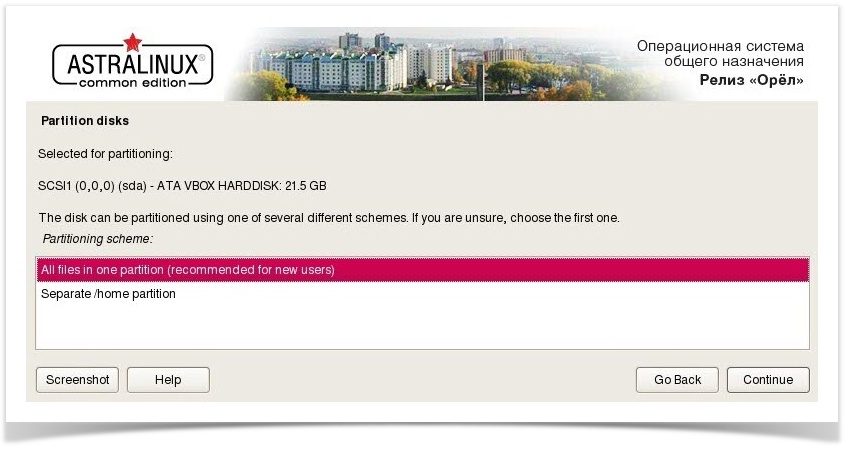

Самое главное при установке Linux — выполнить разметку жесткого диска

и не забыть установленный пароль, указанный при установке. Неправиль

ная разметка жесткого диска означает, что в процессе работы с системой

ее придется изменить, а это сделать не всегда просто, особенно если сер

вер уже работает. Ну и пароль пользователя желательно тоже не забывать,

иначе придется попотеть, чтобы взломать собственную же систему. А воз

можность такого взлома зависит, прежде всего, от настроек дистрибутива

по умолчанию — в одних дистрибутивах все будет хорошо, а в других у

вас ничего не получится. Хотя вряд ли можно назвать хорошей возможность

взлома локального сервера (к которому у вас есть физический доступ) — так

что все относительно.

Современные дистрибутивы (и Astra не исключение) обладают достаточно

удобным инсталлятором, поэтому не придется обладать особыми техниче

скими навыками, чтобы установить систему. Установка Linux не сложнее

установки Windows.

1.3. Загрузка с инсталляционного носителя

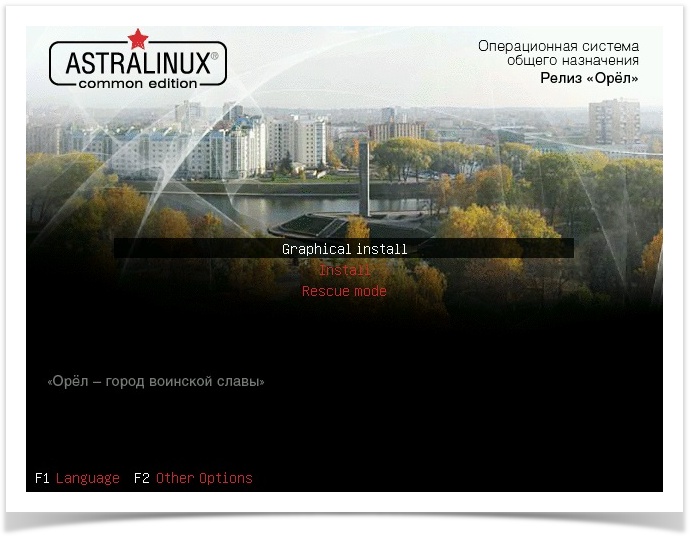

После загрузки с инсталляционного носителя вы увидите начальное меню

загрузчика и можете выбрать или графическую установку, или установку в

текстовом режиме (команду Установка), что подойдет для слабых компью

теров или для серверов, где графический интерфейс не нужен.

Операционная система

общего назначения

Релиз •Орёл•

…

……………………………………………………… . . . … ……….. .

l.1.111a 1. )c1a11oиi-a.st1·a l.i1111x ш1 �-0,1111,юн�р

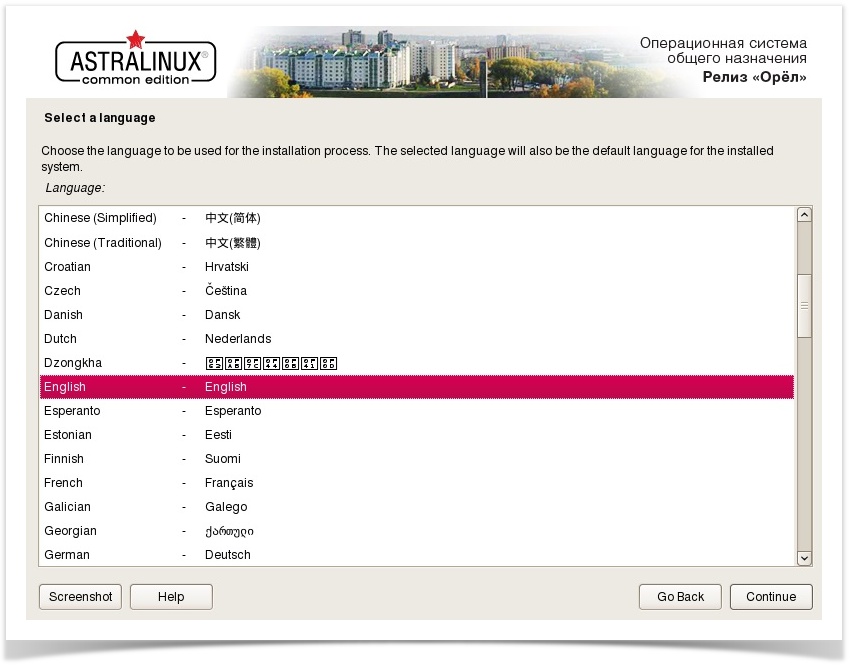

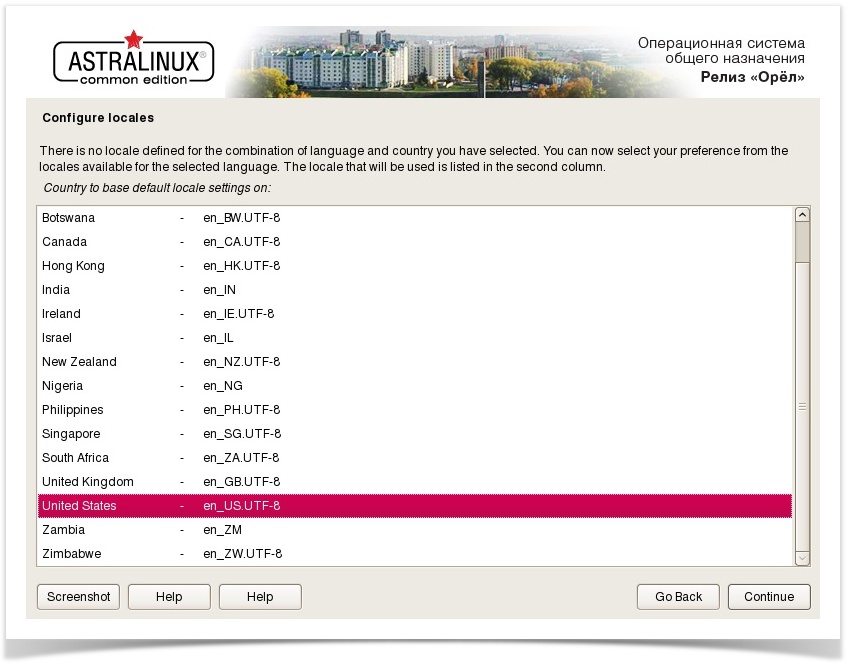

Далее все иллюстрации будут соответствовать графическому инсталлятору,

который подойдет большинству пользователей.

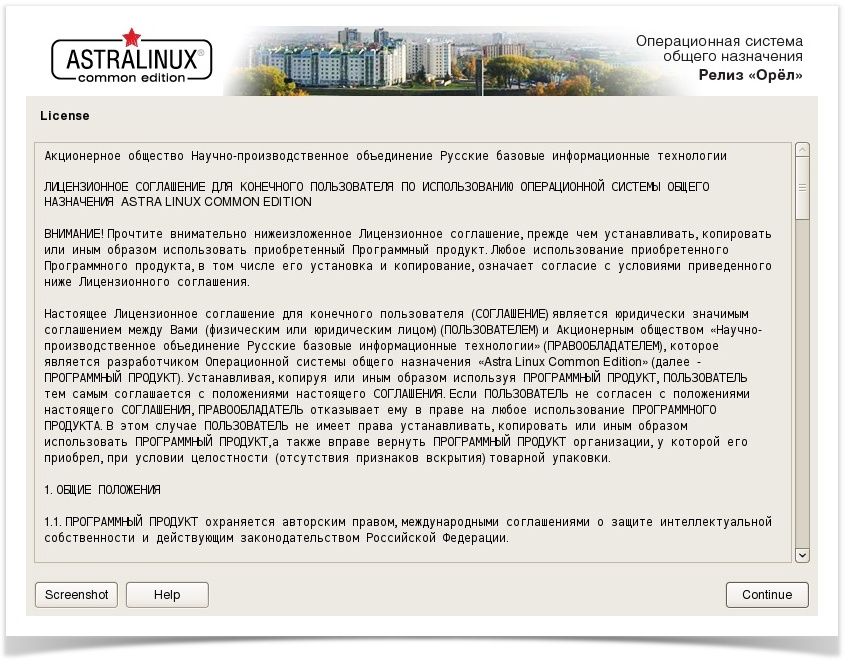

Сразу после запуска инсталлятора нужно прочесть лицензионное соглаше

ние и нажать кнопку Продолжить.

Примечание. Дистрибутив Astra Linux основан на дистрибутиве

Deblan и использует такой же инсталлятор. В некоторых момен

тах он удобнее, чем инсталлятор Ubuntu, в некоторых — нет.

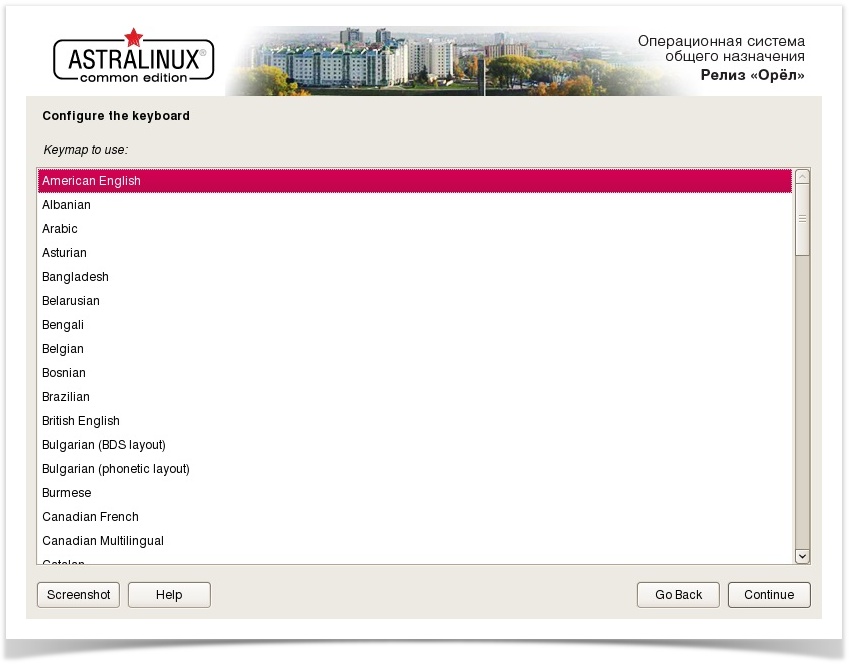

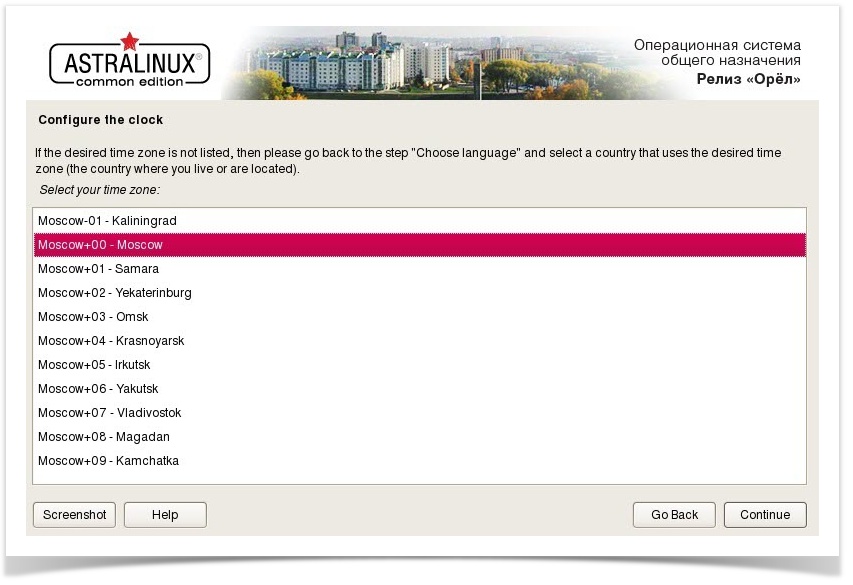

После нажатия кнопки Продолжить инсталлятор предложит выбрать рас

кладку клавиатуры. Вы также сможете выбрать комбинацию клавиш для

переключения раскладки, что очень удобно (рис. 1.3).

Н•стро11к• кnа1матур11,1

вам ну•но укаэать способ переключения кnаеиатурw ме•ду национальной расклаАкоll и стандартной латинскоil

раскnаДl(ой.

наи6оnее эргономичнь11-1 сnосо6ом счита1Оtс11 npaвait мааиаа AJt или Сарв Lock{в nослеАНl!М случае дnJI перекntочения

ие:•дУ �аrnавнwми и строчнlоМ’! 6уква№� мсnоль:ауетсм комбинация Shlfl:+Capslotk).�t о,�на популярная ком6ин11ци111:АJt

+Shlft; заметим, ч-то а атом случае комбинация Att+Shlftnoтepяer свое nрив1о1Чное действие в Еmасаи АРУГМХ,

исnоnьзу�х el, nporpa14o4ix

Нi! на есех клавиатура:.- есть перечисnеннwе 1(11ааи•и.

O’loco6 перекп,очення не.жду н.ационат.ной • пsтнн,коН pacкnan1u.1i1:

!orel: a!t-mtp.mount:amd64 {3.7./Jastr.11 ..-:,. 3.�astfa1}

!orei:ark:amd64(4:19.t)4.t-Ooщral •).4:19.12.0-1astra2)

; orel: astra-nat•:amd64 (4. fS.З-! ..Jstr-4.,. 4.153-2.astrilS)

orel: as1ra-n0t-1nodul!-hardмed-meta:amdб4 (4.1S.3-1,c15traA .,. 4.tS.3-2.astra5}

[orel: astra-rюchmod:,,:-modu�me-t.J:amdб4 {4.1S.]-1.:ntr 0.51

;orel: chrom1um:amd64 (Jб.0.3809.100-lastr•З w> 80.0.3987.S7-lastra6}

1 ore!: chrom1um-common:amd64(76,03809.100-1 astrаз .,> 80.0.3987.87-1 astrа6}

; oret rups:amd5.412.2.1-8astril7-> 2.2.!·8ilstr.i11J

orel: cups- Ьsd:amd64{2.2 8a tra

!- s 7

l

Рис. 3.1. Обновление системы в Astra Linux

Если вы предпочитаете командную строку, то откройте терминал и введите

команду (для полного обновления системы):

sudo apt update && sudo apt full-upgrade

3.2. Настраиваем почтовый клиент

В Astra Linux команда вызова почтового клиента находится в программной

группе Сеть. Запустите почтовый клиент и просто введите ваш e-mail и па

роль от почтового ящика. Почтовый клиент ThunderЬird умный и сам уста

новит остальные параметры почтового сервиса (SMTP, IMAP, порты и т.д.).

Некоторые пользователи предпочитают использовать веб-интерфейс в брау

зере, а не почтовую программу. В этом случае можно смело удалить кнопку

вызова почтового клиента, чтобы она даром не занимала пространство на

панели задач. Для этого щелкните по ней правой кнопкой мыши и выберите

команду Удалить из избранного. Вы освободите пространство для одной

полезной для вас кнопки!

…………………………………………………………………………

Do you want to start this connection at boot time?

Please enter по or yes (default по) :yes

Сводка по указанным вами данным

** Summary of what you entered **

Ethernet Interface:

User name:

Activate-on-demand:

Primary DNS:

Secondary DNS:

Firewalling:

User Control:

Accept these settings and adjust configuration files (y/n)? у

Adjusting /etc/sysconfig/network-scripts/ifcfg-ppp0

Adjusting /etc/resolv.conf

(But first backing it up to /etc/resolv.conf.bak)

Adjusting /etc/ppp/chap-secrets and /etc/ppp/pap-secrets

(But first backing it up to /etc/ppp/chap-secrets.bak)

(But first backing it up to /etc/ppp/pap-secrets.bak)

Congratulations, it should Ье all set up!

Туре ‘/sbin/ifup рррО’ to bring up your xDSL link and ‘/sbin/ifdown рррО’

to bring it down.

Туре ‘/sЬin/pppoe-status /etc/sysconfig/network-scripts/ifcfg-ppp0’

to see the link status.

Внимательно прочитайте все, что сообщит вам конфигуратор после сохра

нения настроек. Он сообщает, что вся конфигурация будет, записана в файл /

etc/sysconfig/network-scripts/ifcfg-pppO. Также будет изменен файл /etc/resolv.

conf — в него будет внесена информация DNS, а старая версия этого файла

будет называться /etc/resolv.conf.bak.

Имя пользователя и пароль будут добавлены в файлы /etc/ppp/chap-secrets

и /etc/ppp/pap-secrets (методы аутентификации СНАР и РАР используются

наиболее часто).

Чтобы вручную установить РРРоЕ-подключение, введите команду:

sudo /sbin/ifup рррО

fiгewall setup: howeveг, tl1ese wiJI provjde basic security. lf you

are гunniпg any servers оп your масhiпе, you nist choose ‘NONE’ a11d

set up fiгewalling yoнгself. Otheгwise, t11e firewall Гtles will deny

access to all standaгd serveгs like Jeb, e-мail, ftp, etc. lf you

с,ге using SSti, the rules wi 11 Ыосk outgoi11g SSH co11nectio11s wJ1ich

аllocate а pгivileged source рогt.

Тhе fiгewal1 c}юices аге:

0 — NONE: ‘I11is script will not set any firewall rules. You аге гesponsiЫe

for ensuгing the secuгity of your мachine. You are SТRONGLY

recomrrended to use some kiпd of fire1..1all гules.

1 — STANDALONE: Appropгiate for а basic st1m,�жр,:,11.1и11(‘1- �it�Pc�•

Библн,н�кv. — 1′-‘-1;:l16.т,оа�» — ст;,!)��

j l-.>Pilt� � ‘щm»

.. -)_Jг.

Поэтому создавать файлы и выполнять другие операции по работе с файла

ми (удаление, редактирование, копирование и т.д.) пользователь может толь

ко в этом каталоге и то ·при условии, что файлы принадлежат ему.

Если в домашнем каталоге пользователя root создал файл, пользователь не

сможет удалить или изменить его, поскольку он не является его владельцем.

Сможет ли он прочитать этот файл, зависит от прав доступа к файлу (о них

мы поговорим ·позже) .

•…………………………………………….-..-…………..-………..tD

Остальные файлы, которые находятся за пределами домашнего каталога,

пользователь может только просмотреть, и то если это не запрещено права

ми доступа. Например, файл /etc/passwd пользователь может просмотреть, а

/etc/shadow — нет. Также пользователь не может создать файлы в корневой

файловой системе или в.любом другом каталоге, который ему не принадле

жит, если иное не установлено правами доступа к этому каталогу.

12.5.2. Смена владельца файла

Команда chown используется для изменения владельца файла/каталога. Фор

мат такой:

chown

Здесь пользователь — это новый владелец файла . Чтобы подарить другому

пользователю файл, вы должны быть или его владельцем, или пользовате

лем root.

12.5.3. Определение прав доступа

Для изменения прав доступа используется команда chmod. Для изменения

прав доступа вы должны быть владельцем файла/каталога или же пользова

телем root. Формат команды следующий:

chmod

Права доступа состоят из трех наборов: для владельца, для группы владельца

и для прочих пользователей. Первый набор задает возможности владельца

файла, второй — для группы пользователей, в которую входит владелец, и

третий — для всех остальных пользователей.

В наборе может быть три права — чтение (r), запись (w) и выполнение (х).

Для файла право на выполнение означает возможность запустить этот файл

на выполнение (обычно используется для программ и сценариев). Право вы

полнение для каталога — возможность просматривать этот каталог.

….

— — . — — .. — — — . — — — . — — -·.. — -·. —·. — — — — . — — — . — — — . —·. — — . — — — . — .

— — . — — . — — — — — —

1. 1ава 12. Фaii. юваst cttc l l’Ja

Права доступа в наборе определяются четко в определенном порядке и мо

гут быть представлены как в символьном, так и в числовом виде (в двоичной

или восьмеричной системе). Рассмотрим несколько наборов прав доступа:

• 100 — только чтение,

• 11 О — чтение и запись,

• 1О1 — чтение и выполнение,

• 111 — чтение, запись, выполнение.

Учитывая, что права доступа задаются для владельца, группы и остальных

пользователей, полный набор прав доступа может выглядеть так:

111 100 ООО

В этом наборе мы предоставляем полный доступ (в том числе и выполнение)

владельцу, группе владельца разрешено только чтение, остальным пользова

телям доступ к файлу/каталогу вообще запрещен.

В двоичной системе права доступа мало кто записывает. В основном их пре

образуют в восьмеричную систему. Если вы забыли, как это делается, то вам

поможет следующая таблица (табл. 12.2).

Таблица 12.2. Преобразование из двоичной в восьмеричную систему

··················································································-ID

Если вы видите право доступа 666, то никакой дьявольщины в нем нет, это

всего лишь полный доступ к обычному файлу (не к программе и не к сцена

рию). Для каталога полные права доступа выглядят как 777 -чтение, изме

нение и просмотр каталога для владельца, группы и прочих пользователей.

Просмотреть текущие права доступа можно командой 1s

каталог>, например:

При желании можно отправить систему в состояние «Suspend to Disk», когда

содержимое памяти будет записано на жесткий диск, после чего питание

будет отключено:

$ sudo echo -n disk > /sys/power/state

12.13.2. Псевдофайловая система proc

Файловая система proc позволяет отправлять информацию ядру, модулям и

процессам. Вы можете не только получать информацию о процессах, но из

менять параметры ядра и системы «на лету». Эта файловая система интерес

на тем, что позволяет изменять такие параметры ядра, которые невозможно

изменить другим способом, к тому же вносимые изменения вступают в силу

сразу же.

….. —.. —————-·-…………………………… ······

……… …

Некоторые файлы в /proc доступны только для чтения — вы можете только

просмотреть их. А некоторые вы можете изменять, и эти изменения сразу

же отразятся на работе системы. Просмотреть файлы из /proc можно любой

программой для просмотра файлов, проще всего в консоли использовать ко

манду cat:

cat /рrос/

Записать информацию в файл можно с помощью команды echo, как уже

было показано выше:

sudo echo «информация» > /рrос/

В каталоге /proc очень много файлов, и рассмотреть все мы не сможем. Пре

жде чем мы приступим к самым интересным с моей точки зрения файлам,

нужно понять, что означают каталоги с числами. Эти каталоги содержат ин

формацию о запущенных процессах.

Итак, самые полезные информационные файлы:

• /proc/cmdline — содержит параметры, переданные ядру при загрузке;

• /proc/cpuinfo — содержит информацию о процессоре, откройте этот файл,

думаю, вам будет интересно. Кроме общей информации о процессоре

вроде модели и частоты, здесь выводится точная частота, размер кэша

и псевдорейтинг производительности, выраженный в BogoMIPS. Значе

ние BogoMIPS показывает «сколько миллионов раз в секунду компьютер

может абсолютно ничего не делать». Способ измерения производитель

ности пусть и не самый удачный, но от него до сих пор не отказались, а

«на дворе» уже 3-я версия ядра.

• /proc/devices — список устройств.

• /proc/filesystems — полный список поддерживаемых вашим ядром файло

вых систем.

• /proc/interrupts — информация по прерываниям.

• /proc/ioports- информация о портах ввода/вывода.

………………………………..- —- —..—.—- — — —.— — — — —.— —..- .

I .1ава 12. Фaii.111вas1 с11сн·,ш

• /proc/meminfo — полная информация об использовании оперативной па

мяти. Как по мне, вывод этого файла более понятен и удобен, чем вывод

командыfrее.

• /proc/mounts — содержит список подмонтированных файловых систем.

• lproc/modules — список загруженных модулей и их параметры.

• /proc/swaps — содержит список активных разделов и файлов подкачки.

• /proc/version — здесь находится версия ядра.

Используя /proc, можно не только получить информацию о системе, но и

изменить ее. Например, в файлах /proc/sys/kernel/hostname и /proc/sys/kerneV

domainname содержится информация об имени компьютера и домена. Вы

можете не только просмотреть, но и изменить содержимое этих файлов, из

менив, соответственно, имя узла и имя домена. Хотя практика изменения

доменных имен через /proc/sys практикуется не часто, никто не мешает вам

это сделать:

sudo echo «server» > /proc/sys/kernel/hostname

sudo echo «example.com» > /proc/sys/kernel/domainname

Файл /proc/sys/kernel/ctrl-alt-del позволяет регулировать тип перезагрузки

системы при нажатии комбинации клавиш Ctrl+Alt+Del. По умолчанию в

этом файле содержится значение О, что означает так называемую «мягкую

перезагрузку» (soft reboot). Если же вы внесете в этот файл значение 1, то

при нажатии Ctrl+Alt+Del эффект будет такой же, как при нажатии кнопки

Reset на корпусе компьютера:

sudo echo «1» > /proc/sys/kernel/ctrl-alt-del

Файл /proc/sys/kernel/printk позволяет задать, какие сообщения ядра будут

выведены на консоль, а какие — попадут в журнал демона syslog. По умол

чанию в этом файле содержатся значения 4 4 1 7. Сообщения с приоритетом

4 и ниже (первая четверка) будут выводиться на консоль. Вторая четверка

— это уровень приоритета по умолчанию. Если для сообщения не задан уро

вень приоритета, то считается, что его приоритет будет равен 4.

•

………………………………………………………………………….

st,·a l,inux

(ASTRд*LINUX»)

Третье значение определяет номер самого максимального приоритета.

Последнее значение — это уровень приоритета по умолчанию для первого

значения.

В большинстве случаев изменяют только первое значение, позволяющее

определить, будут ли сообщения с указанным уровнем приоритета выво

диться на консоль или нет. Остальные параметры оставляют без изменения.

В файле /proc/sys/net/core/netdev_max_backlog содержится максимальное

число пакетов в очереди. Значение по умолчанию- 1000.

Файл /proc/sys/fs/file-max позволяет изменить максимальное количество за

головков файлов, которое может быть одновременно открыто. Другими сло

вами, этот файл задает, сколько одновременно может быть открыто файлов.

Значение по умолчанию для ядра 3.16 и файловой системы Ьtrfs- 73054.

Чтобы сохранить внесенные «на лету» изменения и не вводить их снова при

следующей перезагрузке сервера, нужно отредактировать файл /etc/sysctl.

conf. Представим, что вы изменили значение из файла /proc/sys/fs/file-max.

Тогда в файл /etc/sysctl.conf нужно добавить строку:

fs .file-max

16 384

Принцип прост: /proc/sys/ отбрасывается совсем, а в оставшейся строке все

слеши заменяются точками. Само же значение указывается через знак ра

венства. Если нужно указать несколько значений, то они указываются через

пробел.

О файловой системе в Linux можно написать отдельную книгу, которая бу

дет не меньше, чем та, которую вы держите в руках. Поэтому в этой главе мы

рассмотрели только самое необходимое.

•

…………………………………………………………………………

Глава 13.

Управление хранилищем

Astra Linux

(ASTRд*LINUX»]

В этой главе мы рассмотрим довольно-таки важные вещи — подключение

нового жесткого диска и его разметку в классическом варианте — безо вся

ких менеджеров томов, затем мы рассмотрим LVM и то, как можно расши

рить пространство группы томов, например, когда вы увеличили дисковое

пространство виртуального сервера.

13.1. Подключение нового жесткого диска и его

разметка

Классической программой для разметки жесткого диска в Linux и дру

гих операционных системах является программа fdisk. Конечно, в той же

Windows программа fdisk с.овеем другая, но названия программ совпадают.

Рассмотрим пример использования этой программы. Представим, что мы

подключили новый жесткий диск и нам нужно «ввести» его в эксплуатацию.

Тренироваться лучше всего в виртуальной машине, особенно если вы в пер

вый раз осуществляете разметку диска.

Формат вызова fdisk такой:

# fdisk

…………………………………………………………………………

Глава 13. Управление хранилищем

Да, команду fdisk нужно запускать с правами root. Далее мы будем считать,

что новым является устройство /dev/sdb:

# fdisk /dev/sdb

Посмотрите на рис. 13.1. Я запустил программу fdisk для нового и неразме

ченного жесткого диска. Программа сообщила мне, что:

• Все изменения хранятся только в памяти и не переносятся на жесткий

диск до тех пор, пока вы их не запишете.

• Устройство не содержало таблицы разделов, и была создана таблица раз

делов DOS (по умолчанию).

Рис. 13.1. Зanycкfdisk для нового :нсесткого диска

Рис. 13.2. Список комапдfdisk

Первым делом ознакомимся со списком команд fdisk. Введите команду m

для получения справки. Список команд в последних версиях fdisk разбит

на группы (рис. 13.2). В таблице 13.1 приведен список команд fdisk.

•

…… ……………… … . . ……. ····· … …….. ………………………. �

«

«

*

Лstra L,iш1,

1ASTRA LINux·1

Таблица 13.1. Команды npoгpaммыfdisk

Команда

Описание

а

Сделать раздел активным. Данный флаг был нужен для старых версий Windows, которые не могли загружаться с неактивных разделов. Сейчас эта команда попросту не нужна, а в

мире Linux — тем более

ь

Редактировать вложенную ВSD-метку

с

Применить флаг совместимости с DOS

d

Удалить раздел

l

Вывести известные типы разделов

п

Добавить новый раздел

,р

Вывод таблицы разделов

t

Изменить тип раздела

V

Проверить таблицу разделов

т

Вывод справки

и

Изменить единицы измерения

х

Дополнительная функциональность (только для экспертов)

w

Записать таблицу разделов на диск и выйти

q

Выход без сохранения изменений

g

Создать новую пустую таблицу разделов GPT

G

Создать новую пустую таблицу разделов SGI (для ОС IRIX)

о

Создать новую пустую таблицу разделов DOS

s

Создать новую пустую таблицу разделов Sun

•

•

EII··················································································

(ASTRд*L1Nux·1

1 .1ава 13. У11рав.1с1111с хра�111J111щсм

Наша задача-создать раздел (или несколько разделов, здесь решать вам) и

подмонтировать его (их) к корневой файловой системе.

Первым делом выведем таблицу разделов командой р (рис. 13.3). Как видно

из рис. 13.3, таблица разделов пуста, а размер нашего жесткого диска всего

бОГб.

Рис. 13.3. Пустая таблица разделов

Наш диск довольно скромного размера, поэтому программа создала таблицу

разделов DOS. Для больших жестких дисков лучше создать таблицу разде

лов GРТ. Если программа неправильно выбрала тип таблицы разделов или

вы хотите изменить его принудительно, введите команду g. Посмотрите на

рис. 13.4: я изменил тип таблицы разделов, а затем опять отобразил ее. Она

по-прежнему пуста, но обратите внимание на ее тип-теперь у нас таблица

разделов GPT.

Примечание. Таблица разделов GPT (GUID Partition ТаЫе) яв

ляется частью стандарта EFI (ExtensiЫe Firmware lnterface) стандарта, который был предложен компанией lntel на смену

стандарта BIOS. Таблица GPT использует современную систе

му адресации логических блоков (LBA), а не старую систему

CHS (цилиндр-головка-сектор). Но самое главное — это размер

раздела. В GPT можно создать раздел размером до 9.4 Тбайт

(9.4х 102 1 байт), а в MBR — максимальный размер раздела всего

2.2 Тб (2.2 х 1021 байт).

•’ ……………………………………………………………………···1!11

Рис. 13.4. Изл�енение таблицы разделов

Astra Linux

Настало время создать раздел. Введите команду n. Программа попросит вас

ввести (рис. 13.5):

• Номер раздела — это первый раздел, поэтому введите 1. В принципе, ког

да вы будете создавать второй раздел, программа автоматически предло

жит вам ввести номер 2.

• Первый сектор раздела. Просто нажмите Enter — программа автомати

чески предложит правильный вариант.

• Последний сектор раздела. Если вы хотите создать раздел на весь жест

кий диск (то есть использовать все доступное пространство), то просто

нажмите Enter. В противном случае укажите размер раздела. Проще все

го это сделать, используя модификаторы +М и +G, например, для созда-.

ния раздела размером 30 Гб укажите +ЗОG. Если у вас очень большой

жесткий диск, где пространство измеряется терабайтами, используйте

модификатор Т, например + 1 Т.

о�н,,1 1m tor tн !р) 11

‘,11 t I r IPH н11mtн·1 (] 1 ’11, ,t, • ,tн I t 1 1

1

11 ,t

t, ltн C’i,HB 1/.’,IJ..-«‘JHHt,, ritt,нiit ,И!l!i

,11 , 1,1 ;1{ М ,,, [ !’, , Н1 ;- ! •,, Jf.1 ,,

r1 t , 1 f11r , • 1·, t,н

r,•,tfl 1f ,1 llf t-.1 р,о i 1111111 1 ,11 t1н1t

J IH!!

t J li J t r,1

, 1’1 н}

(1• i ,1 ‘•

J

,

i

! ! ;,t’ { ,,

11n.t /proc/sys/vm/drop caches

ID—..—.. -…….. —.. -..-.. —-… -..�-. ——.. —. —. ——. —————..—‘

Глава 15. У11равле1111е процессами

Сначала мы командой sync сбрасываем содержимое буферов на диск, а за

тем уничтожаем кэш. Если просмотреть затем информацию об использова

нии памяти, то вы увидите, что размер кэша был уменьшен почти в три раза

(рис. 15.9). Однако помните, что эта команда может негативно отразиться

на стабильности системы и на скорости ее работы. Не всегда очистка кэша

таким вот варварским образом — это хорошо.

Рис. 15.9. До и после ввода команды sync; echo 3 > /proc/sys/vm/

drop_caches

15.4. Команда fuser

Команда fuser позволяет узнать, какой процесс открыл тот или иной ресурс,

например, файл или сетевой порт. Примеры использования программы:

fuser -va 23/tcp

fuser -va /chroot/etc/resolv.conf

В первом случае мы получим идентификатор процесса, открывшего ТСР

порт 23, во втором — идентификатор процесса, открывшего файл /chroot/etc/

resolv.conf. Что делать далее — решать вам, например, можно «убить» этот

процесс командой kill .

•

···································••.•············································-&1

Astra L.inux

15.5. Планировщики заданий

15.5.1. Планировщик cron

Планировщик заданий нужен для периодического выполнения каких-либо

заданий. Задания могут быть самыми разнообразными — очистка временно

го каталога для экономии места, очистка кэша, обновление баз антивируса,

запущенного на почтовом сервере и т.д. Никаких ограничений нет — вы

можете написать на bash небольшой сценарий с необходимыми вам действи

ями, а затем настроить планировщик для его периодического выполнения.

Самый древний планировщик заданий — cron. Он появился еще во времена

первых версий UNIX. Но примечательно то, что в современных дистрибу

тивах используется его модифицированная версия, которая настраивается

практически так же. Так, в современных версиях дистрибутивов openSUSE

и Fedora используется демон cronie, который является потомком того самого

демона cron.

Не будем вникать в тонкости новой версии, а просто разберемся, как ее на

строить. Как и в том самом cron, в cronie есть файл /etc/crontab — это табли

ца расписания планировщика задач. Формат записей в этом файле следую

щий:

минуты (0-59) часы (0-23) день (1-31) месяц (1-12) день_недели

(0-6, О — Вс) команда

В листинге 15 .1 приведен пример этого файла по умолчанию.

Листинг 15.1. Пример файла /etc/crontab

SHELL=/Ьin/bash

PATH=/usr/Ьin:/usr/sЬin:/sЬin:/Ьin:/usr/liЬ/news/Ьin

МAILTO=root

— *.15 * * * *

root test -х /usr/liЬ/cron/run-crons && /usr/liЬ/

cron/run-crons >/dev/null 2>&1

Примечание. Просмотреть (даже просмотреть, не говоря уже

о модификации!) файл /etc/crontab может только пользователь

root. Поэтому сначала нужно получить права root, а затем уже

что-либо делать с файлом /etc/crontab.

•

ВI————————————————————-···—··—··-·-··—··-·

!11ава 15. У11рав.1с1111с 11ронессами

Переменная SHELL задает путь к оболочке, РАТН — путь поиска программ,

а MAILTO определяет имя пользователя, которому будет отправлен отчет

о выполнении расписания. В таблице расписания всего одна запись — она

проверяет наличие сценариев в каталогах cron.hourly, cron.daily, cron.weekly

и cron.monthly и их выполнение. Об этом мы поговорим чуть позже.

Представим, что вам нужно выполнять какой-то сценарий каждый день в

8:30. Для этого в /etc/crontab нужно добавить строку:

30 8

*

*

*

/usr/bin/script arguments

Однако планировщик предлагает более удобный способ изменения таблицы

расписания. Представим, что у вас есть команда, которую нужно выполнять

периодически. Создайте файл myscript со следующим содержимым:

#/Ьin/bash

/путь/ myscript аргументы

Сохраните файл и установите право выполнения для этого файла:

chmod +х myscript

Только что вы создали простейший сценарий, который просто выполняет

вашу команду с заданными аргументами. При желании, необходимости и

знании bash (информацию по этой оболочке вы без особых проблем найдете

в Интернете) вы можете усовершенствовать этот сценарий.

После того, как сценарий создан, его нужно поместить в один ·из каталогов:

• /etc/cron.hourly — содержит сценарии, которые будут вьшолняться каж

дый час;

• /etc/cron.daily — содержит сценарии, который будут выполняться еже

дневно;

• /etc/cron.weekly — сюда нужно поместить сценарии, которые будут вы

полняться еженедельно;

• /etc/cron.monthly — содержит сценарии, которые будут выполнены раз

в месяц.

•

················-·································································&I

Astra l.inux

Просто поместите сценарий в один из этих каталогов и положитесь на cron

— далее вашего вмешательства не требуется.

Также существует возможность создать отдельное расписание для каждого

пользователя. Для этого используется команда crontab. Однако такая воз

можность на современных серверах (когда пользователи не работают с тер

миналом сервера непосредственно) используется довольно редко. При этом

в файл /etc/cron.deny заносятся пользователи, которым запрещено использо

вать планировщик cron. Если вам нужно отредактировать таблицу расписа

ния для каждого пользователя, используйте команду crontab. В большин

стве случаев команда будет такой:

crontab -е -u

После этого откроется текстовый редактор (определенный в переменной

окружения EDIТOR) для редактирования таблицы расписания указанного

пользователя. Синтаксис такой же, как для общесистемной таблицы распи

сания.

15.5.2. Планировщик anacron

Планировщик anacron — еще один форк старого доброго планировщика

cron. Ситуация с anacron такая: когда стало понятно, что cron устарел, на

чали появляться альтернативные планировщики, подобные ему. У каждого

из них были свои преимущества и недостатки, но некоторые разработчики

дистрибутивов остановили свой выбор на планировщике anacron. Однако

прошло время, и сейчас этот планировщик практически не используется. В

основном используется планировщик cronie, который настраивается прак

тически так же, как и cron, что и было показано ранее.

Конечно, вам могут встретиться дистрибутивы, в которых по каким-то

причинам используется anacron. Как правило, это устаревшие версии

дистрибутивов. Если же вы обнаружили anacron в современной версии

дистрибутива, то, скорее всего, это личное предпочтение разработчиков

дистрибутивов.

Основное «визуальное» отличие этого планировщика — наличие файла

/etc/anacrontab вместо просто /etc/crontab. Формат записей также другой:

•

<··················································································

Глава 15. УnравJ1е11ие nроцессаl1и

(ASTRд*LINUX»J

Период

Задержка

ID

Команда

Пример таблицы расписания anacrontab:

1 5

7 10

30 75

cron.daily

cron.weekly

cron.monthly

run-parts /etc/cron.daily

run-parts /etc/cron.weekly

run-parts /etc/cron.monthly

Принцип прост: как и в предыдущем случае, вам нужно поместить ваш

сценарий в один из каталогов /etc/cron.daily, /etc/cron.weekly или /etc/cron.

montЫy (каталога cron.hourly для этого планировщика не было предус

мотрено).

По сути, как только вы увидели каталоги cron.daiy, cron.weekly или cron.

monthly, можете сразу помещать в них свои сценарии, особо не разбираясь,

какой планировщик установлен. Самое главное, чтобы служба cron была

включена.

•

. — — ….. — — — . — — ·- — ……. — …. — — — .. — — -.. — — .. — — — — — . -.. — — -.. — — .. — -… — … — — -. — — -.. — —

….

�

..

ASTRA LINUX

®

�

Глава 16.

Пользователи и группы

Astra l,inux

16.1. Введение в учетные записи Astra Linux

Операционная система Linux поддерживает регистрацию и одновременную

работу множества пользователей. Обратите внимание: именно одновремен

ную работу. Раньше, еще во времена UNIX, были компьютеры, к которым

подключалось несколько мониторов и клавиатур. Каждый комплект

монитор + клавиатура назывался терминалом и представлял собой от

дельное рабочее место пользователя. Пользователь входил в систему, а его

рабочее место в системе отображалось как ttyN, где N — номер рабочего

места.

Сегодня такие компьютеры уже более не востребованы, их вытеснили персо

нальные компьютеры, которые и стали называться персональными, посколь

ку предполагают подключение только одного рабочего места. Мониторов

можно подключить несколько, а устройство ввода — клавиатура будет одна.

Но даже на таких компьютерах возможна одновременная работа несколь

ких пользователей. Например, вы можете войти в систему как обычно посредством графического интерфейса. Другие пользователи смогут войти

через ssh или FTP. И все вы будете работать с системой одновременно. SSН

пользователи смогут выполнять команды и получать результат их выполне

ния, FТР-пользователи — обмениваться с вашим компьютером файлами .

…

•

. -.-. — — — -. -. -.. — . — — — -. — … — -.. -. — .. -.. — . — . — — — — ….. — . .. — — .. — .. — -…………. — .

(ASTRд*L1Nux·1

l

.1ава

1 (1. llо.11,юва1с.111 11 1

р� 11111,1

Все учетные записи можно разделить на три вида: учетные записи обычных

пользователей, учетные записи системных служб и учетная запись root. С

учетными записями обычных пользователей все ясно — они имеют право

входить в систему разными способами (если тот или иной способ не запре

щен настройками системы), для них определен домашний каталог (обычно

/hоmе/), пароль и командная оболочка (как правило, в

последнее время используется /Ьin/Ьash).

Права обычных учетных записей:

• Право на вход в систему — по умолчанию обычный пользователь мо

жет войти в систему самыми разными способами, если это не ограничено

настройками системы (например, модулями РАМ). Пользователь может

войти локально — через консоль или в графическом режиме через

дисплей-менеджер вроде gdm. Также никто не запрещает (опять-таки по

умолчанию) удаленный вход, например, по SSH или FTP, если на ком

пьютере, в который осуществляется вход, установлены соответствующие

службы.

• Право на запуск программ, не требующих для своего выполнения

прав root — как правило, такие программы находятся в каталогах /Ьin и /

usr/Ьin. А вот из каталога /sЬin запустить программу может только супер

пользователь. Программы, действие которых распространяется на всю

систему, например программы изменения сетевых интерфейсов,

программы разметки диска, находятся в каталоге /sЬin (super-Ьin). Что

бы запустить эти программы, пользователю нужно получить полномочия

root. О том, как это сделать, будет сказано в следующем разделе.

• Обычный пользователь может создавать, удалять, читать, изменять,

запускать, устанавливать права и выполнять другие операции над фай

лами, которые находятся в его домашнем каталоге. Как правило, это ка

талог /hоmе/. Хотя администратор может назначить

пользователю любой другой каталог, хоть /users/Ьagira, как правило, этого

никто не делает. Каталог /home может находиться физически на одном

разделе, что и корневая файловая система, а может находиться и на дру

гом разделе и даже на другом диске. На крупных серверах, как правило,

под /home отводят целый диск или даже создают RАID-массивы дисков.

• Право на чтение файлов — обычный пользователь может читать боль

шую часть файлов за пределами домашнего каталога. Исключения раз

ве что составляют домашние каталоги других пользователей (если эти

другие пользователи явно не разрешили этому пользователю читать их

‘.

— — — -.. — -.. — -..

·- …. -…. -·. — -.. — — . ·- -… — … -…. -… — …- — … — …. — .. — — —

. …

Лstra ljnux

1ASTRA*LINUX»]

файлы) и некоторые файлы/каталоги в /etc. Например, файл /etc/passwd

могут читать все пользователи, а вот файл /etc/shadow — только root.

• Пользователь не имеет право вносить изменения в конфигурацию

всей системы, то есть устанавливать программы, изменять глобальные

настройки устройств, параметры ядра, параметры загрузчика и т.д.

• Пользователь имеет право изменить свои пользовательские параме

тры, например, обои рабочего стола, некоторые переменные окружения,

которые будут влиять только на его работу и т.д.

• Право на изменение своего пароля, но обычный пользователь не имеет

право изменять пароль других пользователей.

Учетные записи системных служб не имеют право входить в систему. Для

них не задан ни пароль, ни домашний каталог, а в качестве оболочки исполь

зуется /Ьin/true или /Ьin/false — чтобы пользователь, используя учетную за

пись службы, не мог войти в систему через консоль. От имени таких учетных

записей выполняются различные службы, например, от имени пользователя

www-data выполняется веб-сервер, gdm — учетная запись для GNOME

Display Manager и т.д.

Пользователь root — пользователь с максимальными правами, он может

делать все:

• Право на изменение любого файла — root может читать, записывать,

удалять любые файлы, в том числе и файлы в домашних каталогах других

пользователей.

• Право на изменение конфигурации системы — пользователь root мо

жет изменять конфигурацию системы посредством редактирования фай

лов в каталоге /etc, /proc, запуска конфигураторов системы.

• Право на запуск любых программ — root может запустить любую

программу, в каком бы каталоге она ни находилась.

• Право на создание, удаление, изменение (в том чи�ле изменение паро

ля) других учетных записей.

• Право на установку и удаление программ.

•

………………………………………………………………………….

l .1ава 16. По.11,3ош11 r.111 11 1 р� 11111,1

Власть пользователя root неограниченна. Так было до определенного мо

мента, пока не появились системы принудительного контроля доступа вроде

SELinux, LIDS, Tomoyo, которые могут ограничить даже самого root. Вот

только беда в том, что SELinux, LIDS, Tomoyo и другие подобные системы

по умолчанию неактивны или даже не установлены, поэтому пока их не ак

тивировать, пользователь root будет все равно самым главным.

Примечание. Напомним, что когда у вас привилегии пользова:

теля root, приглашение командной строки заканчивается симво

лом #, а когда вы работаете как обычный пользователь — $.

16.2. Получение полномоч1:1й root

Самый простой способ получить права root — это войти как root. То есть

при входе в систему вы указываете имя пользователя root и пароль, указан

ный при установке. Проблема в том, что не во всех дистрибутивах этот трюк

сработает. Учитывая всю опасность, которую несет использование учетной

записи root, во многих дистрибутивах учетная запись root отключена, а вход

как root ограничен самыми разными способами. Включать учетную запись

root не рекомендуется — ведь злоумышленник знает, что учетка root есть

везде и ему не придется угадывать имя пользователя, останется только по

добрать пароль root. А так вы исключаете даже саму возможность входа как

root. Тем более права root можно получить другим образом, о котором мы

поговорим далее. А пока рассмотрим способы блокировки входа (кроме

отключения учетной записи) root.

Часто вход как root ограничен на уровне менеджера дисплея. В дистрибути

вах, где используется графическая среда КDЕ и менеджер экрана КDМ (К

Display Manager), нужно отредактировать файл /etc/alternatives/kdm4-config.

В нем нужно найти директиву AllowRootLogin и присвоить ей значение true,

чем вы разрешите вход как root в графическом режиме.

При использовании GDM (Gnome Display Manager) вход как root ограничен

не столько конфигурацией самого GDM, а столько РАМ-модулями. Нужно

открыть /etc/pam.d/gdm-password и найти строку, отвечающую за запрет вхо

да как root. Она может выглядеть, например, так:

•……………………………………………………………………….-111

auth required pam_succeed_if.so user != root quiet

Лstra l,inux

Некоторые дистрибутивы разрешают заходить как root даже в графическом

режиме. Просто они отображают предупреждение о том, что работать как

root небезопасно. Пример такого дистрибутива-СеntОS.

В Astra Linux используется оболочка Fly, конфигурационные файлы которой

хранятся в каталоге /etc/fly. Это собственная разработка, которую не встре

тить в других дистрибутивах. За графический вход в систему отвечает

fly-dm (Fly Display Manager), конфигурационные файлы которого находятся

в каталоге /etc/Xll /fly-dm. Основной файл конфигурации -fly-dmrc. Самое

интересное, что вход как root в Astra Linux по умолчанию разрешен -пара

метр AllowRootLogin установлен в true (рис. 16.1). Поэтому если вам очень

сильно хочется войти как root в графический режим, вы можете это сделать,

но сначала вам нужно изменить пароль самого пользователя root -как это

сделать, будет показано далее. Пока нужно отметить, что вход как root что

в графическом, что в настольном режиме — очень опасная штука. Поэтому

если вы за безопасность, выключите данный параметр (значение/а/sе), а для

временного получения полномочий root используйте команду sudo (будет

показано далее).

Рис. 16.1. Файл конфигурацииjfу-dтrс

Настоятельно рекомендуется работать в системе как обычный пользователь,

а максимальные права получать только тогда, когда они вам действительно

нужны. Например, когда понадобится запустить какую-то программу, требу

ющую права root. При этом вам особо ничего не придется делать, кроме как

ввести пароль.

..

·-.. ·—……………. -··· .: ……… ··—··.-···.-··— —-· —— …. -…. ___

.,

1ASTRд*LINUX»]

!.1ана 16. По.1ыова1е.ш и 1ру1111ы

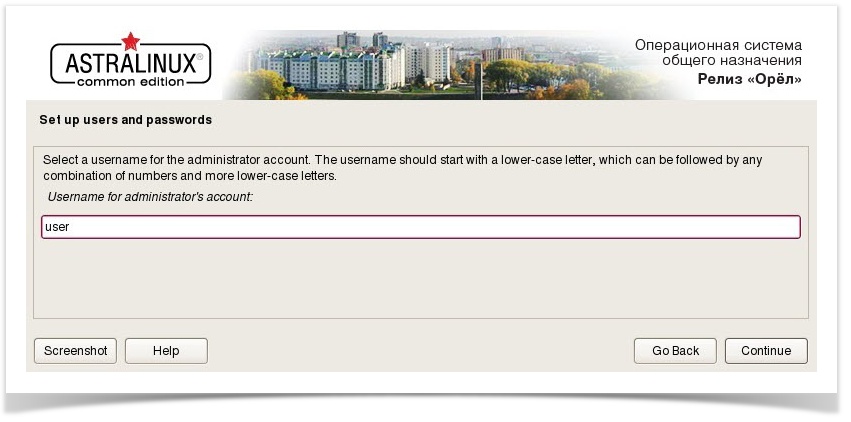

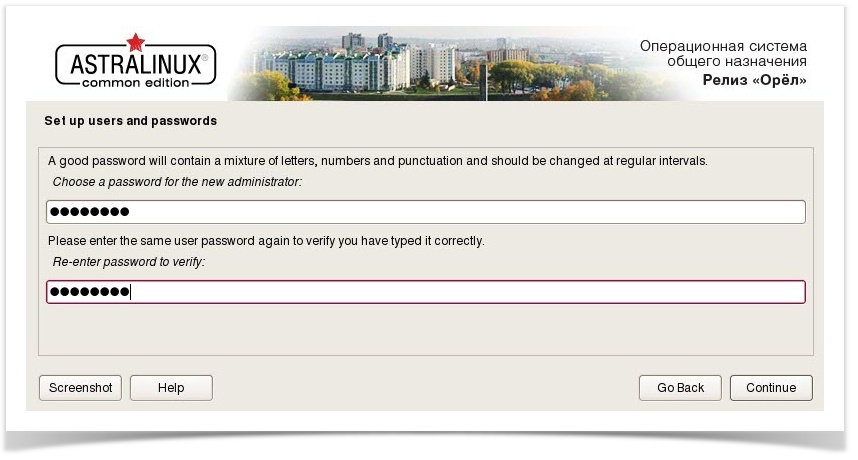

Рассмотрим пример. Вы установили Astra, при установке создали учетную

запись mark и задали пароль. По умолчанию инсталлятор создает первую

учетную запись так, что она вносится в группу sudo — членам этой группы

можно выполнять команды с привилегиями root. Другими словами, создан

ный во время установки пользователь уже является root, только с некоторы

ми оговорками.

Настройки, позволяющие группе sudo выполнять команды от имени root,

хранятся в файле /etc/sudoers. В этом файле указываются все учетные

записи, имеющие право выполнять административные задачи. Когда вы по

пытаетесь выполнить одну из таких задач, например, добавить нового поль

зователя, графический интерфейс автоматически запросит у вас ваш пароль.

Аналогично, когда вы будете пытаться запустить командную оболочку (ко

манда sudo bash) с правами root. Это будет не пароль root, а ваш пароль, то

есть пароль пользователя mark (рис. 16.2). Ему разрешено выполнять адми

нистративные задачи, просто система пытается убедиться, что вы — это вы,

а не некто, кто оказался за вашим компьютером во время вашего отсутствия.

Рис. 16.2. Запуск командной оболочки с правами root — команда sudo bash.

Нужно ввести пароль пользователя mark, а не root!

Когда же вам нужна командная строка с правами root, не обязательно даже

переключаться в консоль. Достаточно открыть терминал и ввести команду

su. Она попросит вас ввести пароль root. После ввода пароля вы получаете

терминал с правами root. Это означает, что все команды, которые вы будете

•

……………………………. …………………………….. .. ………

. ..

.stra (jnux

вводить после ввода команды su и успешной аутентификации, будут выпол

няться с правами root.

Примечание. Если учетная запись root отключена, то вы не смо

жете использовать команду sudo, так как она предполагает ввод

пароля root, а вы его не знаете.

Когда вы — единственный администратор, команда su — идеальный вари

ант. Но когда администраторов несколько, команда su — не выход, посколь

ку пароль root нужно будет сообщить всем остальным администраторам.

Если потом возникнет нестандартная ситуация, выяснить, кто виноват, будет

сложнее.

На этот случай у пользователя root могут быть доверенные лица. Это может

быть помощник администратора, его заместитель — называйте, как хотите.

Есть лица, которым разрешено получать права root. Такие лица вносятся в

файл /etc/sudoers (если вам не лень прописывать каждого отдельно) либо в

группу sudo (так правильнее).

Редактировать файл /etc/sudoers можно только через команду visudo (рис.

16.3):

export EDITOR=nano

sudo visudo

…

Рис. 16.3. Редактирование файла /etc/sudoers

•

. . .. . . . . . . . . . .. . . . . . . . . . …. . . . . . . . . . . . .. . . . . . . . . . . . . . . .. . . . . . . . . . . . . . . . . . . . . . . .. .

1 _JaB,I 1 (, Пo.JJ,IOR:ll(‘.111 11 1 р� llllhl

Первая команда устанавливает переменную окружения EDIТOR, задающую

удобный текстовый редактор, который будет использован для /etc/sudoers.

Вторая команда вызывает утилиту для редактирования файла /etc/sudoers.

Представим, что у нас есть пользователь bagira, которому нужно разрешить

делать все, что можно пользователю root. Для этого нужно добавить в /etc/

sudoers запись вида:

bagira ALL=(ALL:ALL) ALL

Можно также добавить запись:

%sudo

ALL= (ALL:ALL) ALL

Она означает, что членам группы sudo можно делать все, что можно делать

пользователю root. Тогда всех администраторов-помощников нужно доба

вить в группу sudo (далее будет показано, как это сделать).

Сохраните файл и выйдите из редактора. Войдите как пользователь, которо

му вы предоставили право sudo. В нашем случае — это пользователь bagira.

Далее введите команду, которая требует прав root через команду sudo:

sudo

Например:

sudo bash

Обратите внимание: система запрашивает пароль пользователя, а не

пароль root. Пользователь указывает свой пароль, а система знает, что ему

разрешено получать права root. В итоге наши помощники не знают пароль

root и смогут выполнять определенные действия с правами root под своим

именем.

Как правило, вам не нужно вообще редактировать файл /etc/sudoers. Приве

денная информация о его формате — только для общего развития. На прак-

•. ——————————.-………..———..-..—.—-.-..—.—. —.. —&1

Astra l,inux

тике вам нужно просто добавить пользователя в группу sudo, чтобы у него

появилась возможность получать права root:

sudo usermod -а -G sudo bagira

Данная команда изменяет группу для пользователя bagira, добавляя (-а) в

список групп пользователя группу (-G) sudo.

Контролировать получение прав sudo можно командой’:

# tail /var/log/auth.log I grep sudo

Посмотрите на рис. 16.4. Для примера, 6 июля 2022 года в 7 .16 пользователь

mark пытался выполнить команду sudo для выполнения команды bash. То

есть в журнале отображаются не только попытки использования sudo, но и

журналируются даже вводимые пользователями команды.

Рис. 16.4. Журнал аутентификации auth.log

Если вам нужно получить некоторый аналог команды su, чтобы вы могли

вводить сразу неограниченное количество команд с максимальными права

ми без приставки sudo, используйте следующий трюк — запустите с макси1

В некоторых дистрибутивах журнал аутентификации называется secure, а не auth.log.

•

…………………………………………………………………………

1 1,В,1 1(, JJ11.11,ю1н11l’.III 11 1 р� llllbl

мальными правами оболочку bash. Все команды, вводимые в этой оболочке,

будут выполнены с максимальными правами:

sudo bash

Закрыть такой сеанс можно командой exit.

Прежде чем перейти к следующему разделу, разберемся, как сменить пароль

пользователя root. Для этого нужно просто �адать пароль:

sudo passwd root

Сначала нужно ввести ваш пароль, затем новый пароль для root, после этого

— подтвердить пароль. После этого вы сможете войти в систему как root в

консоли. Для входа в графическом режиме нужно редактировать файл, отно

сящийся к РАМ, как было сказано ранее. Отметим, что активация пользова

теля root — занятие небезопасное, гораздо правильнее использовать коман

ду sudo. На личном компьютере еще такое мероприятие допускается, но на

сервере — такое делать воспрещено.

16.3. Управление учетными записями

пользователей

16.3.1. Создание учетной записи пользователя

Создать новую учетную запись пользователя можно командой adduser.

Пример:

sudo adduser evg

В большинстве случаев adduser просто добавляет в файл /etc/passwd

учетную запись пользователя. Но в Astra Linux данная команда запраши

вает не только имя пользователя (которое передается команде в качестве

первого параметра), но и пароль пользователя. Также есть возможность

•

·————————————————————————————

.stra Linux

ввести дополнительную информацию о пользователе, если есть такая

необходимость (см. рис. 16.5).

Рис. 16.5. Создание нового пользователя в Astra

Если при создании пароль задан неверно (вы задали слишком простой или

слишком сложный пароль и хотите его изменить), можно сменить пароль с

помощью команды passwd:

sudo passwd имя пользователя

Напомню, что для добавления учетной записи пользователя нужны права

root, который пользователь может получить через su или sudo, если он вне

сен в /etc/sudoers и ему разрешена операция добавления пользователя.

В Astra Linux есть также графический конфигуратор и создать пользователя

можно не только с помощью команды adduser. Чтобы открыть графический

конфигуратор и создать пользователя, выполните следующие действия:

1. Откройте Панель управления.

2. Перейдите в раздел Безопасность и запустите Управление политикой

безопасности.

•

11:t—·-····—···——-·—······························-·—···········-···········

1 1 ,111,1 1(, 110.11, юва н·.111 11 1 р� 11111,1

3. Перейдите в раздел пользователя и нажмите кнопку+ на панели инстру

ментов.

4. Заполните информацию о пользователе и нажмите зеленую галку на па

нели инструментов для сохранения пользователя (рис. 16.6).

GEC:OS:

!

,_

о�-�,сnд(

r .

. ., «

н.��- -:t�

t]if-Ы’Dn-laund’I 11S

H#’wl«I

Ц&uw.»

….

!LR�

Рис. 16.6. Создание пользователя, графический метод

16.3.2. Файлы /etc/passwd и /etc/shadow