Привет! В этой статье я попытаюсь показать подробно, как пользоваться программой CommView fo WiFi. Это то что нужно именно сейчас? Тогда предлагаю начать.

Внимание! Нашли неточность, остались вопросы или есть чем поделиться? Обязательно напишите в комментарии.

Содержание

- Что будем делать?

- Предупреждения

- Алгоритм

- Инструкция

- Задать вопрос автору статьи

Что будем делать?

Для начала нужно определиться, в каких целях мы будем использовать эту чудесную программу. Ну действительно – что там у вас на уме прямо сейчас, я не могу угадать. Но общие моменты по работе с программой покажу без проблем.

Особых чудес от CommView ждать не стоит – это классный и удобный швейцарский нож по работе с Wi-Fi сетями, а особенно в сфере их анализа. Но все делать за вас, и придумывать на ходу задачи она не умеет, так что придется немного поклацать мышью. А еще я сторонник того, что лучше один раз увидеть, чем 100500 прочитать. Так что рекомендую:

Применение программы от самого безобидного – вроде получения информации обо всех окружающих вас Wi-Fi сетях, включая и скрытые, до перехвата пакетов с хэндшейками и не только. Но сам алгоритм работы под эти задачи примерно один и тот же.

Ранее я подробно уже писал обзор на эту программу, так что рекомендую ознакомиться с ним ЗДЕСЬ. В этой же статье планируется лишь краткая инструкция по использованию.

Предупреждения

Программа в какой-то степени заменяет на Windows известную утилиту в профессиональных кругах Aircrack-ng. Искренне рекомендую для дальнейшей работы постигнуть азы работы и с ней, т.к. все эти графические форточки… Ну вы поняли)

Для работы программы потребуется перевести беспроводной адаптер в режим мониторинга (программа сама это сделает). Не все Wi-Fi адаптеры поддерживают этот режим! Если не заработает – не удивляйтесь.

Алгоритм

Весь цикл работы с программой выглядит вот так (далее пробежимся по каждому пункту):

- Установка программы, установка драйверов, перевод адаптера в режим мониторинга.

- Сбор данных и пакетов.

- Сохранение захваченных пакетов.

Т.е. если вы что-то просто анализируете, можно обойтись и без последнего пункта. Но в случае частого использования для взлома и захвата хэндшейков (уж такой имидж у этой софтули), без сохранения не обойтись, т.к. далее этот CAP файл уже идет на расшифровку в средства озвученного выше Aircrack.

Инструкция

И вот добрались до сути. Итак, как пошагово пользоваться CommView for WiFi:

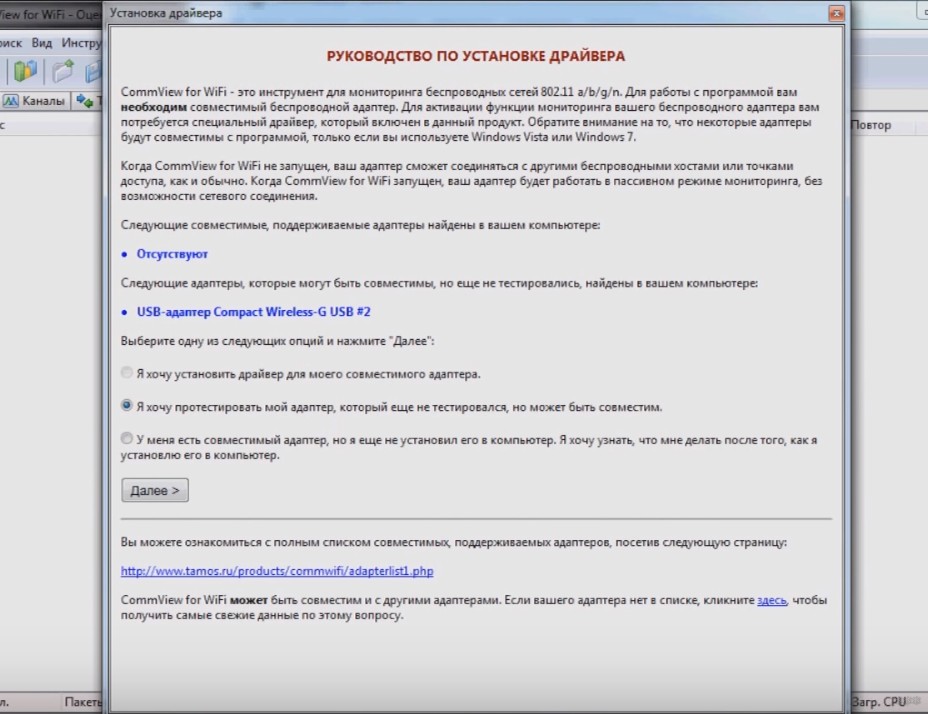

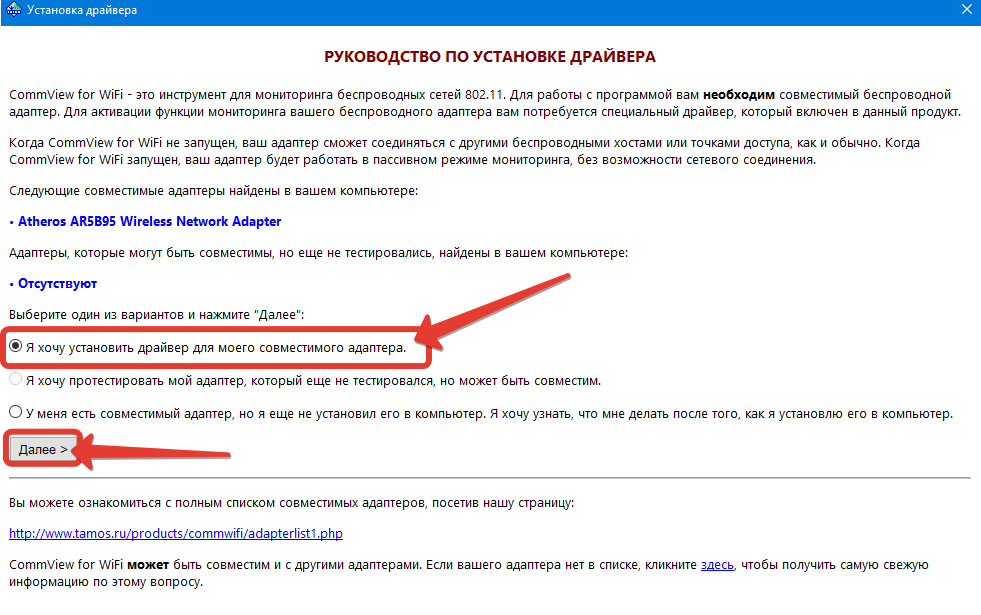

- Запускаем программу. При первом запуске будет предложено обновление драйверов (для того самого описанного выше режима мониторинга). Соглашаемся, ставим, для профилактики перезагружаем компьютер.

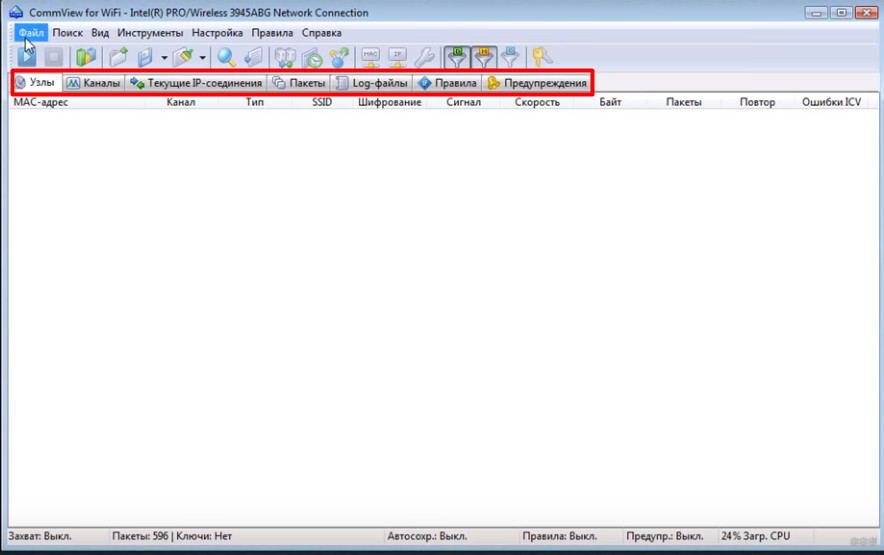

- Видите полосу вкладок? Перед началом рекомендую пробежаться по ней:

- Так рекомендуется проверить, что на вкладке Правила стоят галки Захват – Дата пакетов. Иногда их тут нет, а время при сборе данных потеряется впустую.

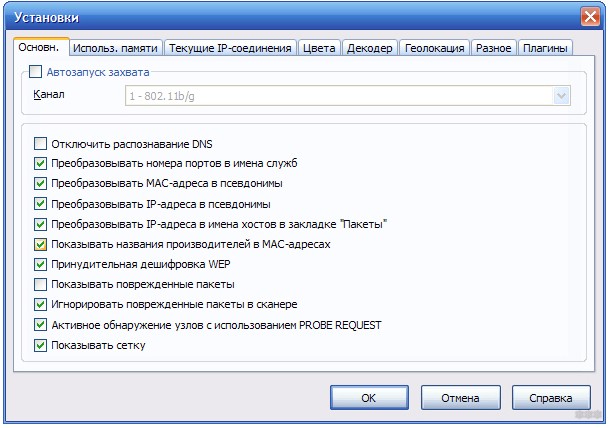

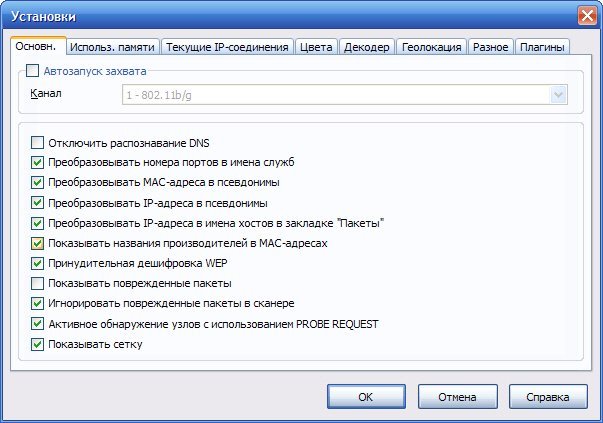

- Далее стоит перейти в настройки сканирования. Устанавливаем вот так вкладку «Основное»:

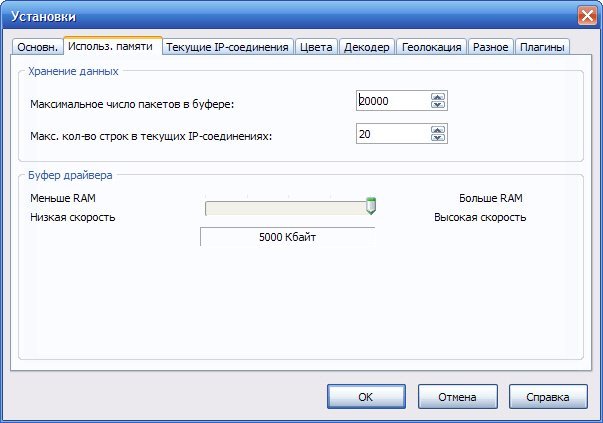

- Использование памяти:

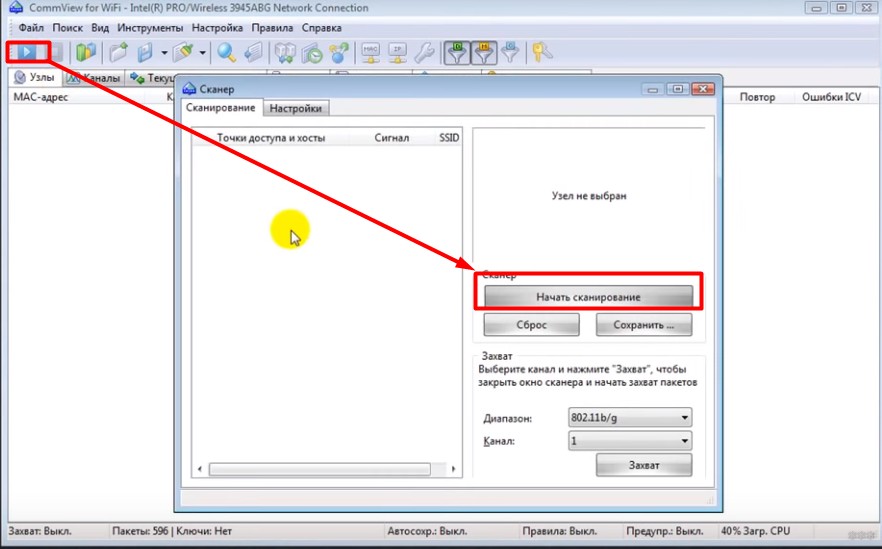

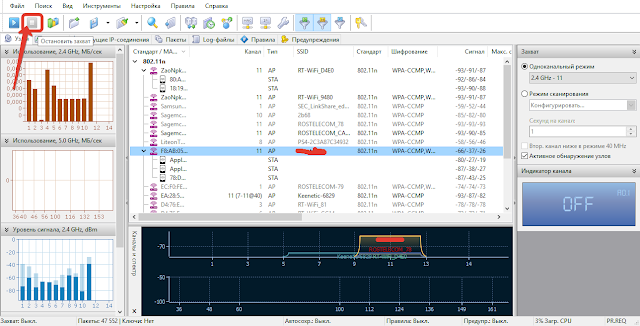

- Далее можно начинать сканирование, нажав по кнопке «Захват»:

Все. Точки доступа вокруг вас начнут собираться, а вся необходимая информация уже скоро появится в главном окне. Теперь остается только сохранить полученные пакеты:

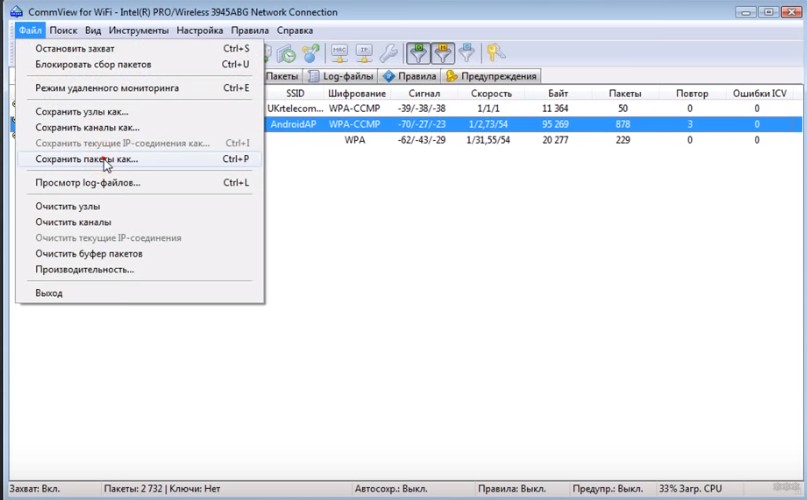

- Файл – Сохранить пакеты как. Самый популярный здесь формат – CAP для использования в WireShark и Aircrack-ng:

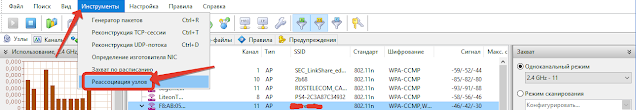

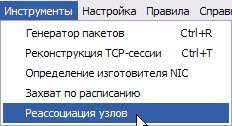

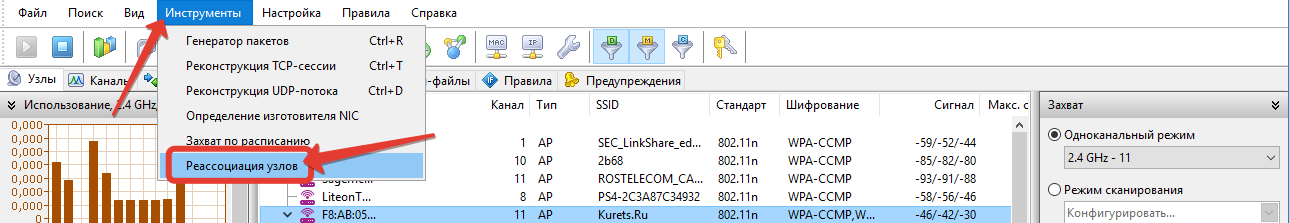

В меню «Инструменты» есть еще 2 интересные функции: «Реассоциация узлов» – для деаутентификации пользователей с целью перехвата нового хэндшейк-пакета, «Генератор пакетов» – для вклинивания в сеть с целью возможной организации MITM-атаки.

Что вы будете делать далее с этими пакетами – оставляю на ваш выбор. С самим базовым функционалом CommView мы вроде как разобрались. На самом деле, многое здесь постигается простым методом «тыка» под конкретную поставленную задачу. Так что пишите свои комментарии, делитесь опытом использования программы с другими – это здорово поможет кому-то не наделать глупостей, ведь за всеми тонкостями не уследишь.

Внимание !!!

Текст статьи не является руководством к действию и публикуется для ознакомления с методами взлома и построения грамотной защиты. Напоминаем, что за преступления в сфере компьютерной информации предусмотрена ответственность по статье 274 УК РФ.

Отступление:

Самые актуальные гайды руководства мы собрали для вас в одном месте, там и про Linux и про Windows и новая атака при помощи hcxdumptool (hash 22000)

Установка hashcat на windows настройка и взлом пароля Wi-fi

И так начнём:

CommView for Wifi Windows 10

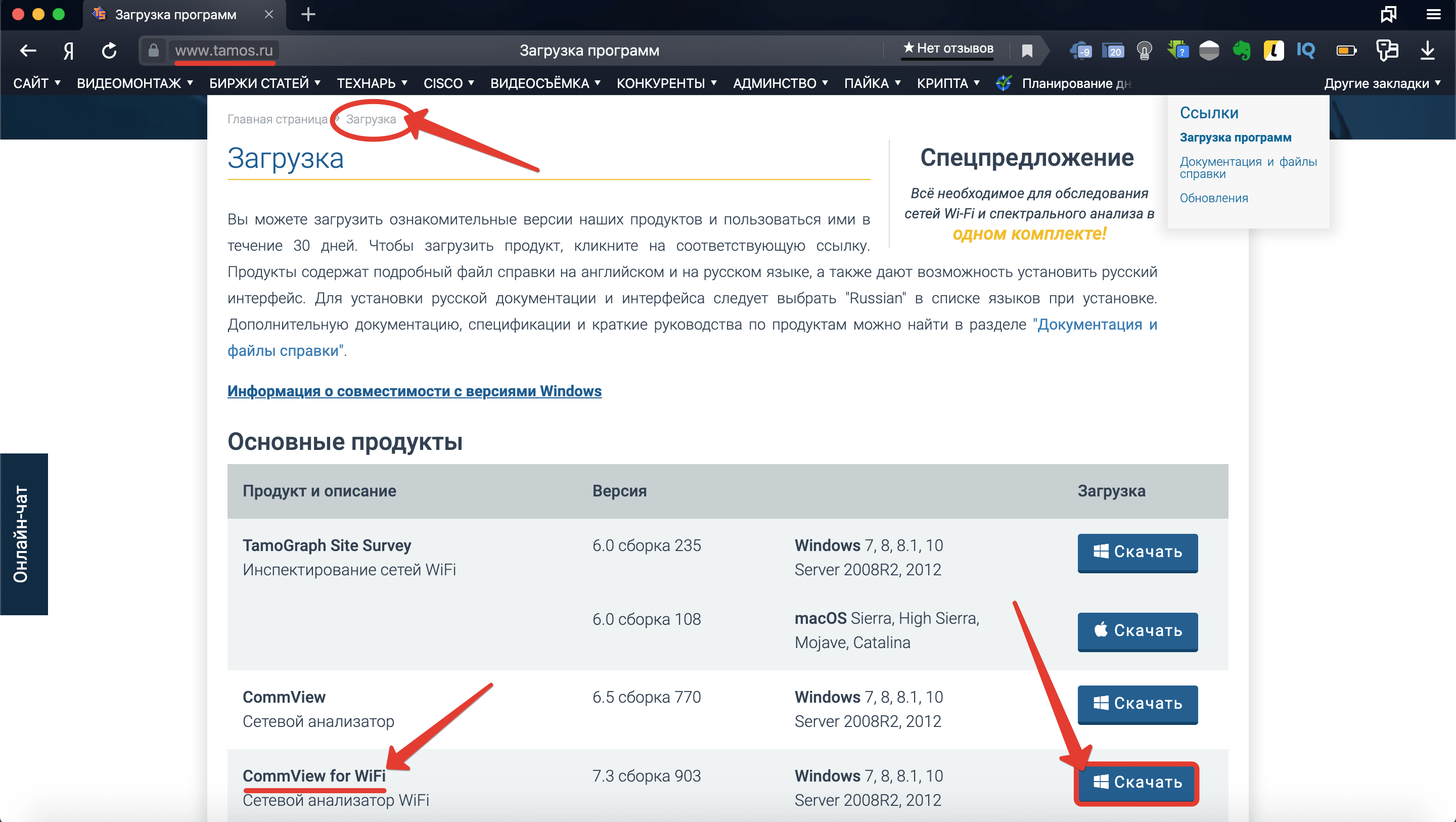

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

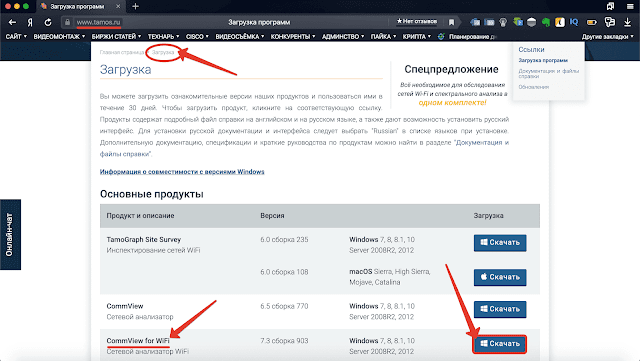

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

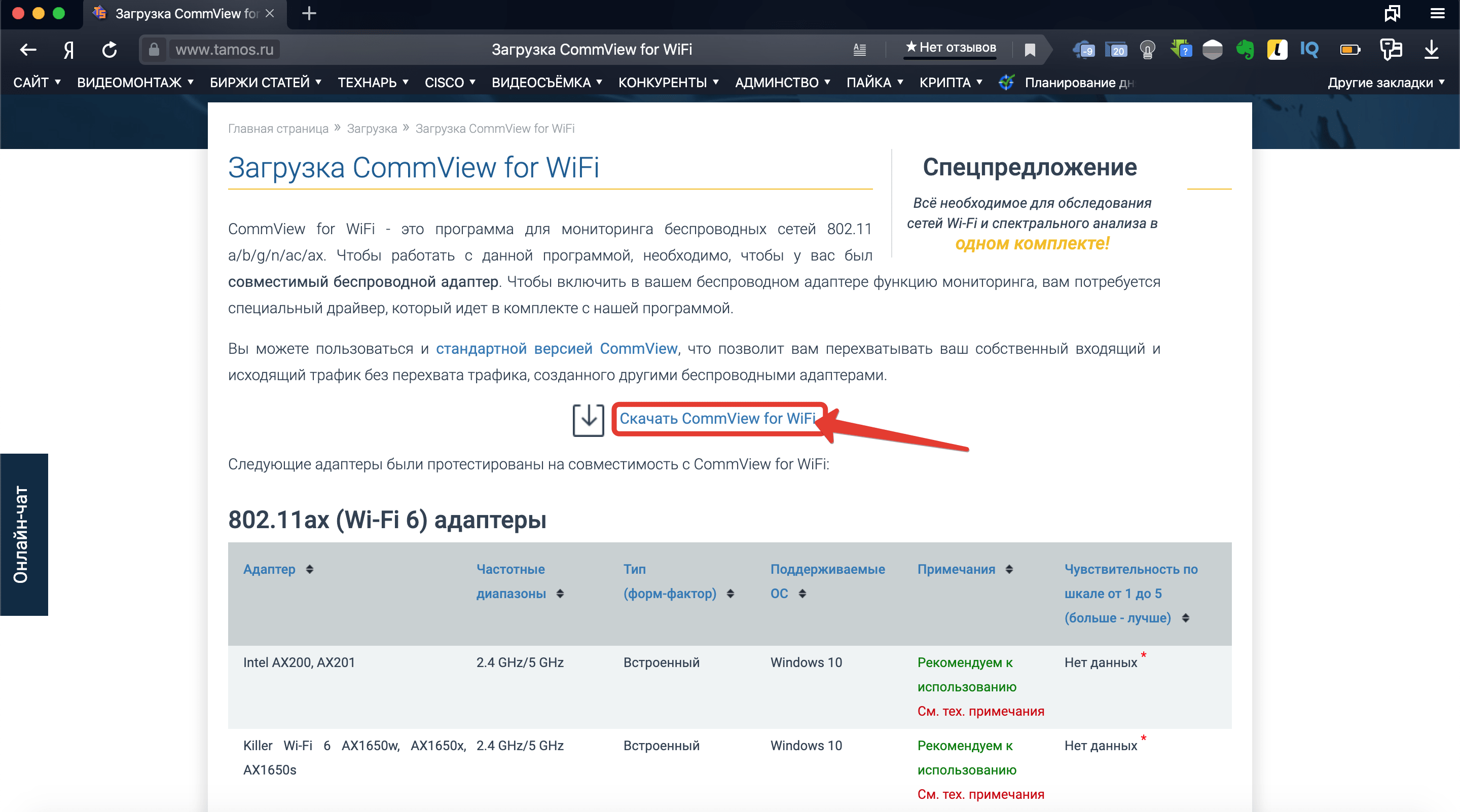

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. После того, как убедились, что сетевая карта подходит, кликаем «Скачать CommView for WiFi».

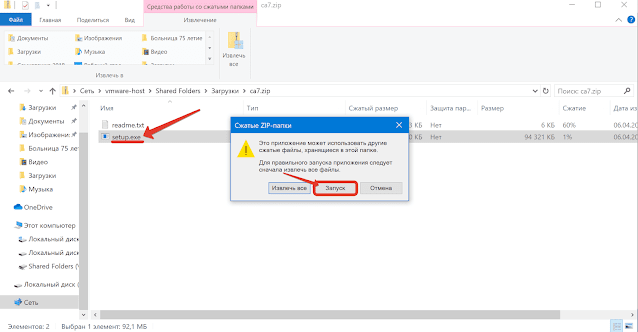

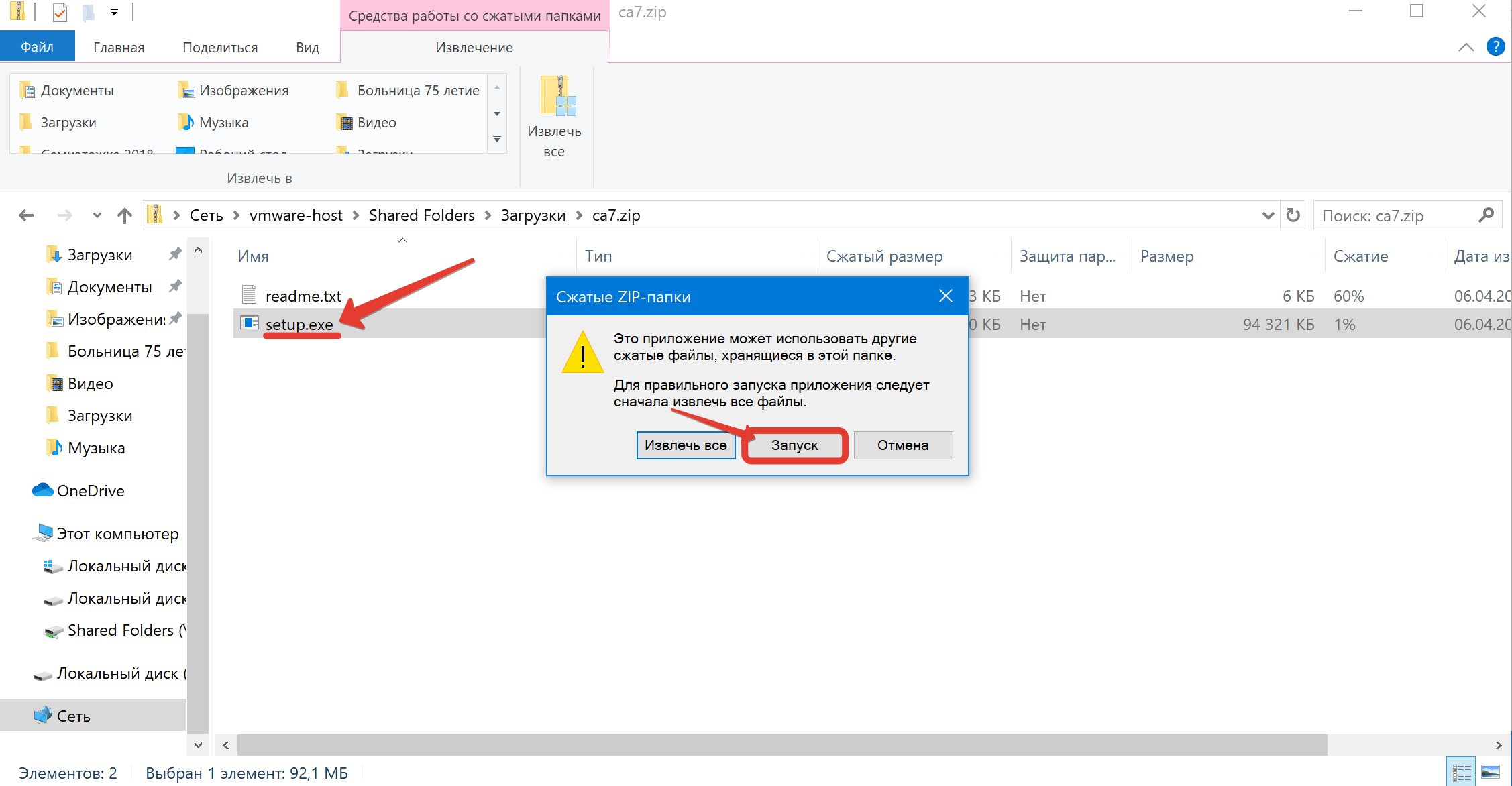

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

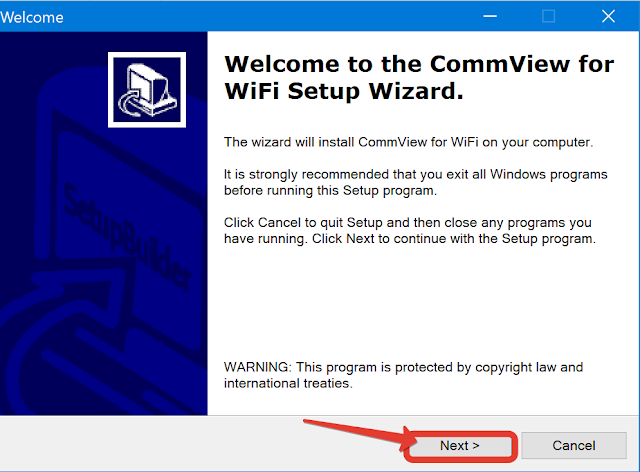

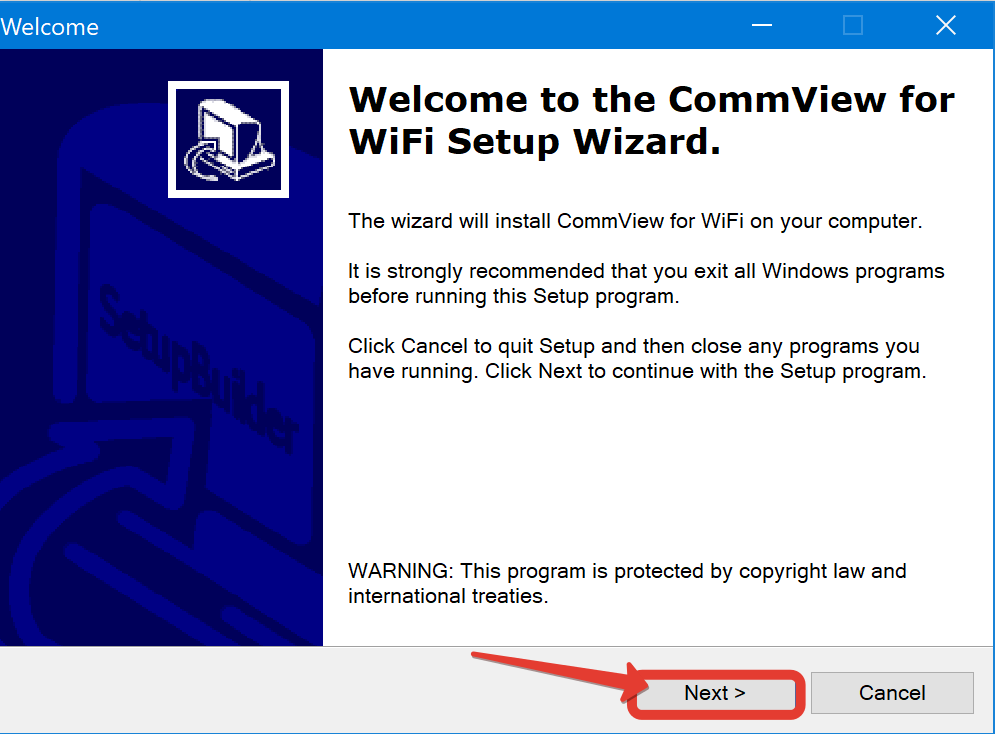

Шаг 4. Next.

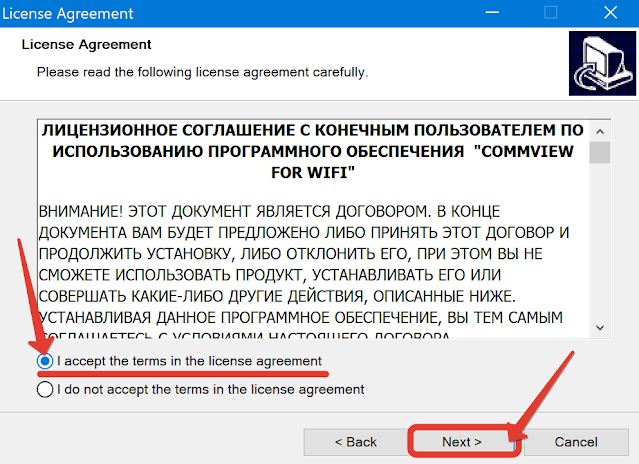

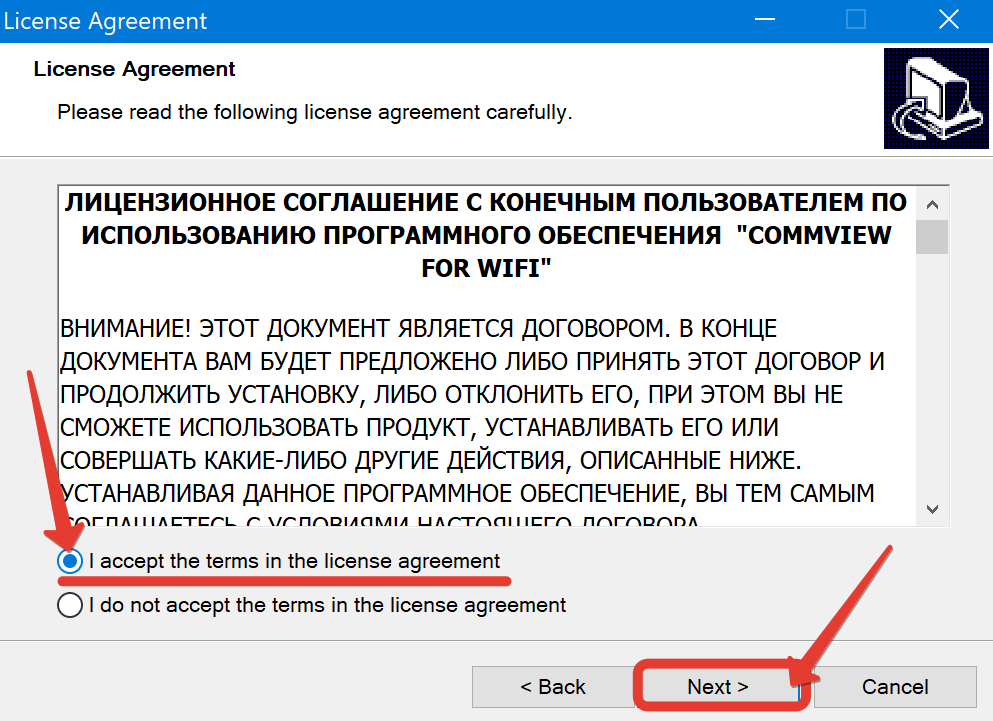

Шаг 5. Принимаю.

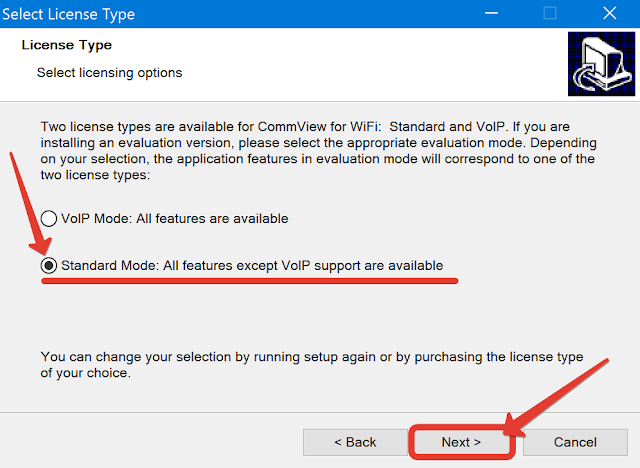

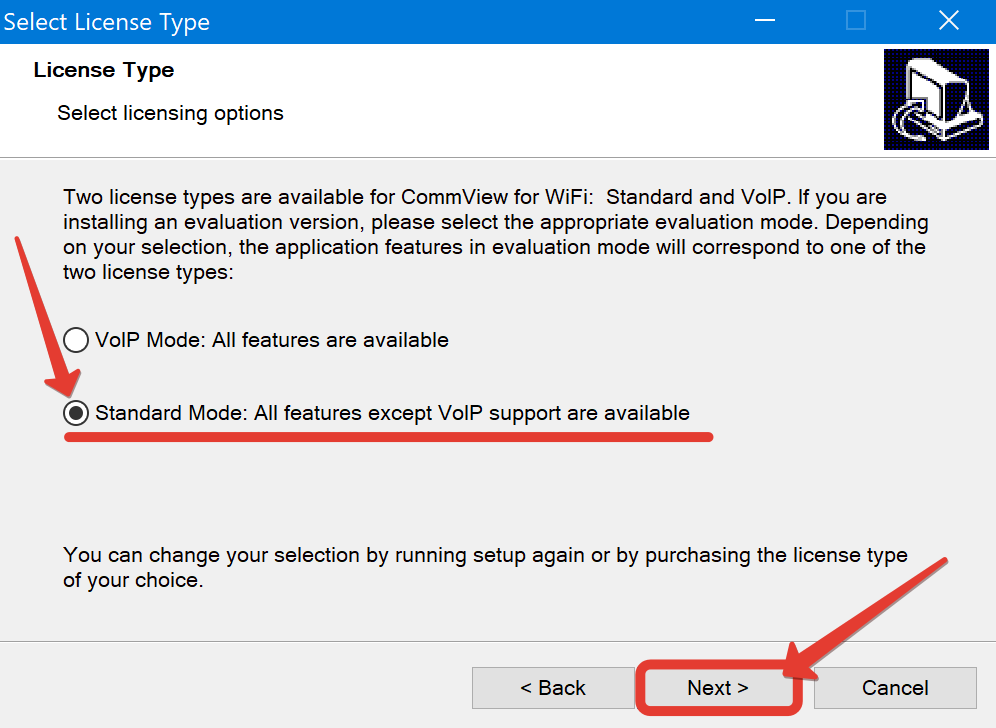

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

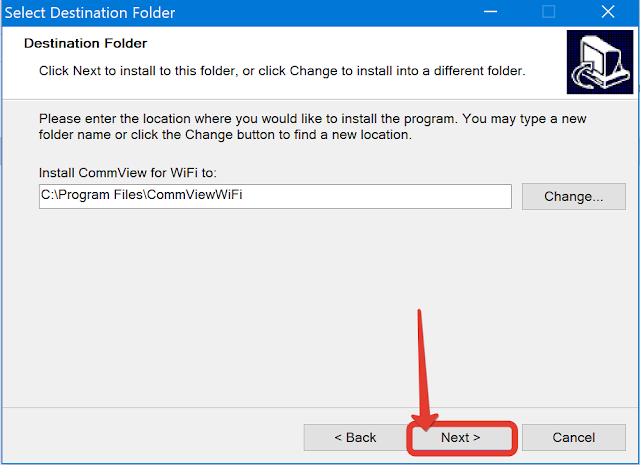

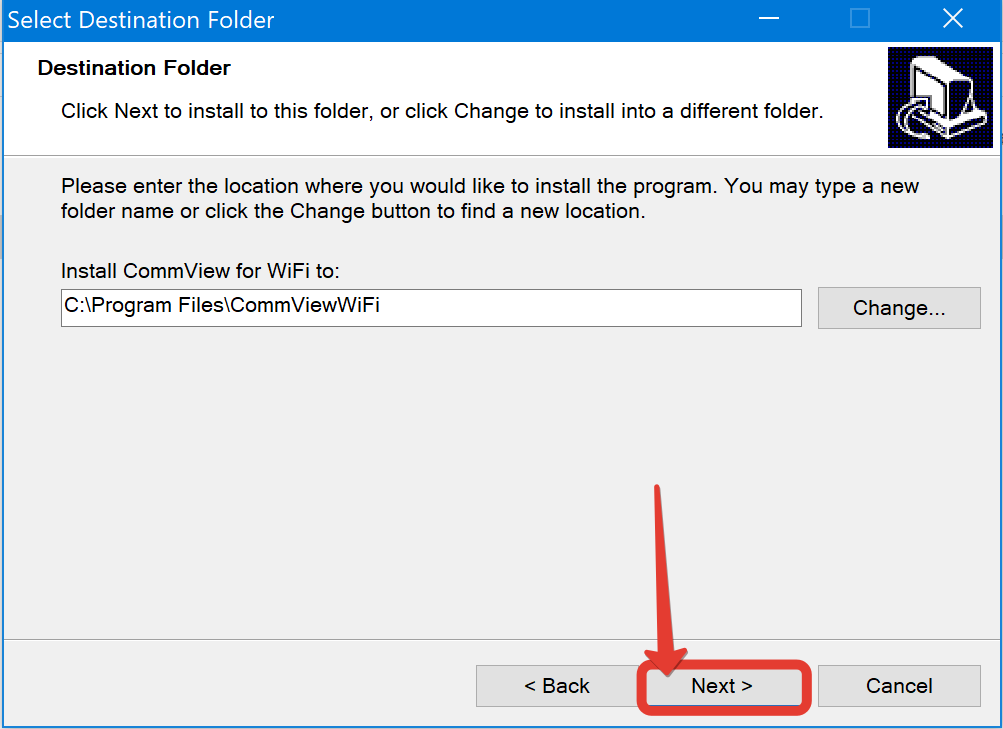

Шаг 7. Путь установки по дефолту.

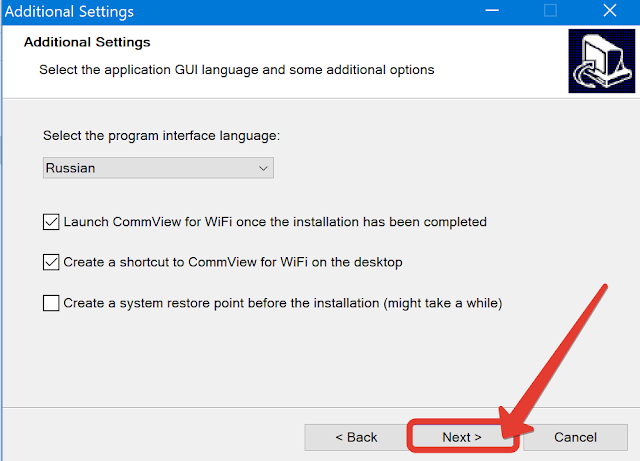

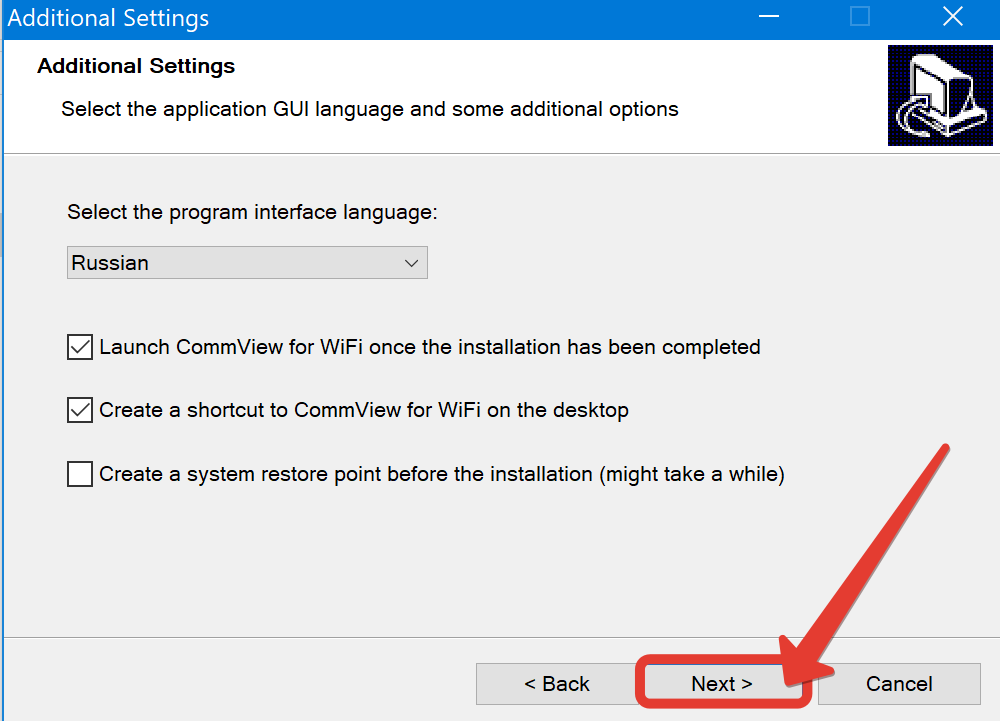

Шаг 8. Язык – русский. Ярлыки создать.

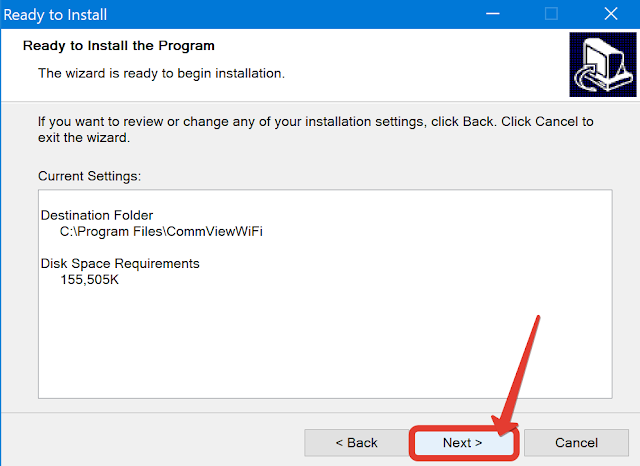

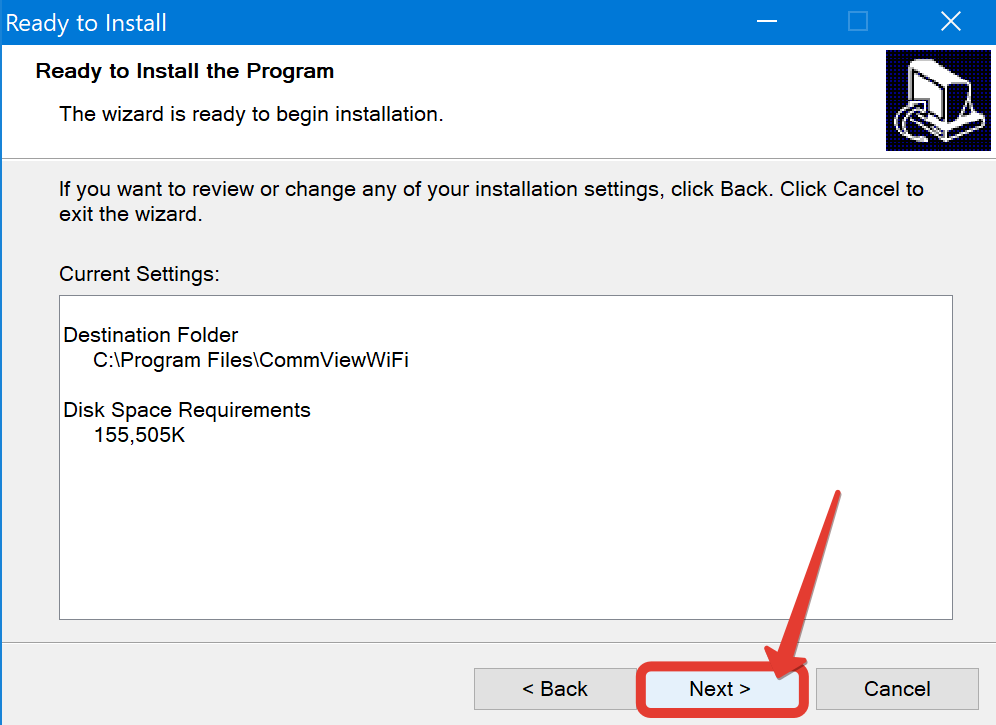

Шаг 9. Дальше.

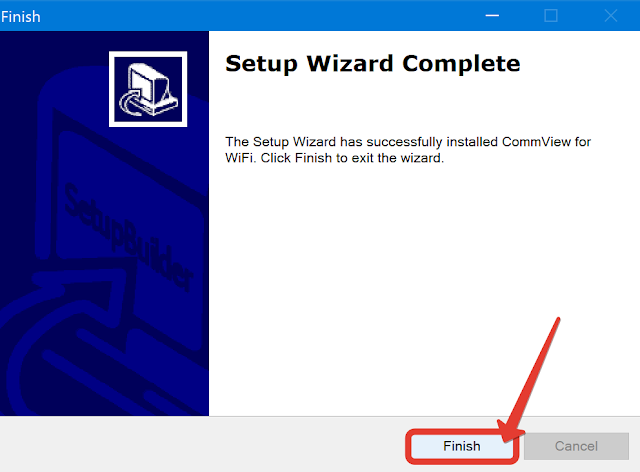

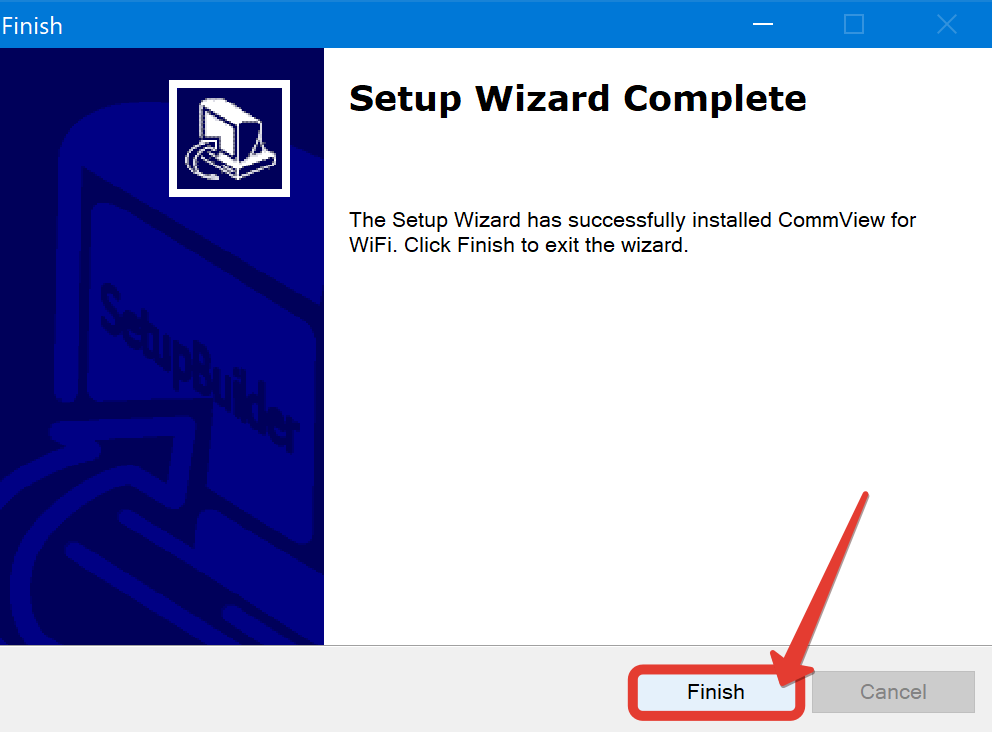

Шаг 10. После завершения установки, жмём «Finish».

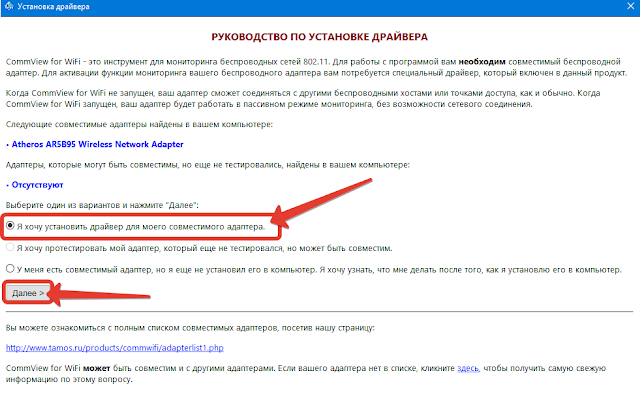

Шаг 11. И ждём, пока откроется главное окно. Видим, что программа нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевая карта перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

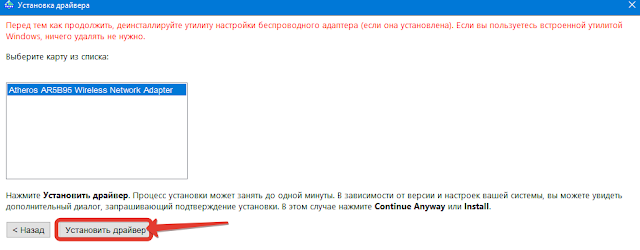

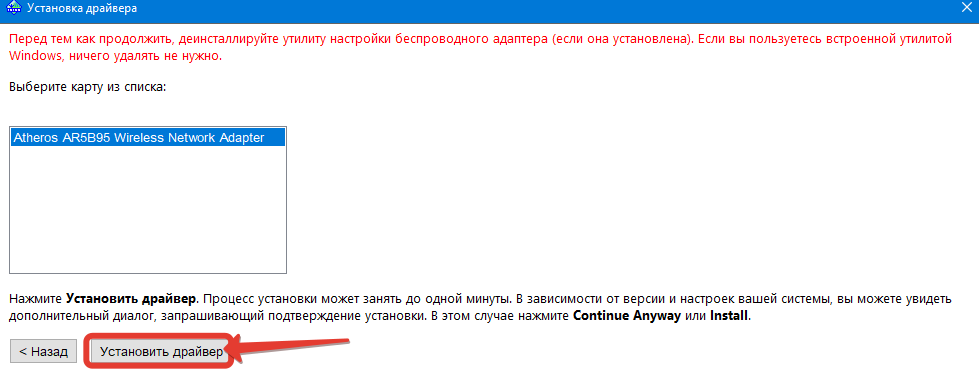

Шаг 12. Установить драйвер.

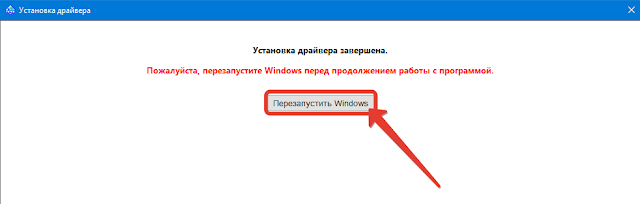

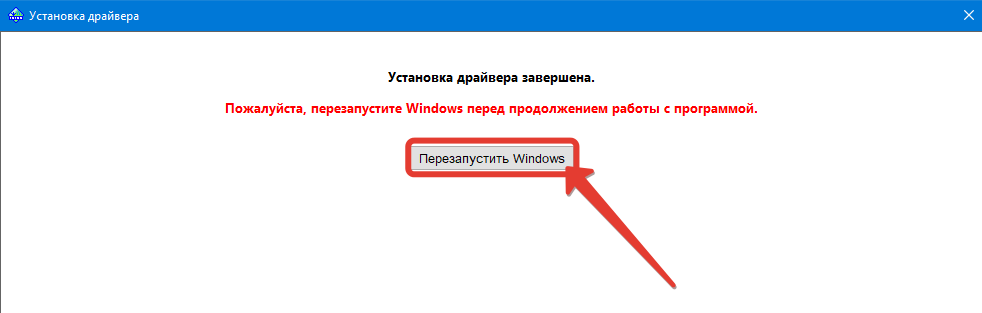

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

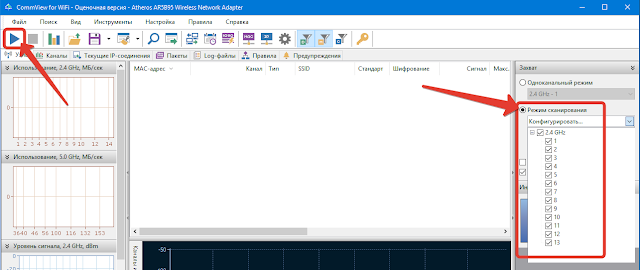

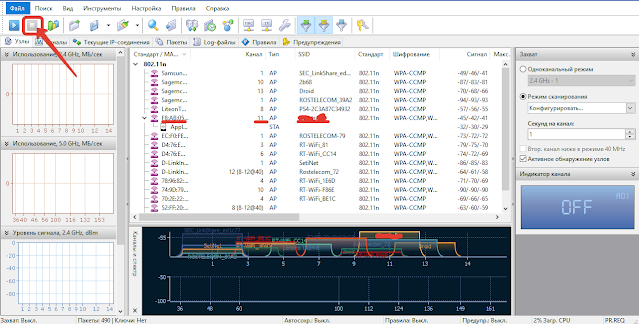

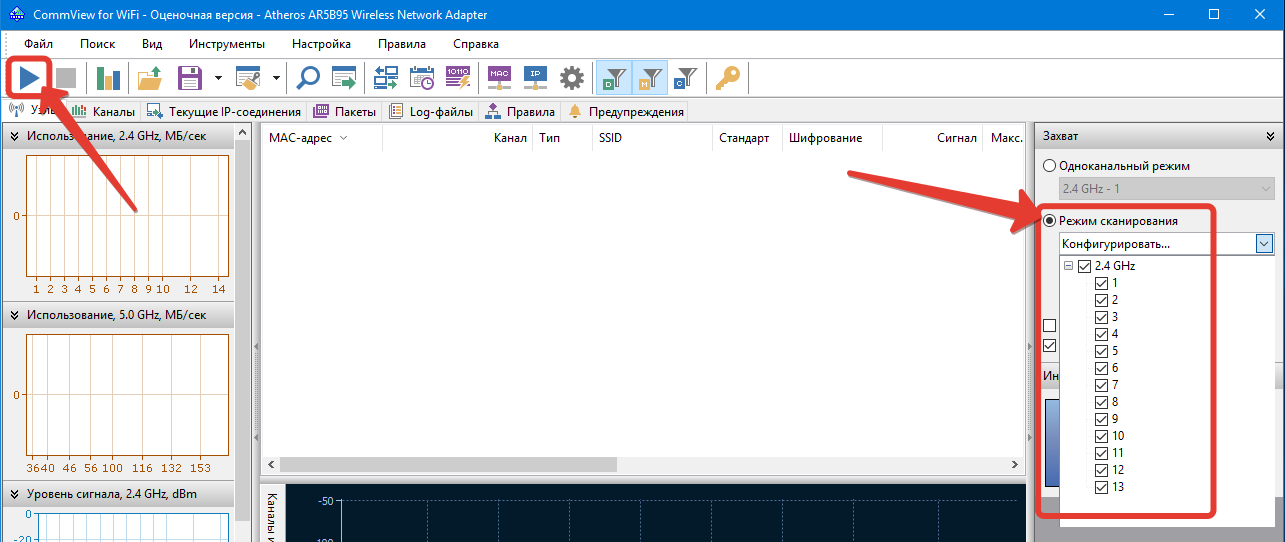

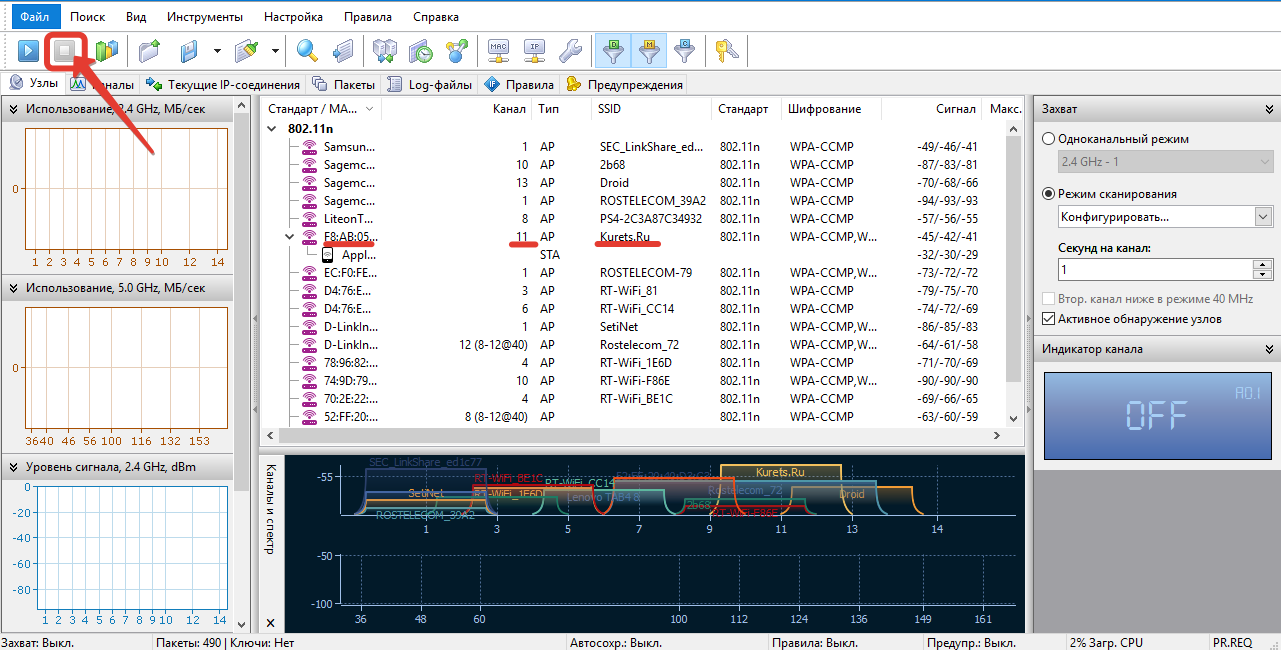

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

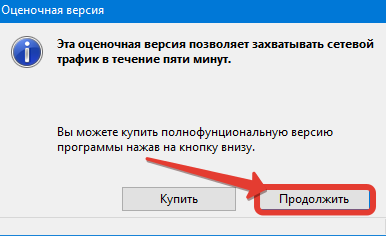

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

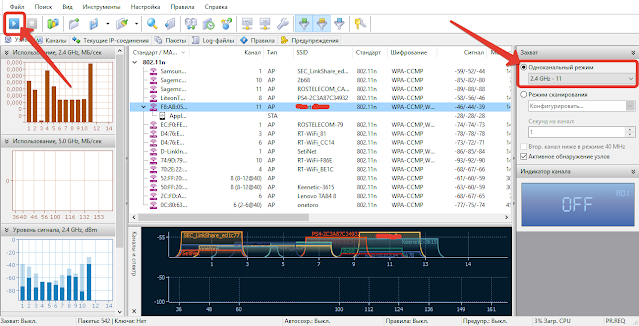

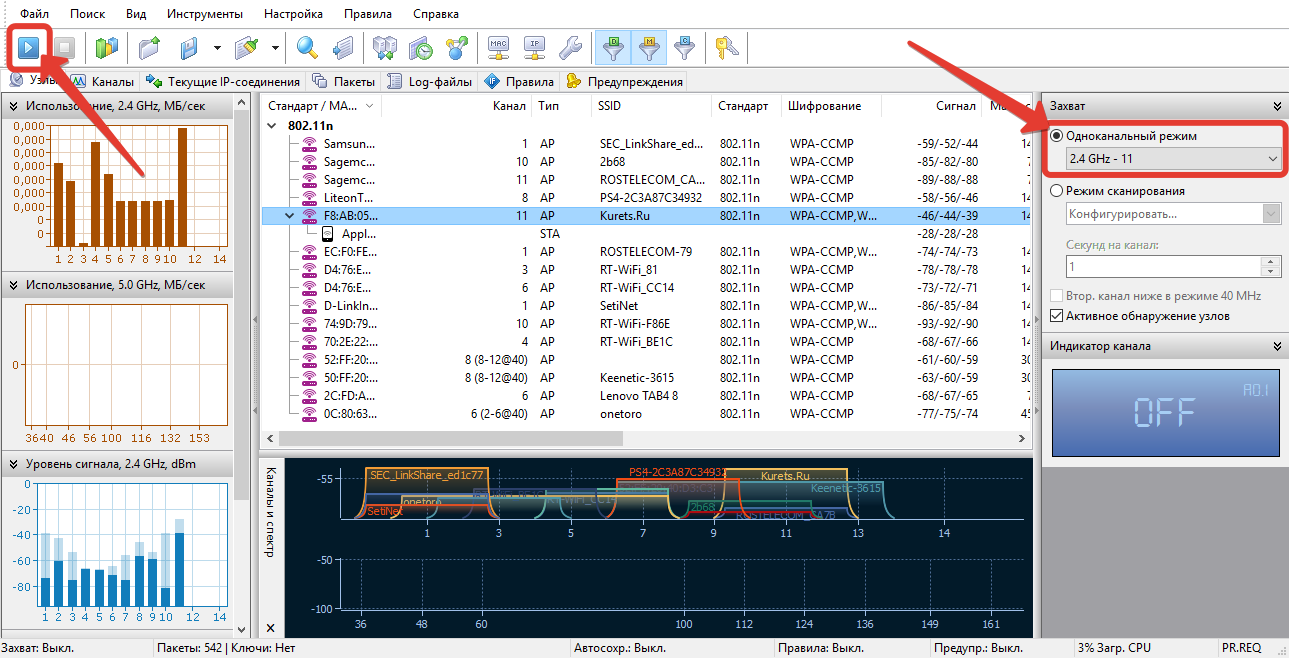

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

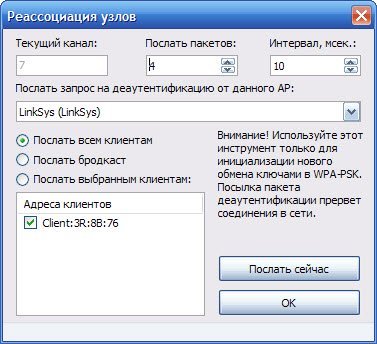

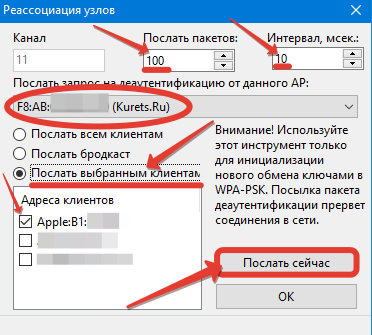

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие» (handshake,cap-файл), отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

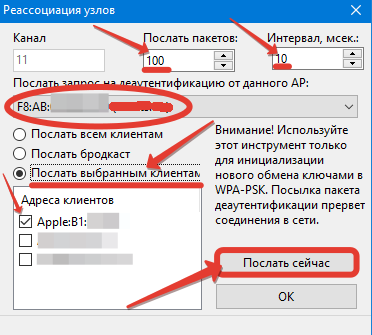

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Останавливаем перехват.

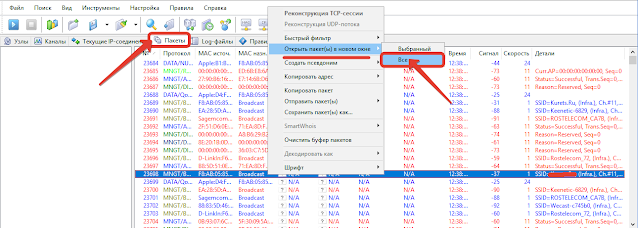

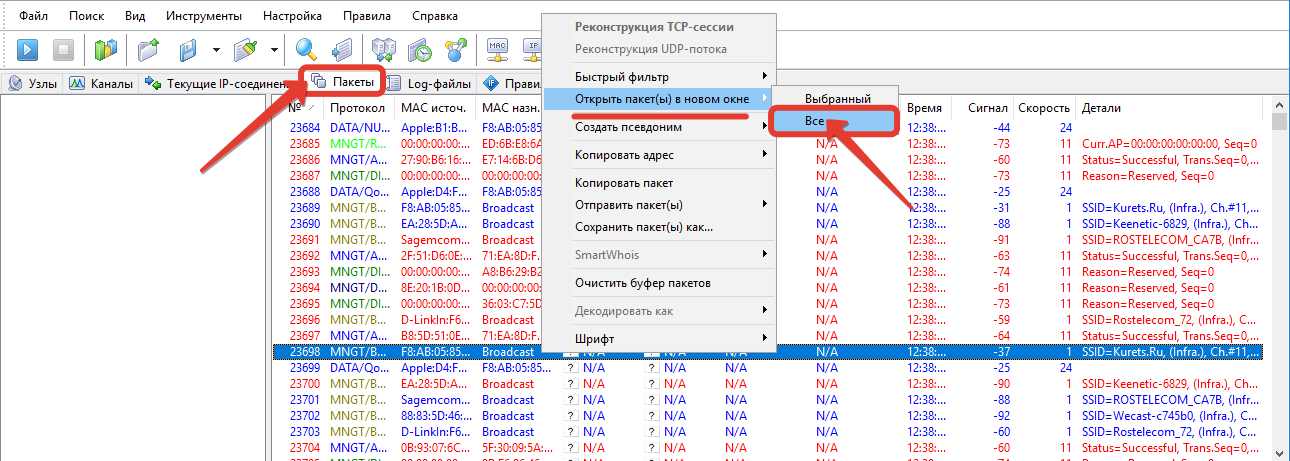

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

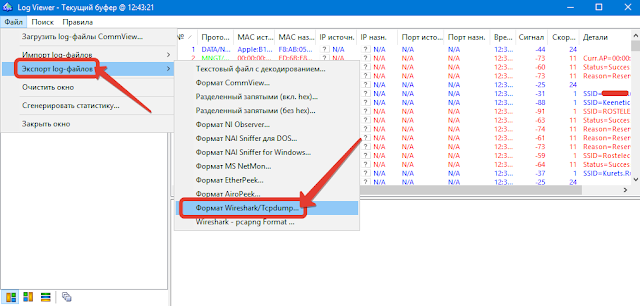

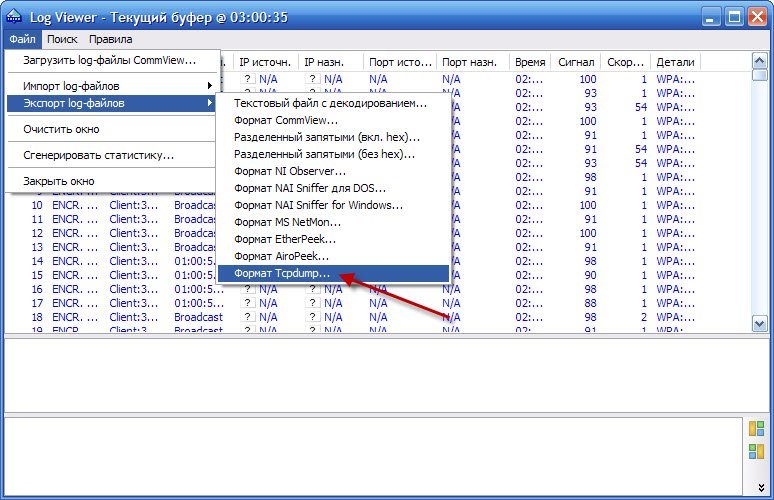

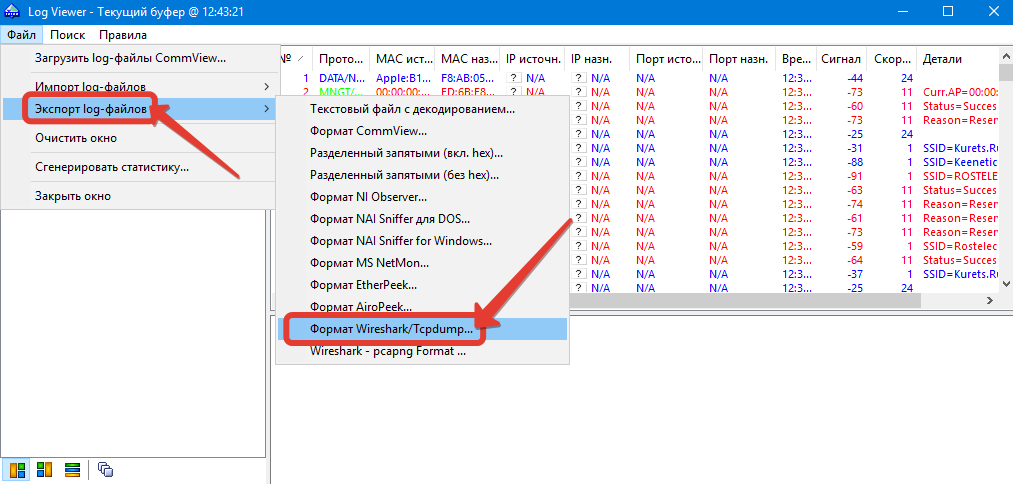

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

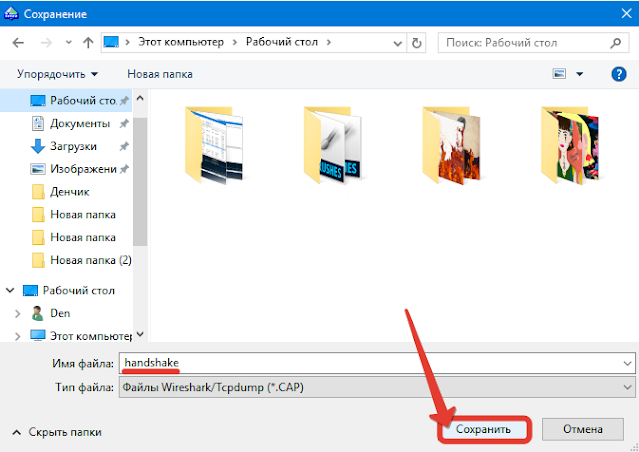

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

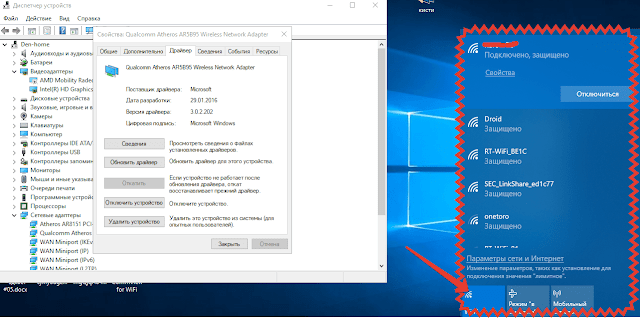

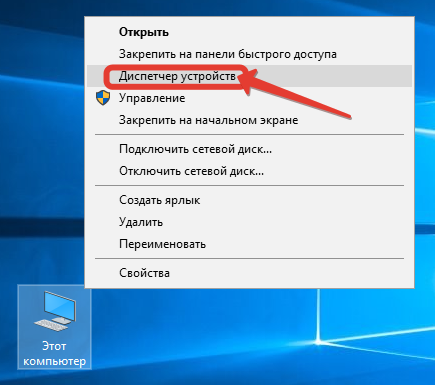

Шаг 24. Всё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

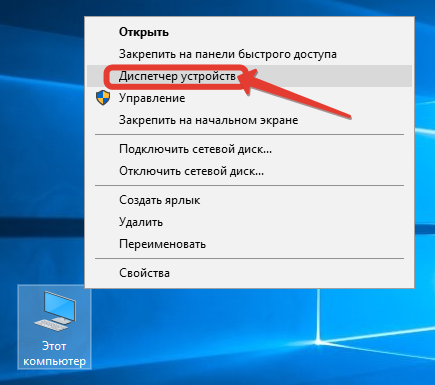

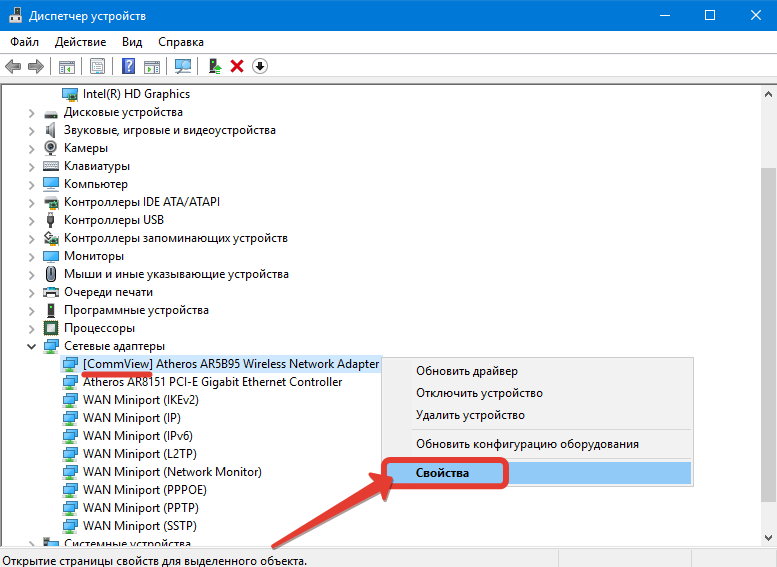

Шаг 25. Запускаем «Диспетчер устройств».

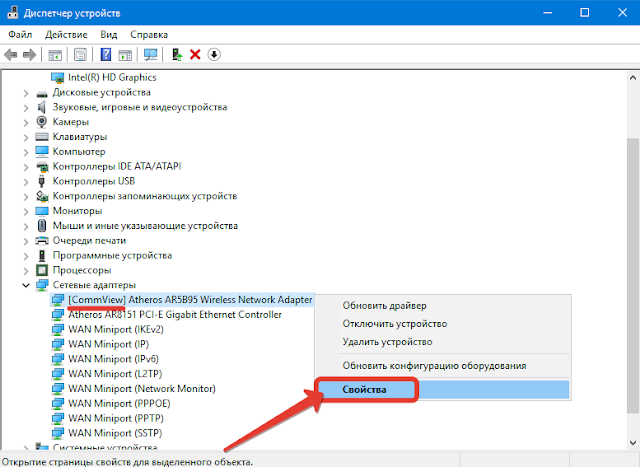

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

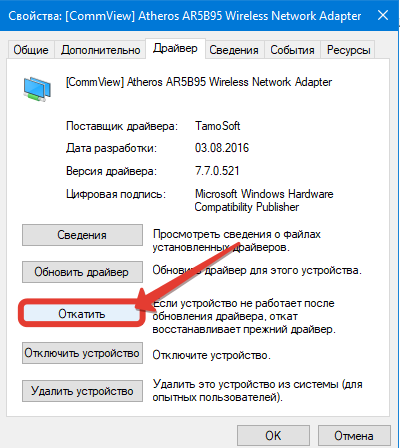

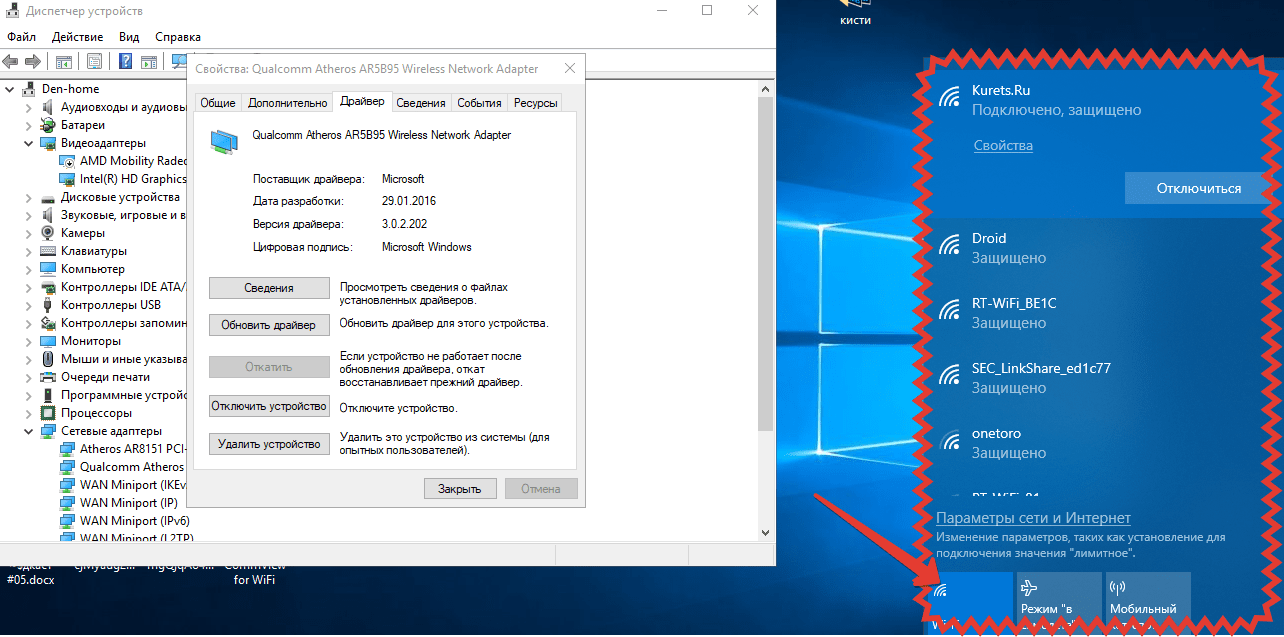

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

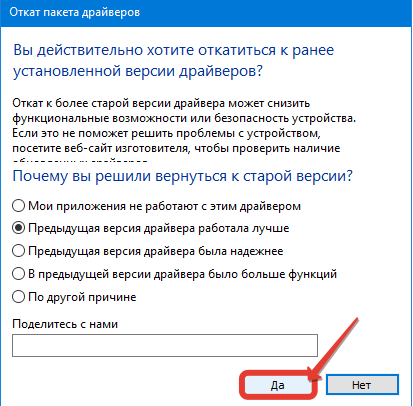

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

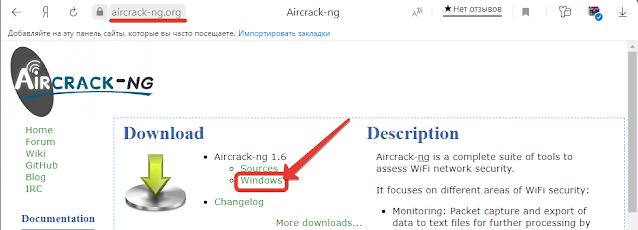

Aircrack-ng Windows 10

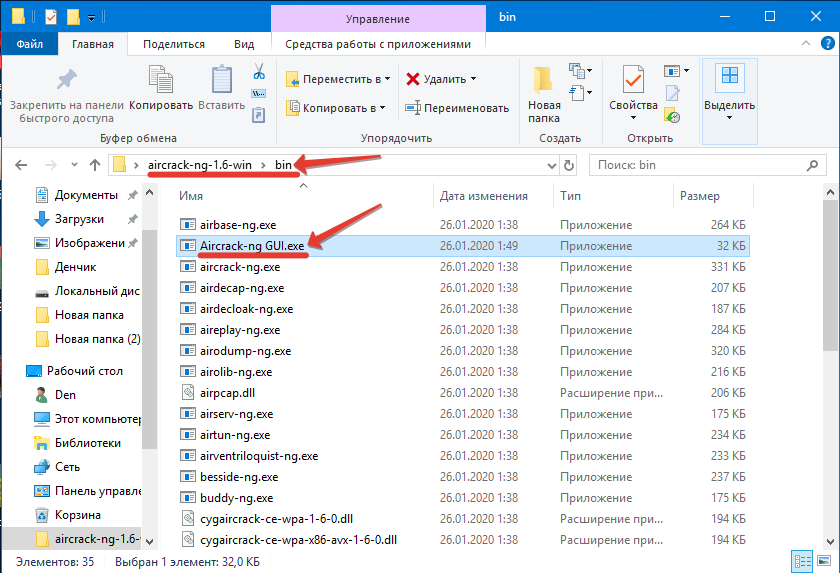

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки тулза под виндовс. Качаем.

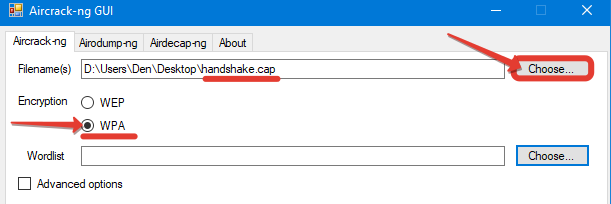

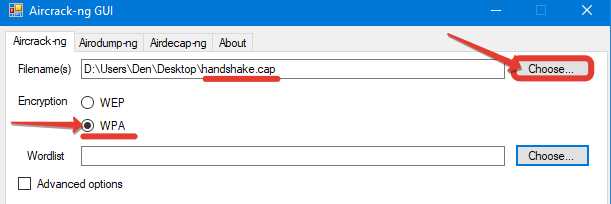

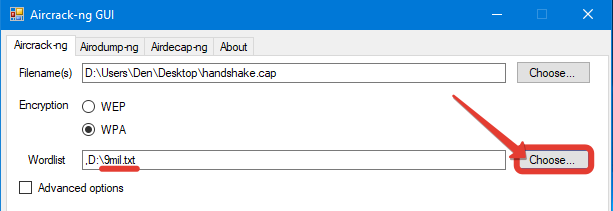

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

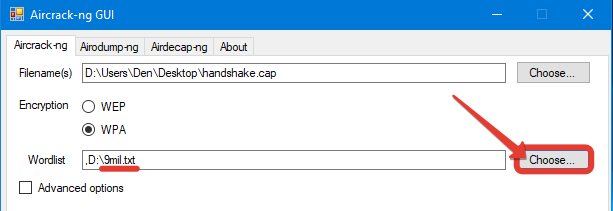

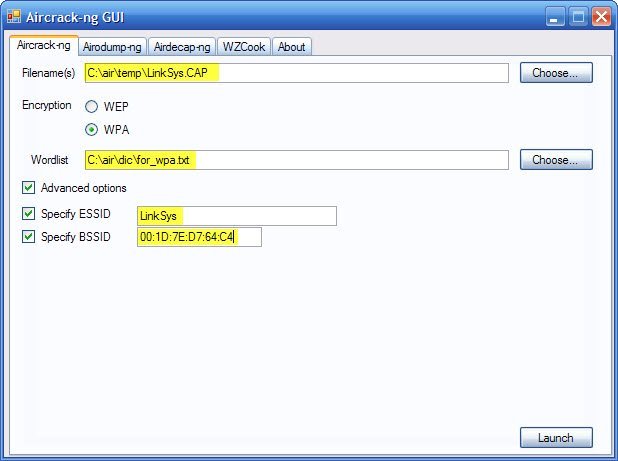

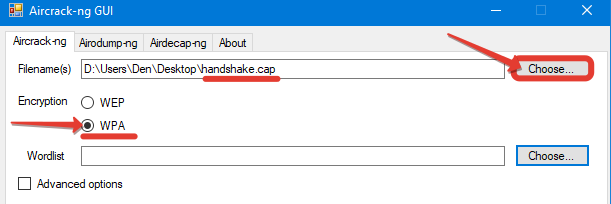

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

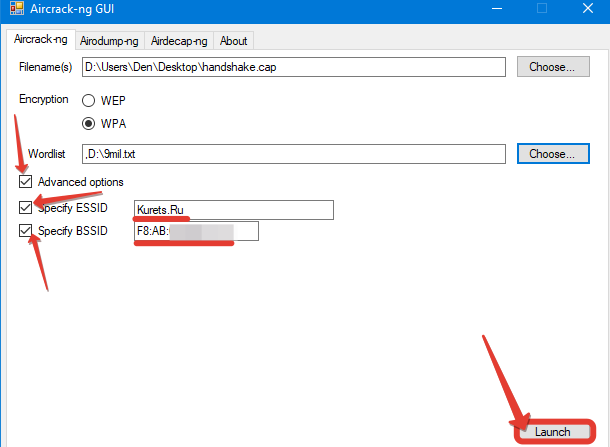

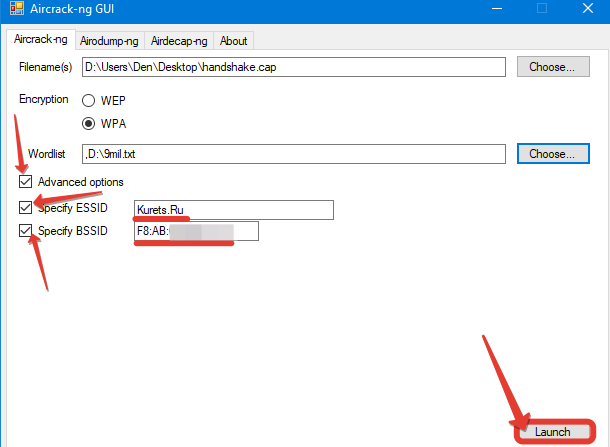

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

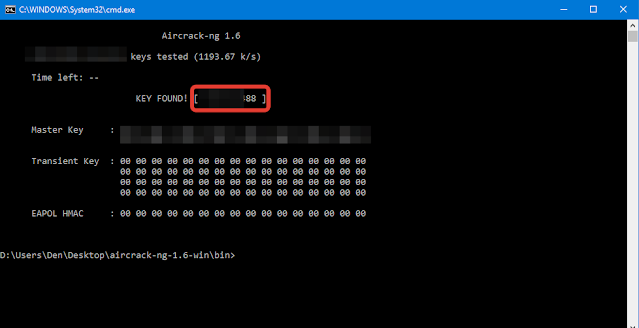

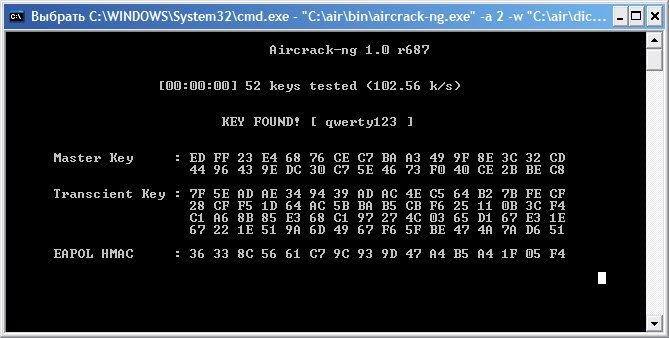

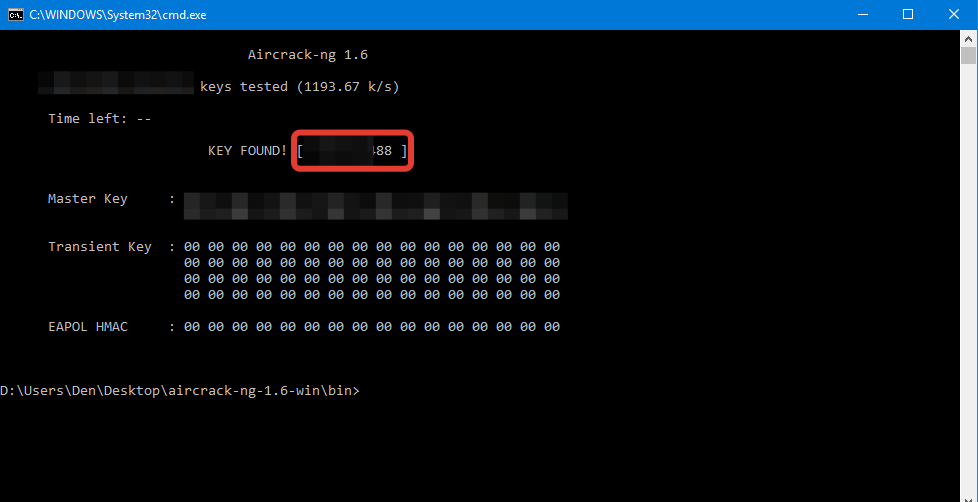

Шаг 35. Пошла жара. Если пароль присутствует в словаре, он обязательно дешифруется через какое-то время.

Взлом беспроводных сетей – довольно распространенная вещь в наше время. Как часто люди пытаются обойти пароли к точкам доступа к Интернету по самым разным убеждениям, и, что будет вполне справедливо, не всегда эти убеждения являются заведомо плохими. Предположим, что вы или ваш друг забыли пароль к домашнему подключению Wi-Fi, а того самого листика с записанным паролем у вас нет. В таком случае, остается лишь либо обращаться к Интернет-провайдеру, либо идти туда, где есть Интернет и искать ответы там.

Сегодня мы поговорим об одной полезной программе под названием CommView и разберемся, как с помощью неё можно взломать пароль от Wi-Fi.

Пошаговые действия

Скачайте и установите две программы: CommView и Aircrack-ng.

Запустите CommView. При первом запуске программа предложит обновить необходимые драйвера для актуальной работы. Согласитесь с этим и дождитесь окончания процесса обновления. После этого перезагрузите компьютер.

Итак, компьютер перезапущен. Снова зайдите в CommView и выберите вкладку Правила, в которой установите галочки возле Захват, Дата пакетов. Больше здесь ничего трогать не нужно.

Перейдите в раздел Основное в настройках программы и отметьте всё так, как это отображено на скриншоте.

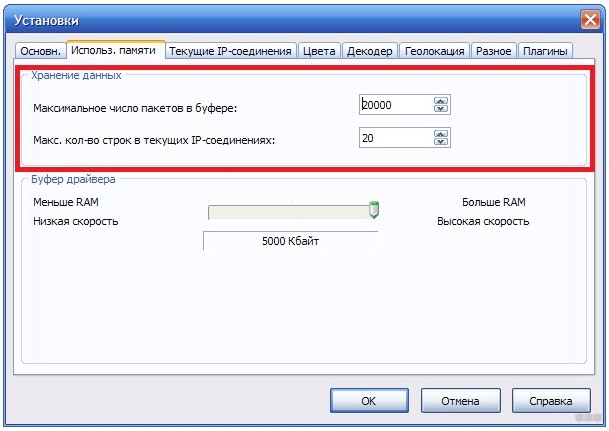

Откройте раздел Использование памяти и в полях Максимальное число пакетов в буфере и Макс. кол-во строк в текущих IP-соединениях поставьте следующие значения:

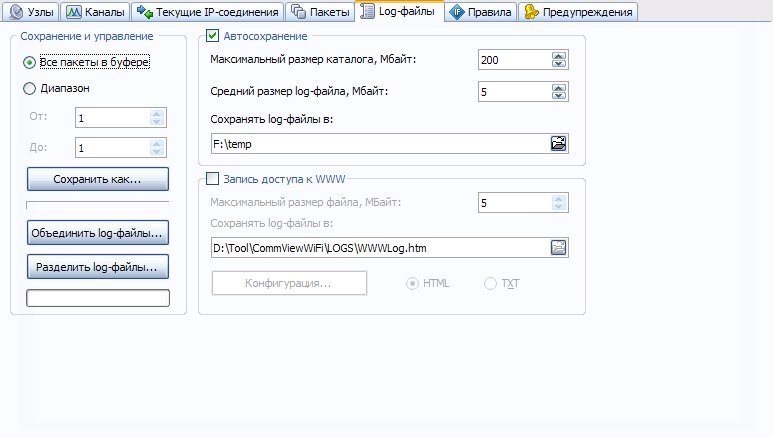

Теперь перейдите к Log-файлы.Поставьте метку возле Автосохранение и задайте следующие параметры:

- Максимальный размер каталога – 200

- Средний размер log-файла – 5

Нажмите на кнопку Захват в основном окне CommView. Во время сканирования вы увидите, как в правой части окна приложения будут добавляться строчки – это доступные в данный момент ближайшие точки доступа Wi-Fi. Подождите, пока программа закончит процесс.

Далее, зажмите комбинацию клавиш на клавиатуре Ctrl+L и сохраните полученные log-файлы в расширение .cap. Это расширение понадобится для работы с другим установленным вами приложением Aircrack.

Откройте Aircrack и задайте в настройках программы путь к файлам с пакетами (преобразованные log-файлы), размер ключа и способ шифрования – WEP, после чего кликните по Launch.

Если правильный ключ будет найден, то вы увидите окно, где этот самый ключ будет представлен в кодировке ASCII.

Вернитесь к программе CommView, где в настройках введите полученный код в 16-ом виде.

Если всё будет сделано правильно, то вы получите в свой доступ верный пароль от нужной Wi-Fi сети.

Честно признаться, я очень долго оттягивал запись этого ролика. Просто потому, что порог вхождения в тему пентестинга и те знания, которые для этого требуются по моему мнению должны хоть немного превышать уровень среднестатистического пользователя и в большей степени оставаться прерогативой админов и безопасников.

Однако, раз уж есть стабильный спрос, давайте сегодня наконец удовлетворим просьбы страждущих ответив на насущный вопрос. Да, перехват хендшейка и последующий подбор посредством брутфорса вполне возможен и из-под обычной винды. Правда для этого придётся дополнительно скачать несколько утилит.

CommView for Wifi Windows 10

Шаг 1. Первая – это CommView for WiFi. Достаточно популярная прога для мониторинга и анализа пакетов под Windows. Во времена моей преподавательской деятельности, для тех, кто не в курсе, до недавнего времени я вёл практику у сетевых и системных администраторов в местном техникуме.

Так вот, в то время я уделял ей особое внимание. Её интерфейс гораздо дружелюбнее, нежели у того же WireShark’а, а функций в полнофункциональной версии хватает с головой. Сейчас же, для быстрой демонстрации я воспользуюсь демкой. На офф сайте tamos.ru открываем раздел «Загрузка» и кликаем по кнопке скачать напротив названия нужного нам продукта.

Шаг 2. Откроется страница с перечислением всех адаптеров, которые поддерживаются программой. Список, мягко говоря, не велик. У меня подходящая плата была только в ноутбуке жены, поэтому большая часть урока записана на нём. Надеюсь, вам повезёт больше. После того, как убедились, что сетевуха подходит, кликаем «Скачать CommView for WiFi».

Шаг 3. И по завершению загрузки запускаем установочный EXE’шник внутри архива.

Шаг 4. Next.

Шаг 5. Принимаю.

Шаг 6. Стандартный режим. Никакой IP-телефонии нам не нужно.

Шаг 7. Путь установки по дефолту.

Шаг 8. Язык – русский. Ярлыки создать.

Шаг 9. Погнали.

Шаг 10. После завершения установки, жмём «Finish».

Шаг 11. И ждём, пока откроется главное окно. Видим, что прога нашла совместимый адаптер и предлагает нам установить собственный драйвер. Сразу предупрежу, что после его установки ваша сетевуха перестанет работать в штатном режиме и перейдёт в режим монитора. Сети при это не будут видеться через стандартную службу Windows. Далее, я покажу, как это исправить. Но сначала завершим начатое. Скрепя сердце жмём «Далее».

Шаг 12. Установить драйвер.

Шаг 13. После инсталляции непременно перезагружаем компьютер.

Как пользоваться CommView For Wifi

Шаг 14. Отлично. Дождавшись включения запускаем ярлычок CommView и в главном окне программы выбираем справа режим сканирования всех каналов.

Шаг 15. Видим предупреждение о том, что оценочная версия позволяет захватывать трафик не дольше 5 минут. Нам, признаться, дольше то и не нужно. Кликаем «Продолжить».

Шаг 16. Дожидаемся, пока наша сеть появится в списке и тормозим сканирование. Запоминаем, а ещё лучше записываем MAC-адрес точки, SSID и номер канала, на котором она работает в данный момент.

Шаг 17. Переводим программу в одноканальный режим и указываем уже конкретно канал нашей точки. Врубаем перехват заново.

Шаг 18. И чтобы не ждать, пока одно из устройств отключится, а затем подключится к роутеру, дабы инициировать «Рукопожатие», отправим пакеты деаутентификации. Вкладка «Инструмента» — «Реассоциация узлов».

Шаг 19. Послать 100 пакетов с интервалом 10 мсек. Проверяем точку. Смотрим клиентов. Рекомендую откидывать не более 1 за раз. Послать сейчас. Всё. Ждёмс. Яблочное устройство отвалилось и вновь законнектилось, а значит можно двигаться дальше.

Шаг 20. Тормозим перехват.

Шаг 21. И переходим на вкладку «Пакеты». На самом деле из всей этой истории нас интересуют только EAPOL паки. В момент коннекта устройство обменивается с роутером 4 пакетами этого типа. Внутри содержится пароль от точки в зашифрованном виде. Совсем скоро мы его достанем и дешифруем. Вызываем контекстное меню, «Открыть пакеты в новом окне» — «Все».

Шаг 22. Далее «Файл» — «Экспорт log-файлов» — «Формат Wireshark/Tcpdump».

Шаг 23. Указываем место для сохранения и присваиваем файлу понятное имя. «Сохранить».

CommView For Wifi не видит сети

Шаг 24. Усё. CommView можно закрывать и переходить к загрузке второй программы. Однако тут возникнет сложноcть о которой я уже упоминал ранее. Сетки не видятся. Нужно восстановить нормальный драйвер.

Шаг 25. Запускаем «Диспетчер устройств».

Шаг 26. В списке сетевых адаптеров ищем тот, что содержит приписку «CommView» и идём в «Свойства».

Шаг 27. На вкладке драйвер кликаем по заветной кнопочке «Откатить».

Шаг 28. Указываем причину. Предыдущая версия работала явно лучше. Жмём «ОК».

Шаг 29. И после завершения отката проверяем список сеток. Тэкс. Всё хорошо. Инет снова работает.

Aircrack-ng Windows 10

Шаг 30. Открываем браузер и переходим на сайт aircrack-ng.org. Тут прям на главной странице есть кнопка загрузки утильки под винду. Качаем.

Шаг 31. И после загрузки распаковываем всю эту историю в отдельную папку. Внутри открываем каталог «bin» и запускаем файлик «Aircrack-ng GUI». Это старый добрый эир, но с графическим интерфейсом. Хоть какое-то преимущество от использования Виндовса.

Шаг 32. Выбираем тип – «WPA». В первой строчке указываем путь к файлу с добытым ранее хендшейком.

Шаг 33. Во второй указываем путь к словарю. Ссылку на те, что юзаю я, найдёте в описании к видео.

Шаг 34. Ставим галочку «Advanced option» и указываем имя интересующей нас точки и MAC-адрес. Помните, ранее, я специально просил вас зафиксировать эти данные. Жмём «Launch».

Шаг 35. Пошла жара. Если пассворд присутствует в словаре, он обязательно дешифруется через какое-то время.

Как-то так, друзья. Напоминаю, что все действия я демонстрирую исключительно в целях повышения уровня вашей осведомлённости в области пентестинга и информационной безопасности.

Устройства и точки, используемые в качестве жертвы в уроках, принадлежат мне. Вам в свою очередь, я крайне не рекомендую повторять подобные вещи на своих девайсах и уж точно ни в коем случае не испытывайте судьбу на чужих.

При таком сценарии данные действия могут быть расценены, как противоправные и привести к печальным последствиям. Лучше используйте полученные знания во благо и обезопасьте себя и своих близких от взлома подобного рода.

Сделать это очень просто. Достаточно использовать сложный пароль. С буквами в верхнем и нижнем регистре, цифрами и спец. символами. Перевести WiFi на роутере в режим 5ГГц и сформировать белый список с MAC-адресами ваших устройств.

Кстати, если вам действительно интересна тема сетей, их безопасности, но вы пока не готовы к переходу на Linux, рекомендую вам ознакомиться с моим обучающим курсом по Администрированию Windows Server 2016.

В нём я рассматриваю основные моменты, касательно контроля сети с использованием штатных средств данной ОС. Грамотную настройку групповых политик, разграничение доступа посредством квот и многое другое. Ссылку с подробностями ищите в описании.

На этом сегодня всё. Если впервые забрёл на канал, то после просмотра не забудь нажать колокольчик. Кликнешь и в твоей ленте будут регулярно появляться годнейшие ролики на тему взлома, пентестинга и сисадминства.

С олдов, как обычно, по лайку. Удачи, успехов, ребятки. Защищайте себя и свои сети. Не пренебрегайте паролями и главное, не переставайте учиться новому, никогда. С вами был Денис Курец. Благодарю за просмотр. Всем пока.

Статья о взломе беспроводных сетей, защищенных WPA ключом. Нам, как и в первой статье, потребуется: ОС Windows, CommView for Wi-Fi и Aircrack-ng win.

Внимание!

Ваша Wi-Fi карта должна полностью поддерживаться программой CommView for Wi-Fi. Обязательно должен работать инструмент «Реассоциация узлов»!

Отличие протокола шифрования WPA от WEP

WPA – это замена устаревшему WEP протоколу, протоколы WPA/WPA2 являются в некоторой степени надстройками над WEP, в том смысле, что основной формат пакета и алгоритм шифрования (для WPA) не поменялись. Основные уязвимости WEP связаны с малой длиной IV — пакетов, примитивном алгоритме получения per-packet key, уязвимостями самого RC4 алгоритма и его потоковой природой. В WPA/WPA2 протоколах проблемы WEP практически решены, на данный момент нет методов взлома WPA ключей, кроме подбора ключей «в лоб» (brute-force). Это означает, что для поиска WPA-ключа нам надо его подбирать, например по словарю (радует, что не вручную, но даже на мощных компьютерах этот процесс занимает много времени). Минимальная длина WPA ключа 8 символов, поэтому в словаре должны быть слова, состоящие минимум из восьми символов.

К сожалению, взлом wpa шифрования может закончиться неудачей, например, если пароль очень длинный и не несет смысловую нагрузку (случайный набор цифр и букв). Прежде чем начать взлом, подумайте: «вам это точно надо?»

Настройка CommView for Wi-Fi

Настройки программы такие же, как и в статье: Взлом Wi-Fi в windows #1.

Запускаем CommView for Wi-Fi, при первом запуске он предложит пропатчить драйвера и перезагрузиться. Смело везде соглашаемся. Далее если мы собираемся использовать программу только для сбора шифрованных DATA пакетов выбираем меню ПРАВИЛА и ставим там галочки на захват DATA пакетов и игнор BEACON пакетов остальные галочки снимаем. Жмем сохранить текущее правило (сохраняем прозапас). Заходим в настройки и ставим там, как на рисунке:

Вкладка использование памяти:

Осталось зайти в главном окне программы во вкладку Log-файлы поставить галочку на автосохранение.

Взлом сети

Далее жмем кнопку «Начать захват» и в появившемся окне жмем «Начать сканирование». Слева появляется список точек которые находятсяв зоне доступа с уровнем сигнала и другой дополнительной информацией. Выбираем точку, которую будем взламывать и нажимаем «Захват».

Ждем пока клиенты подключаться к «вражеской» точке. Дальше выбираем в инструментах «Реассоциацию узлов».

В реассоциации узлов выбираем вражескую точку доступа (AP) и проверяем наличие клиентов, подключенных к этой точке:

Нажимаем кнопку «Послать сейчас». Закрываем это окно и переходим к закладке «Пакеты», нажимаем Ctrl+L, в появившемся окне выбираем:

Сохраняем собранные пакеты в файл в формате TCPdump.

Используем AirCrack задаем ему параметры и указываем путь на наш файл с пакетами из CommView, который в формате TCPdump. Для запуска графического интерфейса aircrack-ng вам нужно, чтобы был установлен пакет Microsoft.NET FrameWork 2.0 (1 и 3 не подойдут).

В поле Wordlist необходимо указать хороший словарь с популярными паролями, я использовал очень небольшой словарик. Обязательно заполняем поля ESSID и BSSID, имя беспроводной сети и MAC-адрес соответственно. Нажимаем кнопку Launch.

Если вам повезло, то через некоторое время вы увидите:

Если ключ не найден, надо попробовать другой словарь. Если у вас есть под рукой суперкластер или вычислительная сеть, то можно воспользоваться Elcomsoft Distributed Password Recovery. Программа позволяет подбирать любые комбинации, но время подбора значительно больше, чем по словарю. Повезло владельцам видеокарт nVidia, их мощности можно использовать при подборе.

Теги: Aircrack-ng, CommView for Wi-Fi, Windows, WPA, Взлом WiFi

Сегодня практически каждый человек ежедневно пользуется интернетом. Иногда во время использования беспроводной сети люди сталкиваются с проблемами. Часто, чтобы определить причину их появления, приходится заниматься мониторингом и анализом сетевого трафика. Сделать это поможет специальная программа — Commview for WiFi.

Что предстоит сделать

Прежде чем воспользоваться приложением, необходимо разобраться, для чего именно это ПО будет использоваться. Программа CommView предназначена для работы с беспроводными сетями и для их анализа. Она обладает достаточно обширным функционалом, который позволяет узнать немало полезной информации о работе Wi-Fi.

CommView быстро определяет все точки доступа, которые находятся поблизости. При этом с ее помощью удастся обнаружить даже скрытые сети Wi-Fi. При необходимости ее можно использовать для перехвата получаемого и передаваемого интернет-трафика.

Дополнительная информация! Эта программа позволяет детально изучить полученные пакеты данных. Благодаря этому, удастся быстро выявлять проблемы в работе сети, и своевременно устранять их.

Предупреждения

Эту программу следует использовать людям, которые хорошо разбираются в особенностях работы сетей. CommView подойдет для:

- сетевых администраторов;

- людей, работающих в сфере безопасности сетей;

- программистов, которые разрабатывают ПО для мониторинга работы Wi-Fi сети.

Конечно, воспользоваться этим софтом могут и обычные пользователи. Однако перед этим придется разобраться с ключевыми нюансами использования программы.

Доступность, стоимость, системные требования

Разработчики программы предлагают пользователям абсолютно бесплатно воспользоваться пробной версией софта в течение 30 дней. Однако потом все равно придется заплатить. Есть два вида лицензий:

- Home License. Эта версия обойдется в 2000 рублей. Такая лицензия позволяет установить ПО на один компьютер для анализа домашней сети.

- Enterprise License. Это корпоративная лицензия, стоимость которой составляет 10 000 рублей. Можно устанавливать на несколько ПК.

Дополнительная информация! Чтобы воспользоваться пробной и лицензионной версией, понадобится компьютер с ОС Windows XP и выше. Также ПК должен иметь сетевой адаптер, поддерживающий стандарт NDIS 3.0.

Плюсы

Commview WiFi, как и другие программы, обладает рядом преимуществ. Среди основных достоинств можно выделить:

- интерфейс, переведенный на русский язык;

- справочную систему, в которой детально описана инструкция по работе с ПО;

- поддержку разных моделей Wi-Fi и Ethernet адаптеров.

Также к достоинствам ПО можно отнести то, что оно совмещает в себе несколько средств для анализа интернет-пакетов.

Минусы

Несмотря на вышеперечисленные достоинства, у приложения есть и недостатки. К наиболее распространенным можно отнести следующее:

- отсутствие пресетов настройки перехвата трафика;

- неудобное меню;

- конфликты с другими программами с похожим функционалом.

К минусам относят и высокую стоимость, особенно корпоративной версии.

СommView For WiFi: инструкция по установке

Перед тем как начать пользоваться Commview For WiFi, необходимо установить программу на ПК. Делается это следующим образом:

- Скачать приложение. Для этого придется приобрести программу на официальном сайте.

- Открыть установщик. Чтобы начать процесс установки, нужно запустить файл «setup.exe».

- Установить драйвер. Сразу после запуска инсталлятора на экране появится окно, предлагающее загрузить драйвер. В нем нужно выбрать пункт «Install Driver».

- Установить Remote Agent. На этом этапе придется задать TCP-порт, по умолчанию используется 5051. Также придется придумать пароль для входа в клиент. Он должен состоять из цифр и латинских букв.

Все остальные компоненты программа установит самостоятельно.

Алгоритм по работе

Алгоритм работы с СommView состоит из нескольких последовательных этапов:

- Установка софта и сетевых драйверов.

- Включение Wi-Fi адаптера.

- Сбор интернет-пакетов.

- Анализ полученных данных.

Важно! При необходимости можно сохранить полученную информацию на жесткий диск, чтобы проанализировать ее позже.

Инструкция по работе

При первом использовании программы необходимо сделать следующее:

- Запустить СommView. Сделать это можно через ярлык на рабочем столе или .exe файл, который находится в папке с установленным приложением.

- Зайти во вкладку «Правила». Здесь можно настроить параметры перехвата трафика. Необходимо установить галки напротив строки «Дата пакетов» и «Захват».

- Открыть параметры сканирования. В появившемся окошке надо отметить все галки, кроме одной около надписи «Отключение распознания DNS».

- Нажать на кнопку «Захват». После этого откроется окошко, в котором надо щелкнуть по кнопке «Начать сканирование».

После этого начнется проверка интернет-трафика. Чтобы сохранить полученную информацию, нужно на верхней панели щелкнуть по вкладке «Файл» и в выпадающем меню выбрать «Сохранить как».

Экспорт пакетов TCPdump

TCPdump — инструмент, использующийся для анализа работы сети. С его помощью можно перехватывать пакеты и при необходимости фильтровать их.

Мало кто знает, что TCPdump позволяет экспортировать полученную в процессе сканирования информацию. Чтобы это сделать, необходимо запустить утилиту с флагом —w. Таким образом, после завершения анализа вся полученная информация будет сохранена в отдельном файле. Открыть его можно будет любым текстовым редактором.

Аналоги программы

Работать с интернет-пакетами можно не только в СommView. Есть и другие программы с похожим функционалом. Чаще всего используется NetStumbler, с помощью которого можно обнаруживать беспроводные сети и перехватывать трафик. Также для этого можно воспользоваться такими программами, как WiFi Hopper и inSSIDer.

Чтобы определить причину появления проблем в работе беспроводной сети Wi-Fi, часто приходится заниматься анализом интернет-пакетов. Сделать это можно при помощи программы СommView. Однако перед тем как начать ее использовать, надо разобраться с основными рекомендациями по ее применению.

Capturing and Cracking WEP WPA/WPA2 With Commview :

Wi-Fi : “WiFi” is the short form for Wireless Fidelity. It is a high speed internet and network connection without the use of wires or cables. It means a type of wireless networking protocol that allows devices to communicate and transfer data wirelessly without cords or cables. Wi-Fi is the registered trademark of Wi-Fi Alliance organization who own it. It defines any wireless local area network which is based on Institute of Electrical and Electronics Engineers (IEEE) 802.11 standards.

Devices like video game consoles, camera, mobile etc. which have Wi-Fi functionality can connect to internet by using any wireless access point. Such an access point has a range of about 20 meters (65 feet) indoors and a greater range outdoors. Below is an example of an outdoor wireless access point.

Wi-Fi KEYS : Now the question arises why we are using keys and what is the use of the keys? The simple answer is for security, encryption or for locking. So wireless keys are used for encryption which enhances the wireless security of the network. There are two types of standard wireless key support WEP and WPA encryption. For setting up a wireless key on any network first the administrator will have to select an encryption key WEP or WPA on the router. Then, the administrator sets the same value on each wireless device connecting to the router. Wireless keys are hexadecimal numbers that vary in length (but are typically between 128 and 256 bits long) depending on the encryption method used.

-

WEP : The term WEP refers for Wired Equivalent privacy, It is used as a security code for securing wireless networks.

It is a simple sequence of hexadecimal digits which includes the numbers 0-9 and the letters A-F.The length of a WEP key depends on the type of WEP security utilized:

i) 40-/64bit WEP: 10 digit key

ii) 104-/128bit WEP: 26 digit key

iii) 256bit WEP: 26 digit key

-

WPA :

WPA is a short term for Wi-Fi Protected Access was developed by the networking industry in response to the weaknesses of WEP.

WPA is called the secure encryption method the reason behind this is that WPA has a function of message integrity check which prevents an attacker from capturing, altering or resending data packets.

WPA provides stronger encryption than WEP through use of either of two standard technologies: Temporal Key Integrity Protocol (TKIP) and Advanced Encryption Standard (AES).

A variation of WPA designed for use on home networks is called WPA Pre Shared Key or WPA-PSK for short. WPA-PSK is a simplified but still powerful form of WPA. Now WPA has been replaced by WPA2 which is more secure and reliable.

TUTORIAL : Mainly we noticed that whenever we are going to crack the Wireless WEP key we always use backtrack and it’s tools. In this tutorial here I am going to show you how to crack WEP keys without using Backtrack and its tools in Windows platform.

Tools required:

1] CommView for Wi-Fi

2] Aircrack-ng (Windows based)

Now open your “CommView” for Wifi and go to “file option” and click on “file capture” like shown in the figure below:

After that a new window appears and then click on “start scanning”.

After scanning its shows the list of all channels and the wireless networks which are running on specified channels as shown in the figure below:

In the above figure I selected a network which is running on channel 6.For details see the right side of the window, it shows the network encryption type, SSID and MAC address. Then click on “capture” and wait for the packet data. You have to create a minimum of 5000 packets for cracking a WEP key. When the numbers of packets are high, it’s easier for you to crack the key as shown in the figure below:

When sufficient packets create the “go to file option”, click on “stop capture”.

After the capturing process is complete, it creates a log file in the “log folder”. You can check your log folder directory by clicking on “log tab”. In the figure below it shows the directory of “my log folder” which is in “my documents/CommView for Wifi/Logs”.

Now go to the log folder there you can see a capture file like shown in the figure below:

Now just double click on the file and a new window appears, then go to “file option” select “export logs” then select “Wireshark/Tcpdump format” and save your file. Here I save my file name as “hack.cap” in my desktop shown in the figure below:

Now open your “Aircrack GUI” and browse for your saved capture file as shown in the figure below:

After that click on the “launch button” then a cmd window appears, asking for index no. of target network here my target network index no. is 1 like shown in the figure below:

After putting in your index number, press “enter” and the cracking process starts, if the key is decrypted successfully like shown in the figure below:

CONCLUSIONS: Hence we conclude that the WEP key is not secured. If we create a 256 bit key that can also be cracked, but that is time consuming and we have to capture a higher number of packets and data.

Now Capturing WPA/WPA2 :

How to Crack a Wpa2-Psk Password with Windows :-

It,s very common question on the internet to How to hack a Facebook account password and how to hack a WiFi password. Even if you search on YouTube you will find a lots of tutorial to How to hack a WiFi password using backtrack. However, backtrack OS is not most handy OS for normal users. yesterday my one Facebook friend Lovito Tsuqu Kiho ask me to how to hack WiFi using commview using aircrack-ng.

Today i am going to show you how to a crack a Wp2-psk password with windows machine.

Software Requirement for this lab :-

Presently i am connected with my own wifi network Virusfound and i want to hack the password of Ultimate that is secured with Wpa2-psk encryption.

First you need to be capture the Wpa2, four-way handsake with CommView.

Open commView and click on the Start option

then click on the capture option to start the capture

now it will show you all available AP, Now click on the Tools > Select the Node Reassoication option ( if Node Rassociation is not working , then use WiFi Alfa card )

now select your target AP in the Send a deauthentication request from this AP option. it will show you all available client option.

now click on the Send Now option to send the packet for 4-way authentication. wait for some time so it will capture the packet.

now click on the Save option and choose your file format Commview Capture Files (*.ncf)

you capture work is done.

Now open Elcomsoft Wireless Security Auditor to crack your wifi password.

Click on the Import Data tab > select the Import CommViewLog option.

now it will show you information about AP and Multiple Handshake selection information. Click on Ok.

now click on the Start attack option and select the Dictionary Attack option. However you have other attack options are also available.

now within minutes it will found your password and it will show you the password.

Enjoy Wifi Hacking with Windows machine.

Вариантов взлома Wi-Fi много, а вот рабочих куда меньше, особенно с современными способами защиты. Но даже так остаются лазейки. В статье рассмотрены распространённые инструменты и методы взлома, которые дадут понять, сколь важно озаботиться защитой беспроводного соединения.

- Cпособы взлома

- Kali Linux для взлома беспроводной сети

- Программы для взлома на Kali Linux

- Взлом с Windows

- Взлом с телефона

- Защита беспроводной сети

Основные способы взлома

- Брутфорс пароля — классический метод, который предполагает перебор всевозможных комбинаций с использованием специальных программ.

- Взлом WPS (Wi-Fi Protected Setup) по вероятным пинам. Роутеров с включённым WPS становится всё меньше, но ещё встречаются. Это вариант с подбором пароля из 8 цифр, а в некоторых случаях и быстрый взлом стандартных заводских PIN-кодов, которые уже есть в базах приложений.

- Беспроводные адаптеры с поддержкой современных протоколов. Подойдёт адаптер Alfa со внешними антеннами. Список актуальных беспроводных адаптеров можно посмотреть здесь.

- Базы паролей для взлома пароля Wi-Fi в общественных местах. Есть смысл использовать только в крупных городах.

- Фишинг — старый-добрый метод вывода у пользователя своей страницы, в которую жертва сама вписывает данные для входа. Это можно реализовать самостоятельно либо с помощью приложения для взлома Wi-Fi Wifiphisher.

- Взлом роутера. Сработает, если вы можете подключиться к Wi-Fi по проводу или знаете внешний IP-адрес. В этом случае можно попытаться подобрать логин и пароль к роутеру. Часто они остаются заводскими по типу admin/admin. Пароль же от Wi-Fi будет лежать в настройках.

Kali Linux и взлом Wi-Fi

Kali по-прежнему остаётся лучшим дистрибутивом для реализации хакерских атак. Он вмещает более 300 предустановленных утилит, необходимых для тестирования безопасности. Не секрет, что в разных утилитах некоторые функции дублируются: в этом случае выбирайте то, с чем удобнее работать. Также вы всегда можете устанавливать дополнительные бесплатные программы для взлома Wi-Fi.

Даже если вы фанат Windows, но попробовать Kali в деле всё-таки хочется, установите дистрибутив на VirtualBox. Подробнее о Kali Linux на виртуальной машине:

Теперь займёмся настройкой. Для получения root-прав пропишите в командной строке:

sudo passwdИ задайте пароль root-пользователя. Затем перезагрузитесь и зайдите под логином и паролем, где логин — root. Теперь вам не придётся к каждой команде приписывать sudo, так как вы объявили себя суперпользователем.

Следующим шагом обновите операционную систему:

apt update && apt upgrade -yТеперь установим систему контроля версий Git:

apt install git -yЕсли следующие вспомогательные программы не предустановлены, советуем установить:

- Atom — текстовый редактор для работы с кодом.

- Double Commander — линуксовский аналог Total Commander с открытым исходным кодом. Максимально понятен и с большим количеством полезных функций.

- Filezilla — бесплатный многоязычный FTP-клиент. Поддерживает FTP, SFTP, и FTPS. Может похвастаться настраиваемым интерфейсом. Если планируете работать с FTP, это приложение для вас.

- Network Manager OpenVPN — понадобится для настройки VPN. Да, всегда можно использовать консольную версию OpenVPN, однако графический интерфейс гораздо удобнее. И тут на помощь приходит Network Manager.

- Tor Browser. Изначально Tor предустановлен в Kali, но лучше скачать с официального сайта. Версия Kali Tor не поддерживается, а значит и не обновляется, так что можно пропустить улучшенную версию. Добавьте репозитории Tor Project в список APT, загрузите ключ подписи пакета и импортируйте в APT-ключ.

Программы для взлома Wi-Fi на Kali Linux

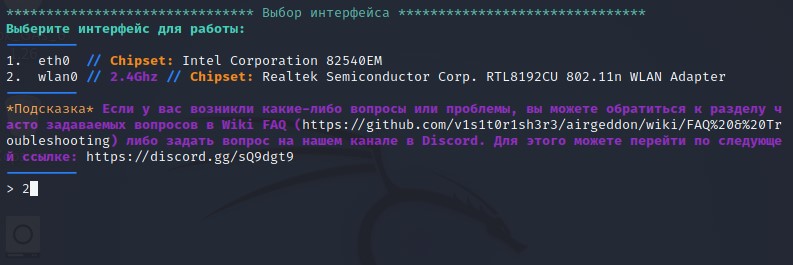

Airgeddon

Его называют инструментом для ленивых, потому что Airgeddon не требует специальных технических навыков и позволяет автоматизировать работу со множеством программ для атаки на Wi-Fi.

Команда Tproger решила протестировать данный инструмент на собственной Wi-Fi сети.

Важно Убедитесь, что Kali Linux подключён к беспроводной сети.

Установите скрипт следующей командой:

git clone https://github.com/v1s1t0r1sh3r3/airgeddonВ ряде атак на беспроводные сети нам потребуются словари. Можно воспользоваться и тем, который есть в Kali Linux, усовершенствовав его под наши нужды. Для этого выполним несколько команд:

cp /usr/share/wordlists/rockyou.txt.gz ~/

gunzip ~/rockyou.txt.gz

cat ~/rockyou.txt | sort | uniq | pw-inspector -m 8 -M 63 > ~/newrockyou.txt

rm ~/rockyou.txtТеперь переходим в папку со скриптом:

cd airgeddon/Запускаем Airgeddon:

bash airgeddon.shУстановите все недостающие зависимости. Если вы всё сделали верно, перед вами появится окно со следующими статусами:

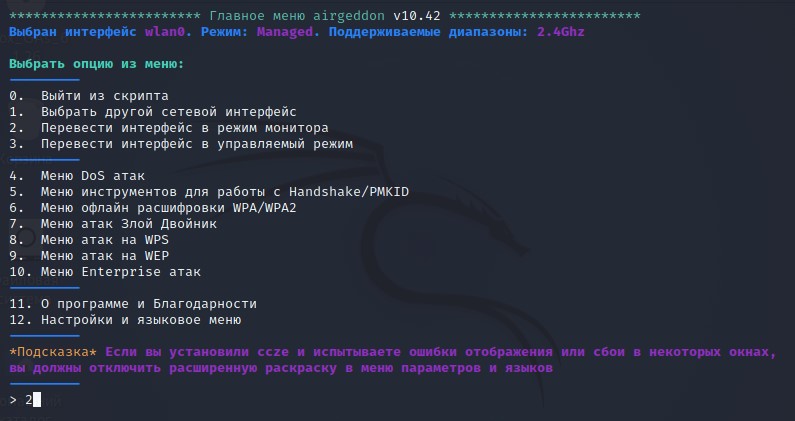

Далее выберите беспроводной интерфейс. По умолчанию это wlan0:

Теперь пункт «2. Перевести интерфейс в режим монитора»:

Попробуем произвести наш первый взлом Wi-Fi.

Внимание! Автор статьи испытывал программу на своей беспроводной сети. Помните, что данный материал предназначен для ознакомления с распространёнными способами взлома и своевременного устранения уязвимостей.

Автоматизированные атаки на WPS

Ранее мы писали, что роутеры с включённым WPS ещё встречаются. Для взлома нужно перебрать различные комбинации, состоящие из восьми цифр. Поэтому следует начать с проверки сетей.

Выбираем пункт «8. Меню атак на WPS». Airgeddon предлагает четыре вида атак на WPS:

- Взлом по известному PIN

- Pixie Dust

- Полный перебор PIN

- Атака по базе данных известных PIN

Выбрать можно любой из вариантов. Первым рекомендуется использовать Pixie Dust Attack. Принцип атаки основан на том, что ряд точек доступа используют низкую или несуществующую энтропию. Для получения PIN этим способом потребуется от нескольких миллисекунд до минут, но только в том случае, если цель уязвима.

Давайте проверим на уязвимость нашу сеть. Выбираем пункт «4. Поиск целей»:

Из данного скрина можно сделать вывод, что все найденные роутеры с включёнными WPS: эти сети уязвимы к хакерским атакам, в том числе и наша.

Выбираем нашу сеть и пункт «8. Атака Pixie Dust» (если просит снова перевести интерфейс в режим монитора, делаем это, выбирая пункт 2). Установите таймаут в 300 или более секунд, выберите папку, в которой будет сохранён текстовый документ с паролем, и запустите скрипт.

Процесс взлома выглядит так:

Будем откровенны, данный способ не взломал нашу беспроводную сеть, однако подсказал, что следует обезопасить себя от подобных вмешательств и отключить WPS.

Если атака Pixie Dust не удалась, следующий рекомендуемый способ — атака на основе базы данных известных пинов. Если и там нас ждёт неудача, воспользоваться полным перебором. Последний способ может занять часы а то и дни.

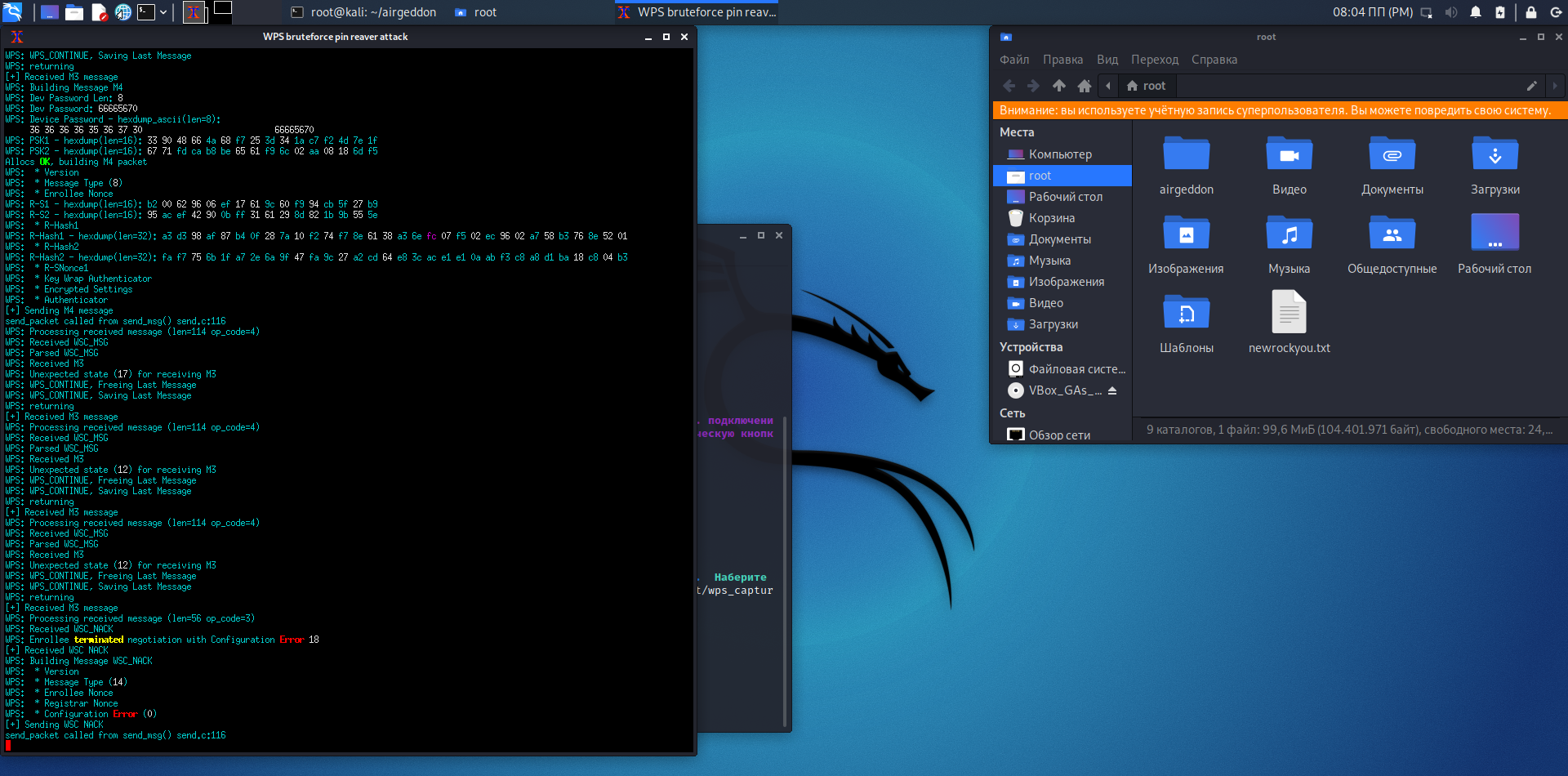

Сама же брутфорс-атака выглядит следующим образом:

Итак, мы подробно рассмотрели на примере Airgeddon, как можно взломать WiFi. Теперь же вскользь пробежимся по более сложным инструментам, которые используют хакеры.

Fern Wi-Fi Wireless Cracker

Fern Wi-Fi Wireless Cracker — бесплатная программа не столько для взлома Wi-Fi, сколько для аудита беспроводных сетей. Утилита написана на языке программирования Python, а GUI создан с помощью кроссплатформенного фреймворка QT.

Функционал Fern Wi-Fi Wireless Cracker включает в себя:

- перехват трафика и cookie-файлов;

- взлом паролей Wi-Fi;

- вычисление MAC-адреса и расположения устройства;

- атаки на беспроводные сети WEP и WAP с использованием словаря;

- расшифровку протоколов маршрутизатора.

Для работы необходимо подключиться к беспроводной сети и выбрать способ взлома.

WepDecrypt

Бесплатное приложение для взлома сетей, защищённых протоколом WEP. Само приложение написано на языке программирования C. В нём предусмотрено несколько способов взлома ключей, начиная перебором вариантов по готовому словарю и заканчивая сложными аналитическими алгоритмами.

Перед началом работы убедитесь, что установлены все необходимые системные библиотеки.

Wifiphisher

Как мы уже говорили, эта программа создаёт фальшивую точку доступа и предоставляет её пользователю вместо оригинальной. Далее приложение просит пользователя авторизоваться, а введённые им данные передаёт злоумышленнику.

Чтобы Wifiphisher работал нормально, потребуется Kali Linux и два беспроводных адаптера. Хотя сейчас можно найти Wifiphisher и для взлома Wi-Fi на Windows.

Преимущества:

- уникальные технологии взлома;

- работа с сайтами;

- возможность выбрать шаблон;

- скорость работы.

Infernal Twin

Как и Wifiphisher, Infernal Twin создаёт фальшивую точку доступаWi-Fi. Принцип тот же: пользователь подключается к фейковой сети и вписывает в поля свои реальные данные.

Программа используется для кражи паролей, фишинга, перехвата трафика, etc.

Взлом Wi-Fi на Windows

Не самая популярная операционная система для взлома, но всё же некоторые хорошие программы есть и под Винду.

Aircrack-ng

Программа предоставляет следующие возможности:

- перехват пакетов в беспроводной сети;

- их анализ;

- расшифровка.

Подходит для подключения к WiFi с защитой в виде WEP или WPA шифрования. По сути это не одна программа, а пакет утилит для мониторинга беспроводных сетей.

CommView for WiFi

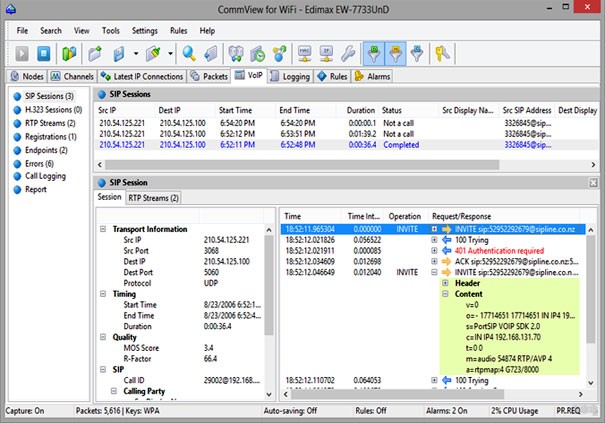

Принцип примерно такой же. Приложение мониторит и анализирует сетевые пакеты, которые передаются в сетях стандартов 802.11 a/b/g/n/ac/ax. После захвата пакетов CommView for WiFi отображает список точек доступа, узлов, уровни сигнала и другую полезную информацию.

В CommView for WiFi входит и модуль VoIP, который работает с голосовыми сообщениями SIP и H.323. Наблюдение за звонками VoIP позволяет обнаружить и своевременно устранить возможные проблемы связи на сетевом и протокольном уровнях.

Взлом с телефона

Перечисленные способы были ориентированы на ПК. Теперь поговорим об Android-смартфонах.

Для Android также предусмотрены хакерские программы, которые позволяют подключаться к удалённым серверам по SSH, менять MAC-адрес устройства, тестировать беспроводную сеть на возможные уязвимости и многое другое.

Минус смартфона в том, что его мощности может не хватить для грубого перебора или других операций. Но есть хакерские Android-приложения, которые позволяют выполнить ряд действий по взлому беспроводной сети.

Защита беспроводной сети

В статье мы рассмотрели популярные способы и программы для взлома Wi Fi. С их помощью вы сможете проверить безопасность своей сети, как мы это сделали на примере Airgeddon, и предпринять меры по устранению уязвимостей. Будьте осторожны в использовании данных инструментов и применяйте их исключительно в законных целях.

Знаете другие популярные программы для атак на беспроводные сети? Напишите в комментариях.

Узнайте также, как обезопасить себя от взлома почты с использованием одноразового email.