Время на прочтение

3 мин

Количество просмотров 8.6K

Коллеги, добрый день!

Мы продолжаем цикл статей про решения Positive Technologies, разработчика инновационных средств защиты и лидера в области противодействия актуальным киберугрозам. Сегодня поговорим о системе контроля защищенности и соответствия стандартам MaxPatrol 8 и о том, с чего стоит начать работу при внедрении продукта.

Для начала пару слов о конфигурации.

В минимальном варианте MaxPatrol 8 представляет из себя лицензию сервера с модулем сканирования в режиме Pentest. Модули Audit и Compliance лицензируются отдельно. При заполнении вами опросника сотрудники Positive Technologies рассчитывают необходимый вам вариант конфигурации, в который могут быть включены дополнительные сканеры для ускорения процесса сканирования больших сетей, мобильные сканеры, размещенные на ноутбуках для возможности сканирования филиалов при маленькой пропускной способности канала или полного его отсутствия, а также сервера консолидации и обновления.

Итак, вы приобрели решение, произвели установку и активацию лицензии, что дальше?

В первую очередь вам необходимо определить для себя существует ли необходимость разделения полномочий для пользователей MaxPatrol 8. В случае необходимости рекомендуется создать различные группы пользователей, например “Администраторы ИТ” и “Администраторы ИБ”. Также можно создать отдельные роли для администраторов филиалов.

Для грамотной настройки системы в MaxPatrol 8 предусмотрена ролевая модель. Role-BAC позволяет гибко настроить доступ к нужным разделам соответствующим пользователям.

Так, например, ИТ-персонал может получить доступ в систему и настроить пул активов, которые необходимо сканировать, при этом осуществлять сканирования такая роль не сможет.

MaxPatrol 8 имеет крайне гибкую настройку привилегий как отдельных учетных записей, так и групп пользователей, например:

- Настройки сервера (изменение, обновление, консолидация)

- Создание учетных записей, используемых для сканирования активов

- Создание и редактирование профилей сканирования

- Создание и редактирование задач сканирования с разделением доступа к активам и сканерам

- Создание и редактирование стандартов

- Доступ к результатам сканирования

- Создание и редактирование шаблонов отчетов, а также выпуск самих отчетов

Итак, вы разделили полномочия управления системой. Что дальше?

Следующим этапом является заведение активов в систему. Это можно выполнить несколькими способами, путем:

- Ручного заведения активов

- Импорта узлов из Active Directory

- В режиме Host Discovery

- Используя профиль сканирования Pentest Inventory

Ручное заведение — позволяет подключить специфические активы не под управлением Windows. Заводить вручную весь перечень активов имеет смысл при небольшом количестве активов.

Импорт узлов из Active Directory — наиболее подходящий вариант для заведения Windows-активов. Импорт происходит посредством LDAP-запроса к серверу Active Directory. Соответственно необходимо иметь учетную запись для доступа к Active Directory.

Режим Host Discovery — производит поиск активов методом ICMP и TCP ping по заданному пулу адресов. При включении “Определение операционной системы” и “Определение имен” появляется возможность разделить в адресном пространстве активы по операционным системам.

Профиль сканирования Pentest Inventory — предназначен для обнаружения работающих узлов и открытых на них портов, а также определения служб (сервисов) и проведения инвентаризационных проверок.

Итак, активы заведены в систему, что дальше?

Дальше необходимо создать и завести в MaxPatrol 8 учетные записи для сканирования в режимах Audit и Compliance (подробнее о режимах сканирования можно будет прочитать в следующих статьях данного цикла материалов).

Для доменных активов необходима одна учетная запись с правами локального администратора.

Для всех не доменных активов при отсутствии централизованных систем аутентификации придется создавать локальные учетные записи с необходимыми привилегиями.

При большом количестве активов процесс становится долгим и непростым, но руководство администратора поможет вам настроить все необходимые учетные записи и завести их в MaxPatrol 8, кроме того есть примеры скриптов настройки учетных записей для различных систем. Но следует помнить, что учетные записи создают администраторы, для специалистов по ИБ важно согласовать создание таких учетных записей. В данном случае рекомендуется выстраивать правильные регламентированные отношения с администраторами IT, так как от таких отношений зависит правильное функционирование процесса в целом.

IT-отдел — важный игрок в данном случае, они настраивают системы, открывают доступы, согласуют время сканирования, устраняют уязвимости. Более того, речь не только о создании учетных записей, но и о подготовке систем для сканирования, так как для этого необходимо предоставить доступы по портам и т.д. Все это делают администраторы. Задача специалиста по ИБ подготовить необходимую информацию, и добиться того, чтобы узлы сканировались в полном объеме.

В результате кропотливой работы мы наконец можем начать сканирование, но об этом более подробно расскажем в следующих статьях данного цикла.

Коллеги, добрый день!

Мы с вами продолжаем знакомиться с системой контроля защищенности и соответствия стандартам MaxPatrol 8 от Positive Technologies .

Итак, вы разделили полномочия пользователей, завели активы в систему и создали необходимые учетные записи для сканирования этих самых активов.

В первую очередь стоит поговорить о реализации сканирования в MaxPatrol 8.

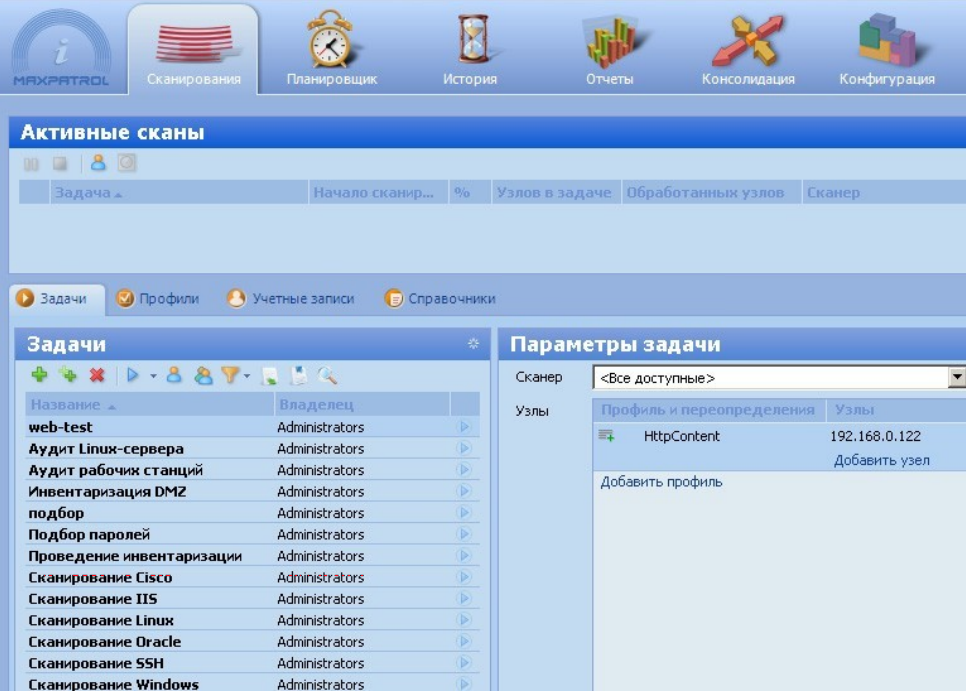

На вкладке Сканирование существуют задачи, профили и учетные записи.

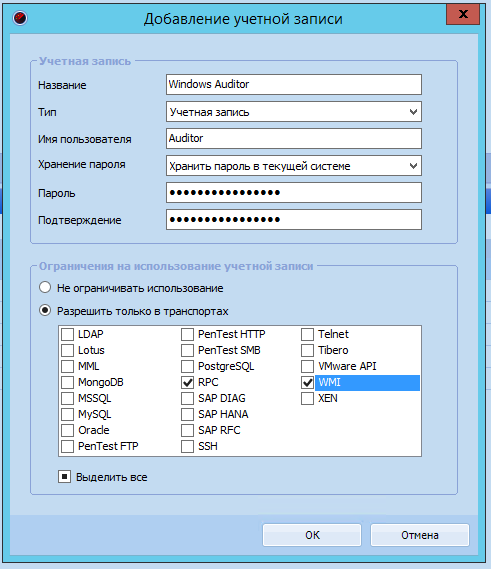

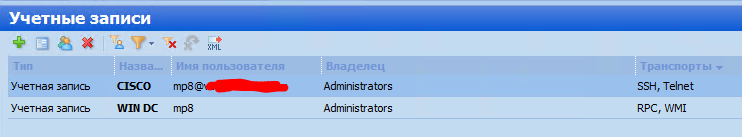

Вкладка Учетные записи служит для задания учетных данных, используемых при проведении проверок в режимах сканирования Audit и Compliance.

При заведении учетной записи в систему следует сразу настраивать ее на использование только с необходимыми транспортами.

Профиль — определенный набор параметров сканирования, используемых в рамках задачи, которой этот профиль назначен. В профиле выбираются и тонко настраиваются режимы сканирования и подвязываются созданные учетные записи.

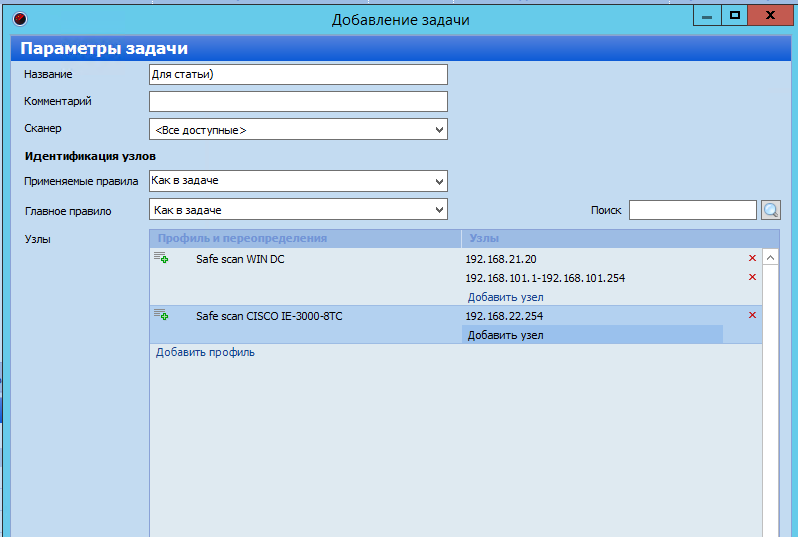

Вкладка Задачи состоит из двух областей: активные сканы и настройки.

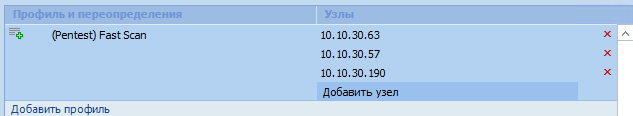

Своеобразная “единица работы” для сканера — это задача. В ней сопоставляются профили сканирования с возможностью переопределения и активы (узлы).

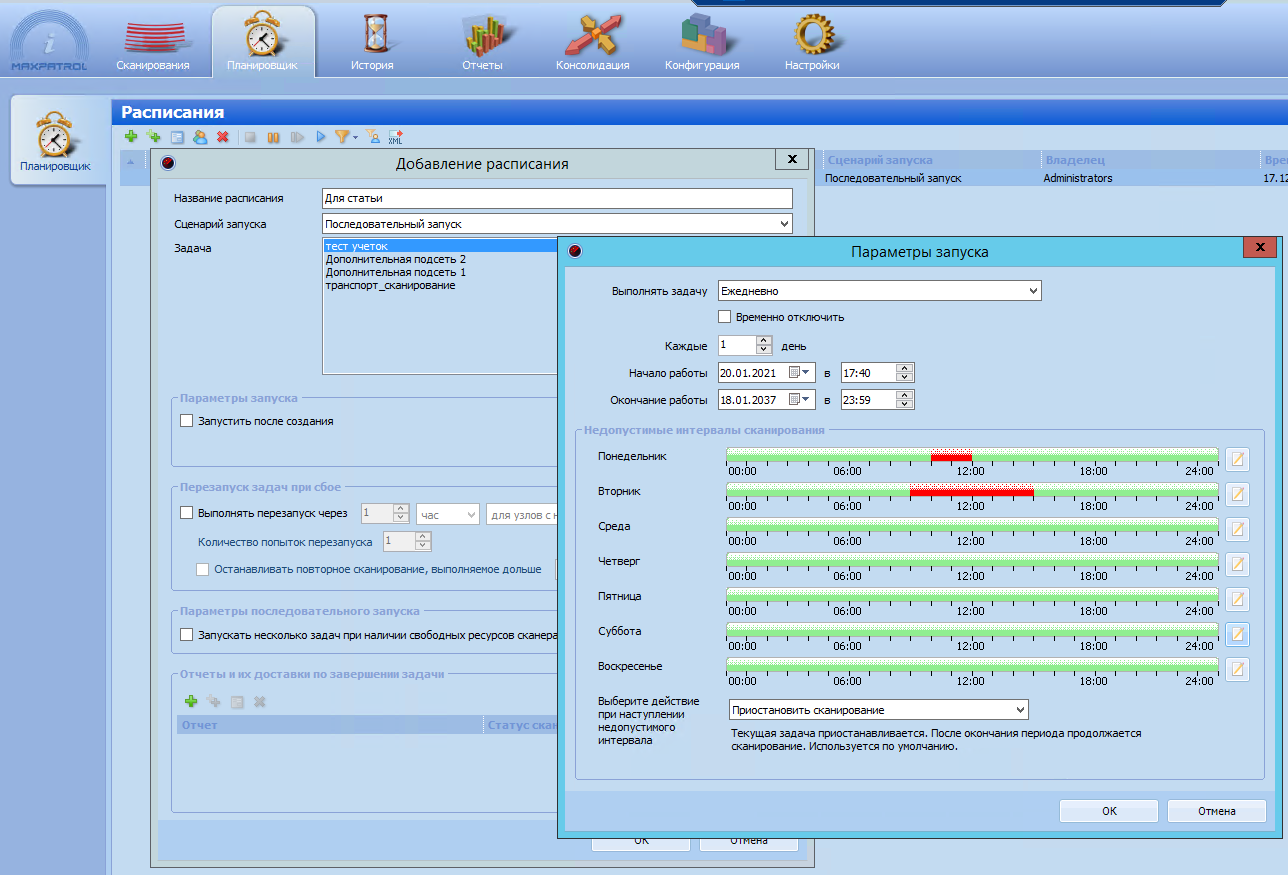

Сканирования запускаются со вкладки Задачи, но желательно создавать расписания сканирования на вкладке Планировщик.

Теперь поговорим о настройке профилей и выборе режима сканирования

Режимов сканирования 3: Pentest, Audit и Compliance. Включаются они независимо друг от друга в настройке профиля.

Pentest

Сканирование в режиме PenTest направлено на получение оценки защищенности со стороны внешнего злоумышленника. Основные характеристики данного режима:

- Использование минимальных привилегий по отношению к тестируемой системе (анонимный доступ или доступ уровня пользователя)

- Идентификация и анализ уязвимостей серверного программного обеспечения

- Расширенная проверка нестандартных портов

- Эвристические алгоритмы идентификации типов и версий сетевых служб по особенностям протоколов

- Поиск уязвимостей и отсутствующих обновлений Microsoft Windows без использования учетной записи

- Эвристический анализ веб-приложений

- Эвристический механизм определения операционной системы

- Проверка стойкости паролей

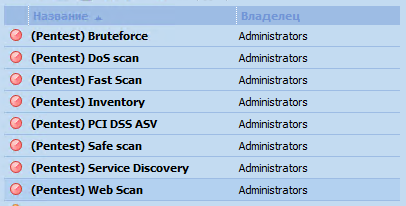

Существуют преднастроенные профили сканирования Pentest

(Pentest) Bruteforce — основное предназначение это подбор учетных записей, сканирует только стандартные порты сервисов.

(Pentest) DoS scan — профиль включает максимально полный набор проверок, включая и DoS-атаки. Использовать его необходимо с осторожностью.

(Pentest) Fast Scan — профиль предназначен для быстрой проверки на наличие уязвимостей и выполняет только безопасные проверки.

(Pentest) Inventory — описан в предыдущей статье.

(Pentest) PCI DSS ASV — предназначен для проверки на соответствия требованиям PCI DSS. Сканирование занимает длительное время, увеличено время ожидания ответов от сканируемого актива, сканирование происходит в безопасном режиме и само по себе достаточно длительное по времени.

(Pentest) Safe scan — профиль очень похож на Fast Scan за исключением того, что тут задан более широкий диапазон портов.

(Pentest) Service Discovery — предназначен для быстрого обнаружения работающих узлов, открытых на них портов и определения служб. Не настроен на поиск уязвимостей.

(Pentest) Web Scan — предназначен для сканирования веб-ресурсов. Сканирование занимает значительное время, задействует небезопасные проверки, проверке подлежат только стандартные HTTP-порты.

Вы можете детально ознакомиться с параметрами каждого их преднастроенных профилей. Если вам необходимо изменить конкретные параметры в данных профилях, то необходимо клонировать необходимый профиль и уже в него вносить изменения.

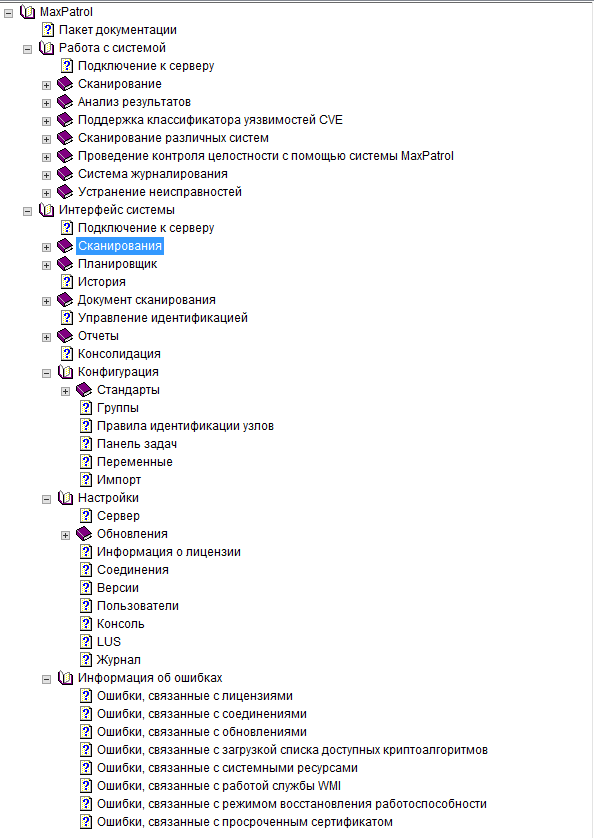

Также естественно существует возможность создать новый профиль самому и тонко его настроить. Описывать все галочки не вижу смысла, о них вы можете прочитать в замечательной справке по продукту (это как раз тот редкий случай, когда справка по продукту очень полезная и содержит в себе всю необходимую информацию)

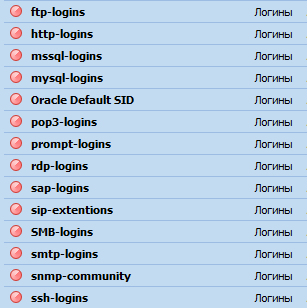

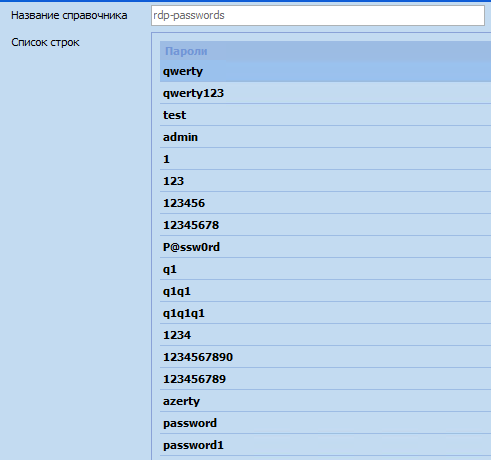

Стоит отдельно поговорить про справочники и словари.

В системе есть предустановленные редактируемые справочники для брутфорса. Стандартные справочники содержат в себе основные логины и пароли для различных сервисов.

Вы можете добавлять необходимые записи в уже существующие справочники или создавать свои:

Audit

Сканирование в режиме Audit используется для контроля обновлений, анализа конфигурации, локальной оценки стойкости паролей и т.д. Сканирование производится посредством удаленного доступа к объектам сканирования с использованием сетевых транспортов и учетных данных, при этом MaxPatrol 8 не требует наличия агента на сканируемом узле.

Сканирование в режиме Audit позволяет собрать наиболее полные данные об активах и установленных на них ПО и благодаря проверке с использованием учетной записи с необходимыми привилегиями выдает намного больше уязвимостей актива чем в сканирование в режиме Pentest.

Также в режиме Audit можно собирать данные о контроле целостности конкретных файлов и производить подбор учетных записей с помощью справочников аналогично сканированию в режиме Pentest.

Стоит отметить, что список поддерживаемых систем, которые можно просканировать режимом Audit большой, но есть и неподдерживаемые системы.

Compliance

Сканирование в режиме Compliance позволяет проводить проверки на соответствие требованиям различных стандартов. При этом могут быть учтены как простые технические проверки (длина или возраст паролей), так и более сложные, например, отсутствие устаревшего программного обеспечения.

Режим Compliance предусматривает обработку результатов сканирования, выполненных в режимах PenTest и Audit, а также добавляет проверки, специфичные для данного режима.

В MaxPatrol 8 существует достаточно большой перечень встроенных стандартов, которые содержат в себе рекомендации компетентных организаций (Best Practice) и международные или государственные стандарты (требования регуляторов).

Также режим Compliance может быть дополнительно настроен с учетом требований корпоративных стандартов.

В системе MaxPatrol предусмотрено три механизма адаптации стандартов под корпоративные нужды:

- Добавление/удаление «требований»

- Переопределение параметров «требований»

- Создание пользовательских проверок

Добавление/удаление «требований» позволяет сформировать необходимый набор требований «с нуля» или путем создания копии стандартного списка с последующим внесением изменений в него.

Переопределение параметров «требований» позволяет выполнить более тонкую настройку параметров некоторых требований. Изменение параметров можно осуществлять для отдельных требований.

Создание пользовательских проверок осуществляется с помощью добавления «универсальных проверок»

С помощью универсальных проверок можно проверить:

- Состояние службы

- Допуски к файлу

- Контрольную сумму файла

- Допуски к ключу реестра

- Наличие или отсутствие определенной строки в файле конфигурации

- Значение элемента реестра

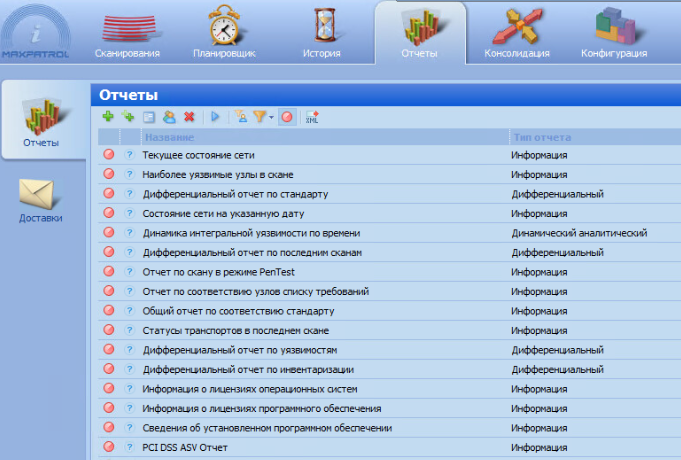

Отчеты

На вкладке Отчеты мы можем либо воспользоваться стандартными отчетами, присутствующие в системе, либо настроить свои собственные шаблоны.

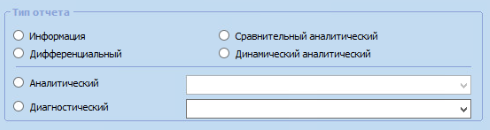

В системе существуют несколько типов отчетов:

- Информация

- Дифференциальный

- Аналитический

- Сравнительный аналитический

- Динамический аналитический

Отчет типа Информация

Самый простой и наиболее используемый тип отчета – «Информация». К этому типу относится большинство стандартных шаблонов. Отчеты, сформированные на основе шаблона указанного типа, обычно содержат результаты одного или нескольких сканирований.

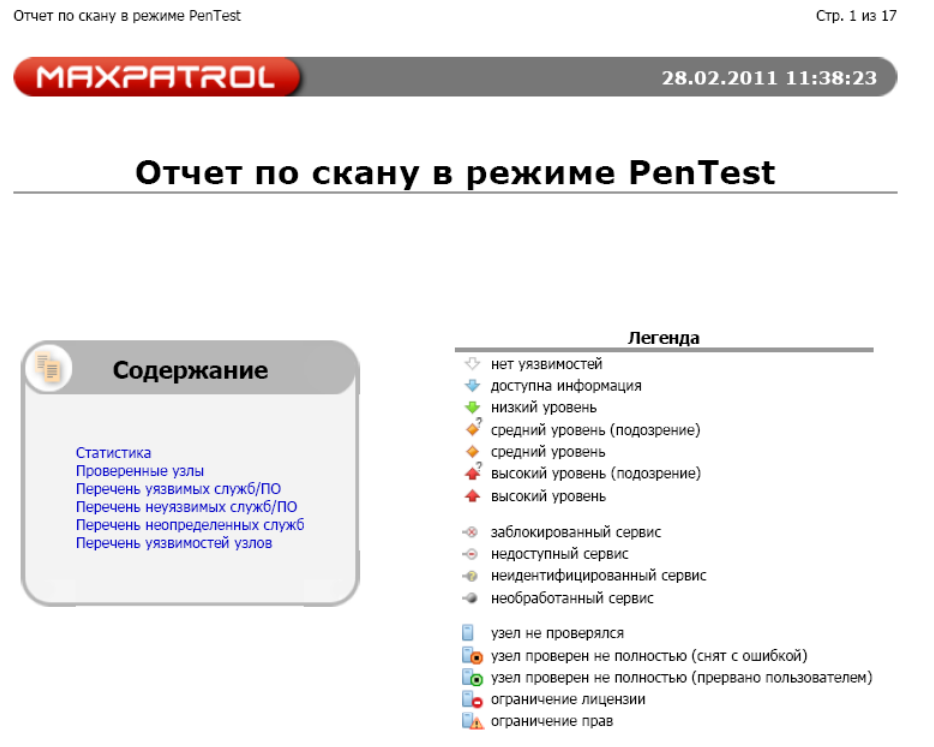

Например, отчет, сформированный на основе стандартного шаблона «Отчет по скану в режиме PenTest» содержит результаты одного сканирования.

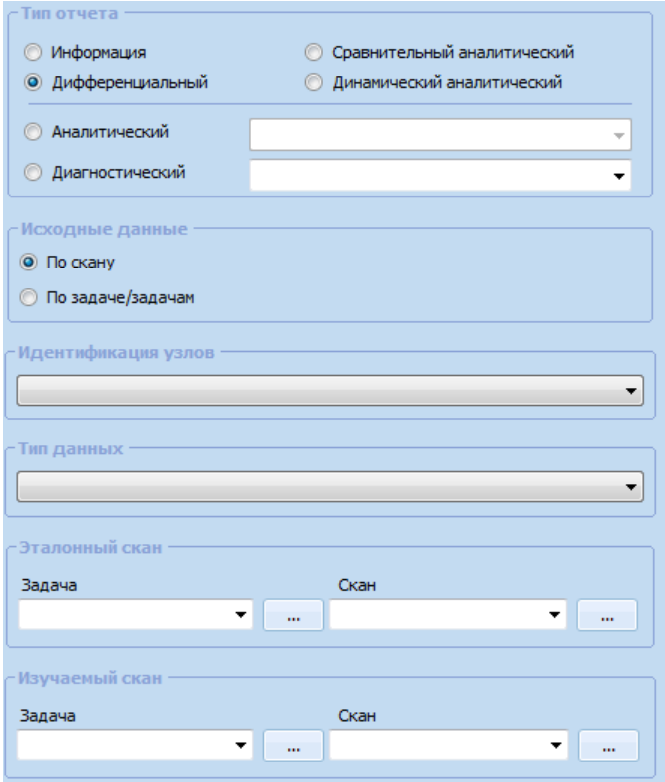

Дифференциальный отчет

Дифференциальный отчет предназначен для сравнения результатов двух сканирований и определения различий. Соответственно, при формировании такого отчета указываются эталонные и изучаемые данные. Это, например, могут быть два отдельных скана, выбираемые при генерации отчета. Способ выбора исходных данных (по скану или по задачам) указывается при настройке шаблона.

Аналитические отчеты

Отчет «Сравнительный аналитический» позволяет получить картину состояния защищенности, выраженную в количественных показателях – метриках. При настройке шаблона или при формировании отчета указываются требуемые метрики.

Отчет Динамический аналитический позволяет увидеть динамику изменений названных показателей с течением времени.

Все отчеты могут быть сформированы в трех форматах:

- web-archive (MHT)

- XML

Также стоит отметить, что для формата XML существует несколько типовых шаблонов, некоторые из которые открываются с помощью Excel. Также можно бесплатно запросить разработку кастомного шаблона под свои нужды.

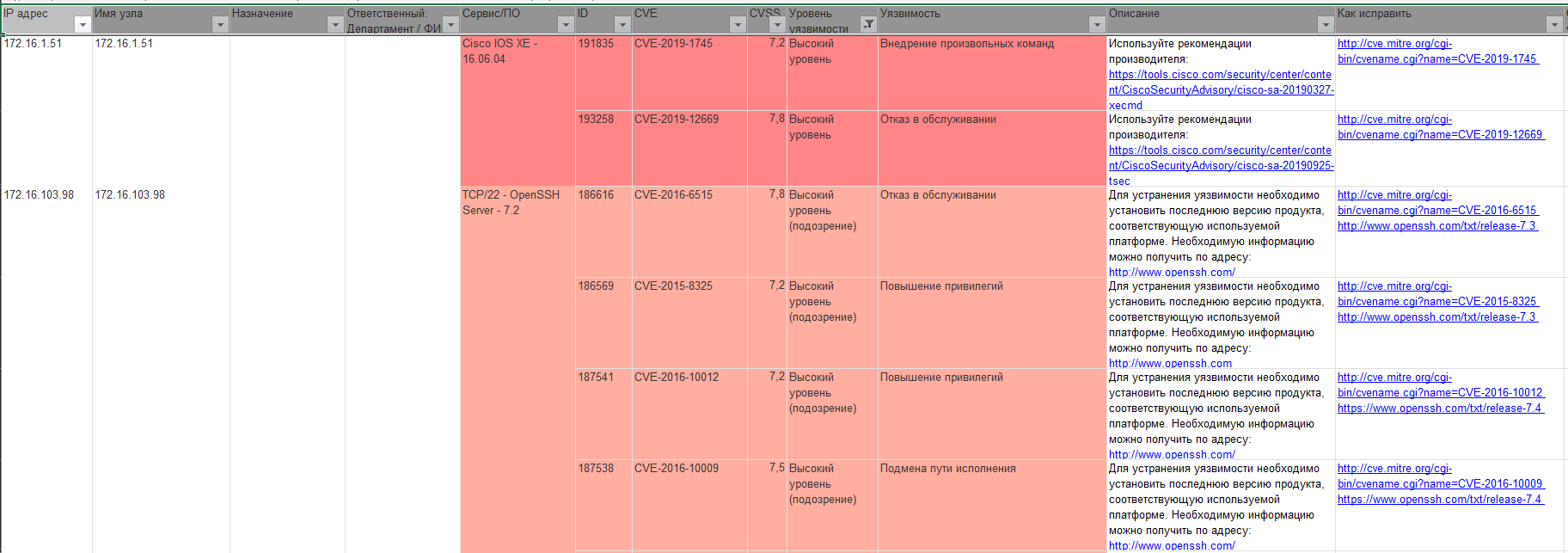

Пример отчета по шаблону paf_by_host_report:

Следует заметить, что вкладка «Отчеты» содержит не сами отчеты, а шаблоны для их формирования. Поскольку шаблон обычно используется многократно для формирования отчетов на основе различных данных, то при его настройке поля, предназначенные для выбора данных, оставляют пустыми. Эти поля заполняются пользователем непосредственно в момент генерации отчета. С другой стороны, в ряде случаев требуется заполнение всех обязательных полей, например, при выпуске отчетов по расписанию.

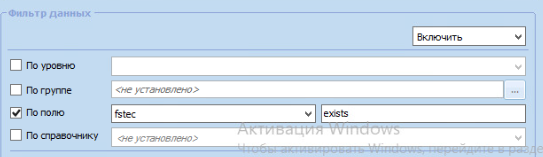

Отчеты также можно гибко настраивать фильтрами, добавляя или удаляя необходимые вам данные, Осуществлять фильтрацию только по определенным версиям ПО, ОС, рейтингу CVSS и т.д.

Например для вывода только уязвимостей, в которых присутствует идентификатор BDU необходимо осуществить фильтрацию по полю “fstec” со значением “exists”.

Сформированный пользователем отчет при необходимости может быть сохранен в виде файла на диске. Однако в некоторых случаях эту процедуру желательно автоматизировать, например, при запуске задач по расписанию. Для этой цели в MaxPatrol предусмотрены так называемые доставки, которые можно осуществлять через сетевой каталог или через электронную почту.

Никогда не сдавайтесь цифровому миру — подписывайтесь на наш канал и будьте на шаг впереди тотального контроля!

———————————————————

>>> СКАЧАТЬ ФАЙЛ <<<

———————————————————

Проверено, вирусов нет!

———————————————————

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Описание; Задать вопрос. Система MaxPatrol 8 основана на базе профессионального сканера уязвимостей XSpider. на уровне администраторов, менеджеров по ИТ и ИБ подразделения, Директора по ИБ Компании). Описание; Задать вопрос. Преимущества. MaxPatrol SIEM предлагает полноценный функционал систем управления активами (Asset Management). В установочном каталоге есть PDF-документ Система MaxPatrol. Руководство администратора. Настройке профилей сканирования. MaxPatrol – комплексный мониторинг информационной безопасности. Описание; Преимущества; Технические характеристики; Спецификация. системы — от администратора до руководителя предприятия, позволяя проводить. Полное руководство по общему стандарту оценки уязвимостей. к доступу к системе с уровнем привилегий администратора. мониторинга информационной безопасности Maxpatrol: . MaxPatrol SIEM продукт, тесно интегрированный с другими. работу администраторов безопасности по работе с журналами. При выборе инцидента отображается его описание и основные характеристики. Руководство по работе с партнерским порталом Positive Technologies. Главная страница. Firewall, PT Application Inspector, MaxPatrol SIEM, MaxPatrol 8, XSpider. Вы сможете. руководство администратора. • руководство по. Администраторы безопасности, администраторы корпоративных сетей, специалисты. Комплект продуктов, использованных в рамках курса, документация к ним. Разграничение доступа и защита данных в системе MaxPatrol. 2. СИСТЕМА МОНИТОРИНГА ИБ. обеспечения. — Технические стандарты на все типы систем. НО!!!. Подробное описание. администратора. Перед началом работы с системой Рупор II внимательно ознакомьтесь с данным руководством администратора, которое поможет использовать всё. В обновленной системе MaxPatrol SIEM можно создавать табличные списки. Это дает руководству и специалистам без доступа в SIEM, но имеющим. журналы действий администраторов системы, шаблоны мониторинга. Партнеры · Руководство · Проектный опыт · Отзывы заказчиков · Пресс- центр · Карьера. Система анализа защищённости и контроля соответствия. Ключевые возможности системы (на примере Positive Technologies MaxPatrol). интерфейс администраторов, операторов и пользователей системы. Операционная система · Windows. Последняя версия. XSpider 7.8 (01 февраля 2011г.) Лицензия · проприетарная · Сайт · /products/ xspider. XSpider платная (с версии 7, ранее была бесплатной) проприетарная. новую версию XSpider 7.8, созданную на основе программного ядра MaxPatrol. Система MaxPatrol позволяет проверить все технические параметры политики. для всех уровней от администратора до руководителя предприятия;. MaxPatrol, Positive Technologies, макспатрол, max patrol, мониторинг информационной. Поддержка · FAQ · Глоссарий · Документация · Доставка. и работает для всех уровней от администратора до руководителя предприятия. Система MaxPatrol построена на основе трехуровневой архитектуры, что. Документация о закупке представляет собой приглашение. контроля защищенности и соответствия стандартам на базе MaxPatrol в ПАО « Аэрофлот». Инструкции пользователя и администратора по эксплуатации системы;. никогда не обнаруживают администраторы проверяемых компаний. Непосредственно презентация MaxPatrol SIEM представляла собой два. живая перед нами система или запись с вырезанными лишними.

Предисловие. Я ранее публиковал статью Битва «Титанов». Сравнение двух лучших отечественных сканеров уязвимостей. MaxPatrol 8 и RedCheck Enterprise однако в ходе общения с разработчиками часть выводов переосознал, поэтому специально для Кодебай пишу дополненное сравнение.

В последние месяцы в киберпространстве развернулась настоящая война, отчего незащищенные информационные активы значительно пострадали, а пользователи защитного инструментария от западных «партнеров» столкнулись с серьезнейшими санкциями, ограничивающими использование их ПО. Поэтому мы решили посмотреть на рынок отечественного ПО, разработанного для усиления «инфобеза».

Обычно на вопрос «Какой сканер безопасности купить?» вспоминаются лишь OpenVas и Nessus (Tenable). Но есть и другие достойные отечественные продукты, о которых мы сегодня и поговорим – это продукты для корпоративного сегмента, полностью лицензированные под все российские требования безопасности и имеющие сертификаты ФСТЭК и ФСБ:

-

Ссылка скрыта от гостей

-

Ссылка скрыта от гостей

Основные возможности:

|

|

MaxPatrol 8 |

RedCheck Enterprise |

|

Режим «Пентест» сканирование хостов, открытых портов и идентификация сервисов без авторизации на хосте |

Собственный сетевой сканер: |

Сканер nmap: |

|

Режим «Аудит уязвимостей» сканирование с авторизацией на хосте |

Приобретается отдельно с модулем Audit. |

Присутствует несколько аудитов по умолчанию. |

|

Режим «Аудит безопасности конфигураций» он же Комплаенс |

Приобретается отдельно с модулем Compliance. |

Присутствует режим «Аудит конфигураций». |

|

Стандарты и сертификация ФСТЭК/ФСБ |

Может использоваться в составе ИСПДн, ГИС и КИИ до 1 класса защищенности включительно. |

|

|

Есть поддержка стандартов ГОСТ ИСО/МЭК 27001, PCI DSS, CIS, ФСТЭК в режиме Compliance. |

|

|

| Какие ОС поддерживает клиент | Только WIndows | Только WIndows |

| Использование «агентов» то есть программ, которые устанавливаются на объект исследования | не используются, работает по ssh или rdp учетным данным | Используется на WIn системах. Без агента работает медленно, а комплайнс не функционирует. В остальном аналогично MP8 |

Интерфейс и управление

Оба продукта работают только на машине с Windows. Но если окно MaxPatrol наводит на воспоминания о временах Word 2003, то RedCheck выглядит более современно и «легко»:

Интерфейс MaxPatrol 8

Интерфейс RedCheck

При этом, если необходимо запустить одновременно несколько экземпляров сканера под разными учетками, то MaxPatrol позволит сделать это «из коробки», а вот RedCheck потребует установки дополнительного пакета, реализующего web-интерфейс. Зато в этом случае работа с приложением будет происходить через обычный браузер, а потому возможна и с Linux-машины, подключившейся по IP и порту сервера RedCheck.

Предложенный функционал и лицензирование

MaxPatrol 8 и RedCheck Enterprise не имеют ограничений по количеству сканируемых активов, однако отличаются по вариантам покупки. Так MaxPatrol 8 имеет 3 отдельно оплачиваемых модуля:

- Pentest — c помощью модуля Пентест, помимо сканирования хостов и портов, можно контролировать защиту периметра от сетевых уязвимостей (шифровальщики, DOS, получение привилегированных прав внутри сети и т.д.), по сути, весь функционал сетевого сканера уязвимостей XSpider .

- Audit — модуль Аудит решит задачи по контролю ПО на рабочих станциях, как с точки зрения разрешенного к установке (инвентаризации), так и появлению уязвимостей в нем, делать оперативные обновления. Функционал реализуется путем сканирования хоста «изнутри».

- Complience — модуль Комплаенс интересен как вспомогательный инструмент в разборе настройки правильной конфигурации на сетевых устройствах и серверах в соответствии со стандартами. Помогает настроить устройства безопасно путем получения настроек конфигураций и сравнения их с эталонным стандартом.

RedCheck Enterprise имеет аналогичный MaxPatrol 8 инструментарий, но продается полным пакетом со всеми функциями.

С заявленным функционалом определились, теперь сделаем детальный обзор модулей / профилей обоих сканнеров и первым будет режим «Пентест».

У компании Positive Technologies этот модуль появился еще до появления самого MaxPatrol 8 и корни его начинаются с продукта Xspider. По сути это и есть Xspider, а соответственно мы имеем профессиональный сканер уязвимостей, позволяющий оценить реальное состояние защищенности IT-инфраструктуры. Решение быстро и точно определяет компоненты сети, сканирует сетевые ресурсы на наличие уязвимостей и выдает рекомендации по их устранению. Базы уязвимостей автоматически обновляются из нескольких источников (БДУ ФСТЭК, CVE, WASC Threat Classification, OWASP Top 10 и собственных баз данных уязвимостей Positive Technologies).

Так выглядит профиль с настройками указанного режима в MaxPatrol 8.

Из опыта использования скажу, что модуль умеет сканировать диапазоны IP адресов, находить UDP и TCP порты, смотреть маршруты. Если, вдруг, встроенный сетевой сканер вызвал сомнения, то запросто можно подключить Nmap, хотя, лично я разницы не заметил. Модуль устанавливает службы и по их версии или конфигурации выдает установленные уязвимости. Здесь есть возможность осуществить анализ на устойчивость к атакам типа BruteForce тех сервисов, которые имеют авторизацию (SSH, FTP, POP3 и т.д.) словари составлены из дефолтных и ТОП встречающихся, можно добавить свои. Умеет применять для анализа скрипты в целях проверки на уязвимости конфигураций, например к возможности реализации DOS на уровне приложений.

Теперь посмотрим что из себя представляет режим «Пентест» в RedCheck Enterprise.

Здесь он реализован полностью через интегрированный Nmap. С помощью здешнего интерфейса можно настраивать лишь параметры запуска этого сетевого сканера. Для удобства, «из коробки» в RedCheck задано огромное количество скриптов «на все случаи жизни».

Интерфейс профиля аудит в режиме «Пентест»

По сути, по умолчанию, мы с помощью RedCheck запускаем интегрированный Nmap со следующими параметрами:

» -Pn —disable-arp-ping -sT -vvv -d -T2 —maxparallelism=900 —min-rtt-timeout 10ms —hosttimeout=24h -p1-65535 -sV -O —scripttimeout=1h —script http-qnap-nas-info,dnsnsid,ftp-syst,http-apache-server-status,httpcakephp-version,http-date,http-generator,httpheaders,http-ntlm-info,http-php-version,httprobots.txt,http-title,http-methods,http-securityheaders,http-trace,http-webdav-scan,imapcapabilities,imap-ntlm-info,ip-geolocationgeoplugin,irc-info,ldap-rootdse,ms-sql-info,ms-sql-ntlm-info,mysql-info,nfs-ls,nfs-showmount,nfsstatfs,nntp-ntlm-info,pop3-capabilities,pop3-ntlminfo,rdp-ntlm-info,smb-os-discovery,smb2-capabilities,smb-security-mode,smb2-securitymode,smb-protocols,smb2-time,smtpcommands,smtp-ntlm-info,ssh-hostkey,sslv2,sslcert,ssl-date,ssl-enum-ciphers,telnet-ntlm-info,vnc-info,whois-domain,whois-ip,ssh2-enum-algos,rdp-enum-encryption,traceroute-geolocation,smbenum-domains,smb-enum-users,smb-ls,rtspmethods,hostmap-crtsh,info/,clamav-exec,ftpanon,http-affiliate-id,http-aspnet-debug,httpbackup-finder,http-cookie-flags,http-cross-domain-policy,http-dlink-backdoor,http-frontpagelogin,http-git,http-huawei-hg5xx-vuln,http-internalip-disclosure,http-jsonp-detection,http-litespeedsourcecode-download,http-ls,http-methodtamper,http-open-proxy,http-phpmyadmin-dirtraversal,http-referer-checker,http-slowlorischeck,http-tplink-dir-traversal,http-vmware-pathvuln,http-vuln-cve2006-3392,http-vuln-cve2010-0738,http-vuln-cve2010-2861,http-vuln-cve2011-3192,http-vuln-cve2013-0156,http-vuln-cve2013-6786,http-vuln-cve2014-2126,http-vuln-cve2014-2127,http-vuln-cve2014-2128,http-vuln-cve2014-2129,http-vuln-cve2015-1635,http-vuln-cve2017-1001000,http-vuln-cve2017-5638,http-vulncve2017-5689,realvnc-auth-bypass,rmi-vulnclassloader,rusers,smb-double-pulsarbackdoor,smb-enum-shares,smb-vuln-ms17-010,smb2-vuln-uptime,socks-open-proxy,ssl-ccsinjection,ssl-cert-intaddr,ssl-dh-params,sslheartbleed,ssl-poodle,supermicro-ipmi-conf,tlsticketbleed,vuln/ —datadir «

Эффективен ли профиль? Эффективен ровно также как и бесплатный Nmap. Да у Nmap есть возможность использовать различные скрипты и «нарастить» функционал до XSpider, ведь здесь есть и скрипты для сканирования уязвимостей, эксплойты, возможность протестировать сервисы на BruteForce, но нет мульти-функциональности полноценного сканера уязвимостей. Мы, либо заранее должны знать что будем сканировать и подбирать под это дело скрипты, либо запускаем огромный, перегруженный список скриптов, как по дефолту в RedCheck и ждем «вечность», когда просканируется наша сеть. Стоит все-же сказать, что Алтекс-Софт сделали работу с нмап максимально простой из-за Gui. Начинающим зайдет.

На модули посмотрели, теперь предлагаю их протестировать.

В качестве тестового стенда для сканирования взята одна и таже машина, условия идентичные у обоих сканеров, режимы включены по рекомендованному профилю производителя.

MaxPatrol 8

В режиме просмотра результата сканирования в самом интерфейсе MaxPatrol 8 строит дерево из узла/порта(установленной службы)/ уязвимостей и характеристик, например транспортов и заголовков ответа. При нажатии на любую сущность древа мы видим подробное описание.

Отчет MaxPatrol8 может формировать в разных форматах(.xml, .mht, SIEM integration file (.xml), MPX improt (.xml)), но наиболее наглядный и читаемый в PDF, выглядит он так.

Инструмент рабочий, находит множество уязвимостей как потенциальных (в версии ПО) так и реальных, на которые есть даже опубликованные эксплойты. Понять это можно по приставке к уязвимости — (подозрение) или ее отсутствие. Так, мы нашли в нашем сегменте сети достаточно много проблемных мест в критически-важных «активах» и, благодаря этому сканеру, их устранили. Отрабатывает уязвимости хорошо, но есть свои недостатки. За время тестирования сканер не увидел критические уязвимости в moodle, RCE в poolkit о чем информация отправлена разработчику. Разработчик поблагодарил нас за обнаруженные проблемы и обещал в новом обновлении устранить их. В связи с этим говорить о том, что MaxPatrol 8 100% найдет все критические уязвимости в сети нельзя, но существует ли такой сканер в принципе? Я тестировал Greenbone (OpenVas) и Tenable (Nessus) и не могу сказать, что они «на порядок» эффективнее. Могу лишь авторитетно заявить, что сканер модуля «Пентест» MaxPatrol 8 лучшее отечественное решение, причем для реального поиска уязвимостей, а не закрытия «модели угроз».

Теперь сравним возможности сканирования Nmap в оболочке RedCheck Enterprise.

Что и следовало ожидать Nmap нашел все открытые порты и идентифицировал службы. Все предоставлено в удобочитаемом виде в самом интерфейсе сканера.

А это список обнаруженных уязвимостей.

RedCheck Enterprise умеет формировать отчет в формате PDF, выглядит он так.

В RedCheck реализован функционал Nmap с красивым графическим выводом результата. Смотреть удобно, а особенно удобно демонстрировать. Знающие «сетевики» скажут, что у Nmap есть ZenMap, который также умеет выводить результаты скана в удобочитаемом виде и они будут правы. Преимущество RedCheck Enterprise в том, что этот функционал идет как-бы «бонусом», он встроен в любую версию продукта и позволяет удобно разбирать результаты сканирования. Однако, по функциональным возможностям есть вопросы. Я не считаю Nmap полноценным сканнером сетевых уязвимостей, идеологически — это сетевой сканер с возможностями подключать скрипты для локальных проверок уязвимостей.

Перейдем к выводам по тестированию функционала «Пентест» в сканерах:

Однозначно можно сказать, что модуль «Пентест» у MaxPatrol 8 лучше. Он, помимо возможностей Nmap (ведь и в MaxPatrol 8 и RedCheck можно использовать его), осуществляет сканирование по «умному алгоритму». Сначала строит список сетевых активов, затем применяет скрипты, относящиеся именно к идентифицированным сервисам, а не все подряд к каждому. Очевидно, что такой подход ускоряет процесс сканирования в десятки раз. Кроме того, у модуля «Пентест» от MaxPatrol 8 актуализируется база данных уязвимостей быстрее, функциональность и мультизадачность модуля выше.

В подтверждение вывода возьмем результаты сканирования. MaxPatrol 8 установил устаревшую версию Nginx 1.12.2 и установил в ней критическую уязвимость, согласно новой CVE-2021-23017.

RedCheck нашел только старую уязвимость CVE-2011-3192 в этой версии Nginx.

Если с режимом «Пентест», то есть сканированием сети «снаружи» результаты были очевидны, то с режимами Аудит уязвимостей и Комплаенс получилась интересная картина.

У обоих продуктов эти модули работают по принципу «изнутри». Мы создаем учетные записи для удаленного подключения в хосту. В Windows — RDP, в Linux — SSH. Пользователь должен иметь привилегированные права на чтение конфигураций, то есть по сути Sudo. Redcheck Enterprise, помимо учетки, требуется еще установка агента на Windows хосты. Таким образом сканер подключается к хосту, сканирует конфигурации и реестр установленных ПО, после чего анализирует мисконфигурации и уязвимости в версиях ПО.

Рассмотрим реализацию модулей подробнее.

В MaxPatrol 8 результаты сканирования Windows машины в режиме Аудит выглядят так.

Аналогичный отчет но хоста на Linux

В режиме Комплаенс MaxPatrol 8 в зависимости от выбранной политики безопасности предлагает ряд критериев настройки безопасной конфигурации. Мы увидим отчет по каждому пункту настройки по критерию Ок не ОК и как именно можно настроить безопаснее. Сразу отмечу, что можно делать и свои корпоративные политики.

Аналогичный отчет, но машины на Linux ОС.

По сути, эти модули MaxPatrol 8 нужны как прикладной инструмент для поддержания политики информационной безопасности в компании. Мы можем проводить периодические сканирования рабочих машин сотрудников, серверов и сетевых устройств. В автоматическом режиме обнаруживать необходимость обновить устаревшие/ уязвимые версии ПО на огромном спектре устройств, включающем маршрутизаторы, сервера с базами данных, виртуальными средами. Модуль комплаенс имеет предустановленные международные политики безопасности (CIS) и все это экономит человеческие ресурсы кратно, тем более, что при большом штате системных администраторов, вариант мисконфигурации возрастает. Max Patrol 8 решает эту проблему.

Теперь посмотрим на реализацию аудитов уже в RedCheck Enterprise.

По реализации функционала аудит и комплаенс отличается так, как заместо двух как у MaxPatrol 8 — имеет целый арсенал аудитов. Здесь есть аудит уязвимостей, аналог режима аудит у MaxPatrol 8 и аудит конфигураций, аналог режима комплаенс у MaxPatrol 8, а также ряд других аудитов.

На первый взгляд список богаче чем у MaxPatrol 8, но дело в том, что в последнем все аудиты интегрированы в один модуль и все настраивается с помощью одного профиля и это не единственное преимущество MaxPatrol 8. Так в RedCheck есть очень серьезная недоработка, на мой взгляд, связанная с конфигурацией профилей. RedCheck умеет подключаться только к одному типу сервисов в рамках одной задачи. Если в MaxPatrol 8 мы можем сделать профиль, в котором внесем учетные данные как на RDP так и на SSH и базы данных, после чего сканнер сам определит какие учетные данные вводить конкретному узлу, то есть настроил один профиль со всеми учетными данными и начал сканировать в один клик. В RedCheck же нужно явно указывать какие учетные данные он будет использовать. Для нас при тестировании продукта это была большая проблема, ведь, к примеру, есть 24 подсеть IP адресов, которая отведена под рабочие станции сотрудников. В этой подсети есть как Linux так и Windows машины. В MaxPatrol 8 мы вносим всю подсеть и сканируем. Результат в одном отчете и в одной задаче. В случае с RedCheck у нас две задачи и два отчета под Windows и Linux хосты соответственно. Если потребуется сканировать еще и базы данных, то это еще одна задача и еще один отчет и так по нарастающей. Жутко напрягающая вещь. Частично проблему с RedCheck можно решить вручную внося креды каждому хосту, а потом запускать задачу, но, а если хостов будет 1000 или 10 000? В целом проблему не решает

Результаты сканирования Windows машины в режиме Аудит уязвимостей у RedCheck Enterprise.

Результаты сканирования Linux машины в режиме Аудит уязвимостей

В режиме Аудит конфигураций RedCheck Enterprise демонстрирует список безопасных настроек системы и показывает какие настройки включены, а какие нет. Здесь нет различных политик (стандартов безопасности) как в MaxPatrol 8, а лишь одна «best practics», которую мы, кстати, можем настраивать сами.

Плохо это или нет трудно ответить. Разумному специалисту по информационной безопасности важнее реальная безопасность настройки конфигураций, а не соответствие международному стандарту CIS, хотя на то и разработаны стандарты, что это гарантированные сообществом «best practics».

Выглядит отчет с Windows машины так

И соответственно Linux OS.

Режимы аудитов RedCheck — это то, для чего его собственно и приобретают. Аудит уязвимостей — самая сильная сторона этого продукта. RedCheck решит вопрос с постоянным мониторингом уязвимостей ПО, а также может автоматически сам обновлять программы, если ему предоставить дистрибутивы. В этом режиме придирка к нему только в неудобстве формирования задач из-за ограничения в одну учетную запись на одну задачу. Режим Аудит когфигураций простой и понятный, но в случае с MaxPatrol 8 мы можем «козырять» словами, что соответствуем безопасности по OWASP или CIS, а с RedCheck лишь именно ему.

Основные режимы рассмотрели, теперь перейдем к их тестам!

В качестве тестового стенда взята одна и таже машина, условия идентичные у обоих сканеров, режимы включены по рекомендованному профилю производителя.

Режим Аудит / Аудит уязвимостей

В указанном режиме просканировали рабочую машину Windows в одинаковом состоянии.

По результатам тестирования MaxPatrol 8 нашел в общей сложности 1398 уязвимостей

RedCheck нашел 1444 уязвимостей

Аналогично просканирована Linux машина:

По результатам тестирования MaxPatrol 8 нашел в общей сложности 516 уязвимостей

RedCheck и здесь преуспел и нашел 585 уязвимостей.

По количеству найденных уязвимостей RedCheck обошел MaxPatrol 8 хоть и с небольшим отрывом.

Встает резонный вопрос. Уязвимости уязвимостям рознь. Есть ли критические уязвимости, которые на нашел MaxPatrol 8, но нашел RedCheck? Естественно, что в большинстве уязвимости аналогичные, например:

Критическая уязвимость в пакете Adobe в Max Patrol 8

И аналогичная уязвимость в RedCheck

Однако MaxPatrol 8 не обнаружил достаточно серьезные уязвимости о который я говорил ранее (на которые мы завели заявки на доработку разработчикам positive technologies).

Вполне эксплуатируемая уязвимость в polkit, позволяющая получить привилегированные права в системе

Ссылка скрыта от гостей

А RedCheck справился с ее обнаружением.

Не нашел MaxPatrol 8 и свежую уязвимость CVE-2022-21898 в DirectX

RedCheck отлично справился и со «свежей» критической уязвимостью.

И несмотря на результаты все не однозначно. В этом тесте нет явных победителей. Лучше находит уязвимости в режиме аудит уязвимостей, как мы уже поняли — RedCheck. Этот продукт смог обнаружить больше уязвимостей в том числе и критических. Удобнее в использовании оказался MaxPatrol 8. Нам не нужно создавать несколько задач под разные операционные системы и профили сканирования. Реальность такова, что в больших компаниях рабочие машины появляются еженедельно, меняются IP адреса. C RedCheck придется постоянно мониторить эти изменения и вносить в новые задачи. MaxPatrol 8 сделает это все за вас. В одной задаче просканирует и базы данных и Linux с Windows машинами и сам выберет учетные данные, которые нужно применить к объекту исследования. Так что MaxPatrol 8 интереснее для постоянно развивающегося сегмента сети, а RedCheck для более статичного, например серверного.

Касательно тестирования модуля Комплаенс от MaxPatrol 8 или режима «Аудит конфигураций» возникли трудности. Тестировать в этих режимах «влоб» не получится, поскольку MaxPatrol 8 ориентирован на разные стандарты безопасности, в каждом из которых свои критерии. RedCheck имеет один стандарт. Исходя из этого, если мы хотим быть «модными» в мире информационной безопасности, то настроить все под стандарты CIS или OWASP с помощью MaxPatrol 8 интереснее. Если нам это не важно, то и RedCheck поможет настроить нормально целый спектр устройств в том числе и сетевых. Дополню. Еще один нюанс. В RedCheck нужно на стадии задачи ставить политику, по которой будет идти сканирование комплайнс, а в MP8 реализован алгоритм автоматического подбора исходя из относимости к ПО хоста.

Теперь перейдем к заключению

Однозначно сказать, что один продукт хуже другого нельзя. MaxPatrol 8 удивил своим сетевым сканером, но слегка расстроил режимом аудит. Так совпало, что он не смог обнаружить серьезные уязвимости в нашей системе, когда их мы смогли обнаружить и проэксплуатировать вручную. И да, разработчики обещали исправить ситуацию, но осадок все-же остался. RedCheck Enterprise, несмотря на свою эффективность в аудите, оказался неудобнее MaxPatrol 8 в эксплуатации. Причем это не просто придирка, а реальная проблема в функционале сканера, которую не так просто исправить и которая будет постоянно отнимать время у системных администраторов (ведь перед запуском задачи потребуется ручная сверка установленных ОС на хостах). По стоимости на данный момент MaxPatrol 8 с тремя модулями стоит дороже RedCheck Enterprise, однако модуль Комплаенс MaxPatrol 8 не всегда нужен. Нам достаточно сделать эталонную конфигурацию и применить ее на множестве одинаковых систем. Для этого можно приобрести RedCheck обычной версии с лимитированным количеством активов. Такая комбинация выйдет дешевле. В тоже время можно приобрести RedCheck Enterprise и не иметь никаких ограничений, правда тогда пострадает внешнее сканирование сети. Если заключение резюмировать кратко, то:

- MaxPatrol 8 имеет лучший внешний сетевой сканер и более удобные конфигурационные настройки.

- RedCheck Enterprise находит больше уязвимостей в режиме аудит и при прочих равных стоит дешевле, однако плохо подходит для очень крупных систем из-за негибкости.

Исходя из вышесказанного оба эти сканера имеют свои преимущества и недостатки, а какой из них выбрать решать только вам. Удачи.

Система MaxPatrol 8 предназначена для обеспечения контроля защищенности и соответствия стандартам безопасности информационных систем. В основе MaxPatrol 8 механизмы тестирования на проникновение, системных проверок и контроля соответствия стандартам. Это позволяет получать объективную оценку состояния защищенности IТ-инфраструктуры в целом, а также отдельных подразделений, узлов и приложений, что необходимо для своевременного обнаружения уязвимостей и предотвращения атак с их использованием.

Pentest

Режим тестирования на проникновение реализует проверки, типичные для сканера сетевого уровня: инвентаризационные, «баннерные» проверки, фаззинг, подбор учетных записей. Также в MaxPatrol 8 есть специализированные проверки для анализа защищенности веб-приложений и СУБД.

Audit

Режим системного сканирования позволяет провести инвентаризацию аппаратного и программного обеспечения, сбор конфигурационных параметров ОС, служб, СУБД, прикладных систем и средств защиты информации, выявить уязвимости, ошибки конфигурации и контролировать обновления.

Compliance

Режим контроля соответствия стандартам позволяет проверять выполнение требований российских регулирующих органов, международных и отраслевых стандартов, корпоративных регламентов.

Ключевые возможности

Охватывает все информационные ресурсы компании

- MaxPatrol 8 помогает проводить инвентаризацию информационных активов. Позволяет получить сведения о сетевых ресурсах (сетевые адреса, тип ОС, доступные сетевые приложения и сервисы), идентифицировать аппаратные платформы и установленное ПО, контролировать обновления.

- Видит изменения в IT-инфраструктуре. Например, добавление новых учетных записей и узлов, изменения аппаратной и программной части.

- Собирает и обрабатывает сведения о состоянии защищенности инфраструктуры. Например, собирает информацию о подключенных модемах, беспроводных и внешних USB-устройств, а также конфигурации программного и аппаратного обеспечения: обрабатывает файлы настроек сетевых устройств, списки установленного ПО, пользователей и ролей доступа.

Выявляет уязвимости и контролирует их устранение

- Подсистема контроля защищенности проводит сетевое и системное сканирование, выявляет уязвимости и ошибки конфигурации, проводит оценку стойкости паролей. Идентифицирует уязвимости из БДУ ФСТЭК, CVE, WASC Threat Classification, OWASP Top 10 и собственной базы данных уязвимостей Positive Technologies, а также обеспечивает оценку риска на основе CVSS.

- MaxPatrol 8 проводит комплексный анализ сложных систем, включая платформы Windows, Linux, Unix, сетевое оборудование Cisco, Juniper, Huawei, Check Point, системы виртуализации Hyper-V, VMware, веб-серверы Microsoft IIS, Apache HTTP Server, Nginx и серверы веб-приложений IBM WebSphere, Oracle WebLogic, Apache Tomcat.

- MaxPatrol анализирует безопасность веб-приложений и позволяет обнаружить большинство уязвимостей веб-приложений: внедрение SQL-кода, межсайтовое выполнение сценариев, запуск произвольных программ.

- Сканирует базы данных, включая Microsoft SQL, Oracle, PostgreSQL, MySQL, MongoDB, Elastic. Проверки затрагивают настройки сетевого взаимодействия, аутентификацию, права и привилегии пользователей, управление обновлениями.

- Выявляет уязвимости в ERP системах SAP, 1C;

- По итогам сканирования пользователи получают отчеты: об инвентаризации, об устранениях уязвимостей, об изменениях в защищенности отдельных узлов и подразделений, а также об общем уровне защищенности IT-инфраструктуры.

Упрощает анализ соответствия стандартам и политикам ИБ

- Система проверяет инфраструктуру компании на соответствие техническим стандартам безопасности CIS, SAP, VMware и на собственные стандарты Positive Technologies.

- С помощью MaxPatrol 8 можно контролировать соответствие политикам безопасности: простым техническим требованиям, например о длине или периоде действия паролей, и более сложным, например об отсутствии устаревшего программного обеспечения.

- У пользователей есть возможность задавать собственные политики безопасности.

- Есть встроенная поддержка основных высокоуровневых стандартов ГОСТ ИСО/МЭК 27001, PCI DSS, CIS, ФСТЭК.

Автоматизирует процессы ИБ и контролирует их эффективность

- MaxPatrol 8 автоматизирует процессы инвентаризации ресурсов, управления уязвимостями, контроля соответствия политикам безопасности и контроля изменений.

- Автоматизация процессов позволяет снизить затраты на аудит и контроль защищенности, подготовку IT и ИБ проектов.

- Можно оценивать эффективность подразделений IT и ИБ с помощью расширяемого набора метрик безопасности и KPI: отслеживать состояние системы, динамику прохождения проверок, проводить сравнения подразделений.

- Есть возможность изменять существующий стандарт под свою компанию и задавать собственные политики.

Помогает выполнять требования по защите информации

MaxPatrol 8 имеет сертификаты ФСТЭК России и Минобороны России, поддерживает выявление уязвимостей, включенных в банк данных угроз безопасности ФСТЭК, и позволяет выполнить требования по защите:

— критической информационной инфраструктуры (приказы ФСТЭК № 239 и 235);

— персональных данных (приказ ФСТЭК № 21);

— информации в ГИС, в АСУ ТП и в информационных системах общего пользования (приказы ФСТЭК № 17, 31 и 489).

MaxPatrol 8 в Едином реестре российских программ для ЭВМ и баз данных.

MaxPatrol 8 также сертифицирован для использования на территории республики Беларусь и республики Казахстан.

Архитектура продукта

Архитектура MaxPatrol 8 обеспечивает гибкое масштабирование и позволяет внедрять систему в компаниях любого размера: можно подобрать MaxPatrol 8 под свою инфраструктуру — выбрать количество серверов, сканеров, режимы сканирования.

Ядро системы — MP Server. Это модуль управления, позволяющий регулировать конфигурацию и настройку системы. В него входит сканер MP Scanner, который сканирует, собирает и обрабатывает данные. При необходимости к MP Server можно подключить дополнительные сканирующие модули. Это позволит увеличить скорость сканирования и учитывать нюансы топологии сети.

В крупных распределенных информационных системах применяется сервер консолидации MaxPatrol Consolidation Server. Он позволяет собрать информацию с различных серверов MP Server и получить комплексную оценку защищенности всей IT-инфраструктуры.

Локальный сервер обновлений MaxPatrol Local Update Server (LUS) используется как единая точка поддержки базы знаний, которая содержит информацию о проверках, уязвимостях и стандартах.

Также существует специализированная версия MP Server для работы на мобильных компьютерах — MaxPatrol Mobile Server.

Система для небольшой корпоративной сети

Для небольшого офиса достаточно одного сервера MP Server со встроенным сканером и консолью управления. Это минимальный вариант развертывания MaxPatrol 8.

Система для крупной структурированной сети

Архитектура MaxPatrol 8 позволяет подключить несколько сканеров для работы в сетях среднего размера.

Система для крупной многофилиальной корпорации

Для работы в крупной многофилиальной корпорации в каждом филиале устанавливается MP Server. Для централизованного сбора и хранения информации в центральном офисе разворачивается сервер консолидации.

Миссия «Устранить уязвимости»

Как защитить бизнес от злоумышленников? Зачем искать трендовые уязвимости в инфраструктуре? Как правильно расставить приоритеты в защите? Рассказываем в новом видео.

Преимущества

Сценарии использования

Для контроля соблюдения регламентов ИБ

Обширная база знаний стандартов и уязвимостей MaxPatrol 8 помогает эффективно обнаружить уязвимости, ошибки конфигурации и нарушения регламентов ИБ. В ходе внедрения заказчик может определить собственные требования к информационным системам и процессам мониторинга информационной безопасности или использовать наработки из базы знаний системы.

Подробные описания проблем и рекомендации по устранению позволяют эффективно бороться с обнаруженными несоответствиями. Аналитические отчеты и функции расчета численных метрик (KPI) позволяют оценить динамику изменения защищенности инфраструктуры и прохождения проверок на соответствие техническим стандартам.

Следовательно, применение MaxPatrol 8 позволяет:

- выявлять уязвимости в инфраструктуре;

- регламентировать и автоматизировать процессы аудита систем;

- внедрить принятые технические стандарты;

- отслеживать динамику изменений в состоянии системы.

Для автоматизации процессов ИБ

Система MaxPatrol 8 позволяет автоматизировать многие задачи отделов ИБ и IT: по инвентаризации, техническому аудиту, контролю соответствия и изменений в информационных системах. Автоматизация процессов позволяет снизить затраты на их выполнение. Более того, использование технических средств дает возможность сотрудникам IT и ИБ отделов проводить проверки гораздо чаще, что положительно сказывается на актуальности используемой менеджментом информации.

Различные отчеты MaxPatrol 8 помогут отслеживать ключевые параметры эффективности подразделений (например, количество уязвимостей на узлах, среднее время устранения уязвимостей, процент охвата систем корпоративными стандартами). Таким образом, применение MaxPatrol 8 в этом случае позволяет:

- снизить трудозатраты и повысить эффективность процессов мониторинга и контроля изменений;

- использовать объективные численные метрики (KPI) для оценки и повышения эффективности отделов IT и ИБ.

Для внутренних и внешних аудиторов

Механизмы тестирования на проникновение и аудита системы MaxPatrol 8 позволяют оперативно оценить текущее состояние IT и ИБ компании, идентифицировать наиболее уязвимые узлы и системы. Автоматизация контроля изменений может применяться для сбора и поддержания в актуальном состоянии информации о ресурсах системы. Функции контроля соответствия дают наглядное представление о различиях между требованиями, предъявляемыми к конфигурации и защите систем.

Применение MaxPatrol 8 позволяет:

- поддерживать в актуальном состоянии информацию об активах системы;

- оперативно проводить технические аудиты IT и ИБ;

- получать оперативную техническую и управленческую информацию.

Для слияния компаний

Слияние компаний часто приводит к серьезному падению уровня информационной безопасности. Объединение информационных систем различного уровня, использующих разные подходы и инфраструктурные решения, никогда не проходит безболезненно. Зачастую перед подразделениями IT и ИБ ставится задача максимально быстро и эффективно «подтянуть» присоединяемую систему до принятого в компании уровня. Существует множество подходов к решению этой задачи — от полной перестройки инфраструктуры до интеграции существующих решений без существенных изменений. Но в любом случае определение наиболее проблемных мест, оценка текущей готовности и отслеживание того, как проходит объединение, — важнейшие задачи в процессе слияния IT-инфраструктур нескольких компаний.