Предложите, как улучшить StudyLib

(Для жалоб на нарушения авторских прав, используйте

другую форму

)

Ваш е-мэйл

Заполните, если хотите получить ответ

Оцените наш проект

1

2

3

4

5

| 127 018, Москва, Сущевский вал, д.16/5 Телефон: (495) 780 4820 Факс: 4095) 780 4820 http://www.CryptoPro.ru E-mail: info@CryptoPro.ru |

|

| Средство Криптографической Защиты Информации |

КриптоПро CSP

Версия 3.6 Руководство администратора безопасности Использование СКЗИ под управлением iOS |

ЖТЯИ.00050-03 90 02-07

Листов 12

2011

-

© OOO «КРИПТО-ПРО», 2000-2011. Все права защищены. Авторские права на средства криптографической защиты информации типа КриптоПро CSP и эксплуатационную документацию к ним зарегистрированы в Российском агентстве по патентам и товарным знакам (Роспатент).

Настоящий Документ входит в комплект поставки программного обеспечения СКЗИ КриптоПро CSP версии 3.6; на него распространяются все условия лицензионного соглашения. Без специального письменного разрешения OOO «КРИПТО-ПРО» документ или его часть в электронном или печатном виде не могут быть скопированы и переданы третьим лицам с коммерческой целью.

Содержание

1. Аннотация 4

2. Список сокращений 4

3. Основные технические данные и характеристики СКЗИ 5

3.1. Программно-аппаратная среда 5

3.2. Варианты исполнения СКЗИ 5

3.3. Ключевые носители 5

4. Установка дистрибутива ПО КриптоПро CSP 5

5. Обновление СКЗИ КриптоПро CSP 5

6. Состав и назначение компонент программного обеспечения СКЗИ 5

7. Встраивание СКЗИ КриптоПро CSP в прикладное ПО 5

8. Требования по организационно-техническим и административным мерам обеспечения эксплуатации СКЗИ 6

8.1. Общие меры защиты от НСД ПО с установленными СКЗИ для iOS 6

8.2. Требования по размещению технических средств с установленным СКЗИ 8

9. Требования по криптографической защите 8

Приложение 1. Контроль целостности программного обеспечения 10

Приложение 2. Управление протоколированием 11

Лист регистрации изменений 12

1.Аннотация

Настоящее Руководство дополняет документ «ЖТЯИ.00050-03 90 02. КриптоПро CSP. Руководство администратора безопасности. Общая часть» при использовании СКЗИ под управлением iOS.

Инструкции администраторам безопасности и пользователям различных автоматизированных систем, использующих СКЗИ Error: Reference source not found, должны разрабатываться с учетом требований настоящего документа.

2.Список сокращений

| CRL | Список отозванных сертификатов (Certificate Revocation List) |

| ITU-T | Международный комитет по телекоммуникациям (International Telecommunication Union) |

| IETF | Internet Engineering Task Force |

| АС | Автоматизированная система |

| АРМ | Автоматизированное рабочее место |

| ГМД | Гибкий магнитный диск |

| ДСЧ | Датчик случайных чисел |

| HDD | Жесткий магнитный диск |

| КП | Конечный пользователь |

| НСД | Несанкционированный доступ |

| ОС | Операционная система |

| ПАК | Программно-аппаратный комплекс |

| ПО | Программное обеспечение |

| Регистрация | Присвоение определенных атрибутов (адреса, номера ключа, прав использования и т.п.) абоненту |

| Регламент | Совокупность инструкций и другой регламентирующей документации, обеспечивающей функционирование автоматизированной системы во всех режимах. |

| СВТ | Средства вычислительной техники |

| Сертификат | Электронный документ, подтверждающий принадлежность открытого ключа и определенных атрибутов конкретному абоненту |

| Сертификация | Процесс изготовления сертификата открытого ключа абонента в центре сертификации |

| СКЗИ | Средство криптографической защиты информации |

| СОС | Список отозванных сертификатов (Certificate Revocation List) |

| СС | Справочник сертификатов открытых ключей. Сетевой справочник. |

| ЦС | Центр Сертификации (Удостоверяющий Центр) |

| ЦР | Центр Регистрации |

| ЭД | Электронный документ |

| ЭЦП | Электронная цифровая подпись |

3.Основные технические данные и характеристики СКЗИ

СКЗИ ЖТЯИ.00050-03 разработано в соответствии с криптографическим интерфейсом фирмы Microsoft — Cryptographic Service Provider (CSP).

3.1.Программно-аппаратная среда

СКЗИ ЖТЯИ.00050-03 под управлением iOS используется в программно-аппаратных средах iOS версии 4.2 и выше.

Со сроками эксплуатации операционных систем, в среде которых функционирует СКЗИ, можно ознакомиться по следующему адресу:

<

http://www.apple.com/support/

>.

3.2.Варианты исполнения СКЗИ

СКЗИ ЖТЯИ.00050-03 для работы с ОС iOS изготовляется и распространяется в одном варианте исполнения:

Исполнение 1 – СКЗИ класса защиты КС1.

3.3.Ключевые носители

В качестве ключевых носителей закрытых ключей выступает устройство iPad/iPod/iPhone.

4.

| | Примечания. 1. Хранение закрытых ключей в памяти iPad/iPod/iPhone допускается при условии распространения на HDD или ПЭВМ c HDD требований по обращению с ключевыми носителями, в том числе и после удаления ключей.

2. Перечень ключевых носителей по исполнениям СКЗИ и программно-аппаратным платформам см. Формуляр ЖТЯИ.00050-03 30 01, п.п. 3.8, 3.9. |

Установка дистрибутива ПО КриптоПро CSP

Для операционной системы iOS КриптоПро CSP не поставляется в виде конечного приложения. КриптоПро CSP для iOS представляет собой фреймворк для разработки, который содержит в себе объектный файл, реализующий функции CSP, ресурсы и заголовочные файлы. Фреймворк не имеет механизма самостоятельной установки в операционную систему. Установка осуществляется в составе прикладной программы, разработанной на основе фреймворка теми средствами, которые предлагает разработчик прикладной программы.

5.Обновление СКЗИ КриптоПро CSP

Обновление КриптоПро CSP на iOS осуществляется в составе приложения, включающего в себя КриптоПро CSP согласно инструкциям от производителя приложения.

6.Состав и назначение компонент программного обеспечения СКЗИ

Для операционной системы iOS КриптоПро CSP не поставляется в виде конечного приложения. КриптоПро CSP для iOS представляет собой фреймворк для разработки, который содержит в себе объектный файл, ресурсы и заголовочные файлы. Объектный файл CPROCSP содержит в себе реализацию интерфейса CSP и вспомогательных функций. Доступные функции описаны в заголовочных файлах из состава фреймворка.

7.Встраивание СКЗИ КриптоПро CSP в прикладное ПО

При встраивании СКЗИ Error: Reference source not found в прикладное программное обеспечение должны выполняться требования раздела 7 документа «Error: Reference source not found

8.Требования по организационно-техническим и административным мерам обеспечения эксплуатации СКЗИ

Должны выполняться требования по организационно-техническим и административным мерам обеспечения безопасности эксплуатации СКЗИ в объеме раздела 12 документа «Error: Reference source not found

8.1.Общие меры защиты от НСД ПО с установленными СКЗИ для iOS

При использовании СКЗИ ЖТЯИ.00050-03 под управлением iOS необходимо предпринять дополнительные меры организационного и технического характера и выполнить дополнительные настройки операционной системы. При этом ставится задача не только обеспечить дополнительную защиту устройства и ОС от НСД, но и обеспечить бесперебойный режим работы и исключить возможности «отказа в обслуживании», вызванного внутренними причинами (например — переполнением файловых систем).

К организационно-техническим мерам относятся:

- обеспечение физической безопасности устройства;

- установка программных обновлений;

- организация процедуры резервного копирования и хранения резервных копий.

Дополнительные настройки iOS касаются следующего:

- ограничение доступа пользователей и настройки пользовательского окружения;

- ограничение сетевых соединений;

- ограничения на запуск процессов и установку программ;

- дополнительные настройки ядра ОС;

- настройка сетевых сервисов;

- ограничение количества «видимой извне» информации о системе;

- настройка подсистемы протоколирования и аудита.

8.1.1.Организационно-технические меры

8.1.1.1.Обеспечение физической безопасности устройства

Следует исключить возможность доступа неавторизованного персонала к устройству. Для этого необходимо либо осуществлять личный контроль за устройством, либо хранить его в запираемом сейфе.

Доступ персонала к устройству должен быть регламентирован внутренним распорядком эксплуатирующей организации и должностными инструкциями.

8.1.1.2.Организация процедуры резервного копирования и хранения резервных копий

При определении регламента резервного копирования и хранения резервных копий следует обеспечить ответственное хранение резервных копий и определить процедуру выдачи резервных копий ответственному персоналу и уничтожения вышедших из употребления носителей (лент, однократно записываемых дисков и пр.).

Резервные копии должны храниться в запираемых сейфах либо в зашифрованном виде на ЭВМ.

Стандартными мерами по организации ответственного хранения носителей являются:

- маркировка носителей;

- составление описи хранимых носителей с указанием серийных (инвентарных) номеров, дат записи носителей, фамилией сотрудника, создавшего копию для каждого шкафа(сейфа);

- периодическая сверка описи и содержимого сейфов (шкафов);

- организация ответственного хранения и выдачи ключей от сейфов (шкафов);

- возможное опечатывание (опломбирование) сейфов(шкафов).

Уничтожение вышедших из употребления носителей должно производится комиссией с составлением акта об уничтожении.

8.1.1.3.При использовании СКЗИ ЖТЯИ.00050-03 на ПЭВМ, подключенных к общедоступным сетям связи, должны быть предприняты дополнительные меры, исключающие возможность несанкционированного доступа к системным ресурсам используемых операционных систем, к программному обеспечению, в окружении которого функционируют СКЗИ, и к компонентам СКЗИ со стороны указанных сетей.

8.1.1.4.Право доступа к рабочим местам с установленным ПО СКЗИ «КриптоПро CSP» предоставляется только лицам, ознакомленным с правилами пользования и изучившим эксплуатационную документацию на программное обеспечение, имеющее в своем составе СКЗИ ЖТЯИ.00050-03

8.1.1.5.На технических средствах, оснащенных СКЗИ «КриптоПро CSP» должно использоваться только лицензионное программное обеспечение фирм-производителей.

8.1.1.6.На компьютере, к которому подключается устройство, не устанавливаются средств разработки и отладки ПО. Если средства отладки приложений нужны для технологических потребностей организации, то их использование должно быть санкционировано администратором безопасности. В любом случае запрещается использовать эти средства для просмотра и редактирования кода и памяти приложений, использующих СКЗИ ЖТЯИ.00050-03.

8.1.1.7.Должны быть приняты меры по исключению несанкционированного доступа посторонних лиц в помещения, в которых установлены технические средства СКЗИ ЖТЯИ.00050-03, по роду своей деятельности не являющихся персоналом, допущенным к работе в указанных помещениях.

8.1.1.8.Должно быть запрещено оставлять без контроля вычислительные средства, на которых эксплуатируется СКЗИ ЖТЯИ.00050-03 после ввода ключевой информации. При уходе пользователя с рабочего места должно использоваться автоматическое включение парольной заставки.

8.1.1.9.Из состава системы должно быть исключено оборудование, которое может создавать угрозу безопасности iOS. Также необходимо избегать использования нестандартных аппаратных средств, имеющих возможность влиять на функционирование устройства или iOS.

8.1.1.10.После инсталляции iOS следует установить все рекомендованные производителем операционной системы программные обновления и программные обновления, связанные с безопасностью, существующие на момент инсталляции.

8.1.2.Дополнительные настройки iOS и операционных систем, к которым устройство подключается через iTunes

8.1.2.1.Индивидуальная настройка iOS

- В настройках iOS в разделе «General – Passcode Lock» необходимо включить пароли. Необходимо задать сложность пароля и настройки для удаления данных в случае неправильного ввода пароля, соответствующие политике безопасности.

8.1.2.2.Корпоративная настройка iOS

Корпоративная настройка iOS выполняется при помощи iPhone Configuration utility. Это ПО можно скачать с сайта разработчика:

http://www.apple.com/support/

. Документация по утилите также доступна на сайте разработчика. При помощи iPhone Configuration Utility можно создать профиль настройки для устройства и применить его к одному или нескольким устройствам.

- Создайте профиль со следующими параметрами:

- В разделе “passcode” выберите “require passcode on device” и сделайте настройки:

- Maximum passcode age – 30 days

- Passcode history 6

- Задайте сложность пароля и настройки для удаления данных в случае неправильного ввода пароля, соответствующие политике безопасности огранизации.

- В разделе “restrictions” отключите все разрешения, которые не являются необходимыми для выполнения работы. Отключите «Allow installing apps». Если эта возможность необходима для работы, её необходимо оставить, но настроить ограничения через “mobile device management” (см. ниже).

- Если в организации имеется сервер для управления мобильными устройствами(Mobile device management server), то в разделе “mobile device management” необходимо настроить подключение к нему. Сервер может быть использован для получения настроек (в том числе новых профилей настроек) и приложений.

- В разделе “passcode” выберите “require passcode on device” и сделайте настройки:

- Установите на iPad всё необходимое программное обеспечение и примените конфигурационный профиль. Эти действия также можно сделать централизованно при помощи сервера Mobile device management.

8.1.2.3.Настройка ОС, к которой устройство подключается при помощи iTunes

- Выполните рекомендации по дополнительной настойке ОС из руководства администратора безопасности для соответствующей ОС.

- На компьютер, к котором устройство подключается через iTunes должны быть установлены средства антивирусной защиты.

- Если на устройстве хранятся закрытые ключи, резервные копии устройства, сделанные при помощи iTunes, должны быть зашифрованы. Для зашифрования может быть использовано ПО КриптоПро EFS или средства, предоставляемые операционной системой.

8.2.Требования по размещению технических средств с установленным СКЗИ

При размещении технических средств с установленным СКЗИ:

- Должны быть приняты меры по исключению несанкционированного доступа в помещения, в которых размещены технические средства с установленным СКЗИ, посторонних лиц, по роду своей деятельности не являющихся персоналом, допущенным к работе в этих помещениях. В случае необходимости присутствия посторонних лиц в указанных помещениях должен быть обеспечен контроль за их действиями и обеспечена невозможность негативных действий с их стороны на СКЗИ, технические средства, на которых эксплуатируется СКЗИ и защищаемую информацию.

- Внутренняя планировка, расположение и укомплектованность рабочих мест в помещениях должны обеспечивать исполнителям работ, сохранность доверенных им конфиденциальных документов и сведений, включая ключевую информацию.

- В случае планирования размещения СКЗИ в помещениях, где присутствует речевая, акустическая и визуальная информация, содержащая сведения, составляющие государственную тайну, и (или) установлены технические средства и системы приема, передачи, обработки, хранения и отображения информации, содержащей сведения, составляющие государственную тайну, технические средства иностранного производства, на которых функционируют программные модули СКЗИ, должны быть подвергнуты специальной проверке по выявлению устройств, предназначенных для негласного получения информации».

9.Требования по криптографической защите

Должны выполняться требования по криптографической защите раздела 12 документа ЖТЯИ.00050-03 90 02 в части, касающейся Mac OS.

Конкретно должны выполняться требования:

- Использование только лицензионного системного программного обеспечения.

- При инсталляции СКЗИ должны быть обеспечены организационно-технические меры по исключению подмены дистрибутива и внесения изменений в СКЗИ после установки.

- Исключение из программного обеспечения ПЭВМ с установленным СКЗИ средств отладки.

- На рабочие станции, к которым устройство с СКЗИ подключается через iTunes, должны быть установлены средствами антивирусной защиты, сертифицированными Федеральной Службой Безопасности РФ по классу Б2 для рабочих станций.

- Пароль, используемый для аутентификации пользователей, должен содержать не менее 6 символов алфавита мощности не менее 10. Периодичность смены пароля – не реже одного раза в 3 месяца.

- Периодичность тестового контроля криптографических функций — 10 минут.

- Ежесуточная перезагрузка ПЭВМ.

- Периодичность останова ПЭВМ — 1 месяц.

- Запрещается использовать режим простой замены (ЕСВ) ГОСТ 28147-89 для шифрования информации, кроме ключевой.

- Должно даваться предупреждение о том, что при использовании режима шифрования CRYPT_SIMPLEMIX_MODE материал, обрабатываемый на одном ключе, автоматически ограничивается величиной 4 МВ.

- Должно быть запрещено использование СКЗИ для защиты телефонных переговоров без принятия в системе мер по защите от информативности побочных каналов, специфических при передаче речи.

- Должна быть запрещена работа СКЗИ при включенных в ПЭВМ штатных средствах выхода в радиоканал.

- Перед началом работы СКЗИ необходимо провести контроль целостности.

- Контролем целостности должен быть охвачен исполняемый файл приложения, в которое входит СКЗИ.

Приложение 1. Контроль целостности программного обеспечения

Программное обеспечение СКЗИ Error: Reference source not found имеет средства обеспечения контроля целостности ПО СКЗИ, которые должны выполняются периодически.

Разработчик прикладной программы, содержащей СКЗИ КриптоПро CSP должен рассчитать хэш приложения. Хэш хранится в ресурсах приложения и контролируется средствами КриптоПро CSP при каждом запуске приложения, а также при нажатии на кнопку «Проверить целостность дистрибутива» из панели КриптоПро CSP

Если в результате периодического контроля целостности появляется сообщения о нарушении целостности контролируемого файла, пользователь обязан прекратить работу и обратиться к администратору безопасности.

Администратор безопасности должен проанализировать причину, приведшую к нарушению целостности и в случае необходимости переустановить приложение, содержащее ПО СКЗИ Error: Reference source not found.

Приложение 2. Управление протоколированием

Для включения/отключения значение log используйте:

a) Mac OS

Для задания уровня протокола

/usr/CPROcsp/sbin/cpconfig –loglevel cpcsp -mask 0x9

Для задания формата протокола

/usr/CPROcsp/sbin/cpconfig –loglevel cpcsp — format 0x19

Для просмотра маски текущего уровня и формата протокола

/usr/CPROcsp/sbin/cpconfig –loglevel cpcsp -view

Значением параметра уровнь протокола является битовая маска:

N_DB_ERROR = 1 # сообщения об ошибках

N_DB_LOG = 8 # сообщения о вызовах

Значением параметра формат протокола является битовая маска:

DBFMT_MODULE = 1 # выводить имя модуля

DBFMT_THREAD = 2 # выводить номер нитки

DBFMT_FUNC = 8 # выводить имя функции

DBFMT_TEXT = 0x10 # выводить само сообщение

DBFMT_HEX = 0x20 # выводить НЕХ дамп

DBFMT_ERR = 0x40 # выводить GetLastError

Лист регистрации изменений

| Лист регистрации изменений | |||||||||

| Номера листов (страниц) | Всего

листов |

№

документа |

Входящий

№ сопроводи- |

Подп. | Дата | ||||

| Изм | изменен-

ных |

замененных | новых | аннулиро-ванных | (страниц) в докум. | тельного

докум. и дата |

|||

Время на прочтение

10 мин

Количество просмотров 18K

Хранение ключей на токенах и смарт-картах обеспечивает дополнительную защиту от внешних и внутренних нарушителей, в том числе имеющих определенный уровень доступа к информационной системе и оборудованию.

Сегодня я расскажу, как мы защищаем ключи шифрования и электронной подписи в наших информационных системах, и сделаю это в подробном, хорошо проиллюстрированном руководстве по настройке SUSE Linux Enterprise Server 12 SP3 для работы с токеном Aladdin JaCarta PKI и КриптоПро CSP KC2 4.0.9944.

Опубликовать данное руководство побудило несколько причин:

Причина 1

Официальная документация на Aladdin-RD JaCarta больше адаптирована под операционные системы Astra Linux и ALT Linux, сертифицированные в Минобороны, ФСТЭК и ФСБ как средства защиты информации.

Причина 2

Лучшая инструкция по настройке взаимодействия с аппаратными носителями в Linux, которую удалось найти, была также от wiki.astralinux.ru — Работа с КриптоПро CSP

Причина 3

UPD 16.04.2019: В процессе настройки среды и оборудования выяснилось, что носитель, первым оказавшийся в распоряжении, был вовсе не JaCarta PKI Nano, как ожидалось, а устройство работающее в режиме SafeNet Authentication Client eToken PRO.

UPD 16.04.2019: Некогда Банку требовалось устройство, которое могло бы работать в той же инфраструктуре, что и eToken PRO (Java). В качестве такого устройства компания “ЗАО Аладдин Р.Д.” предложила токен JaCarta PRO, который был выбран банком. Однако на этапе формирования артикула и отгрузочных документов сотрудником компании была допущена ошибка. Вместо модели JaCarta PRO в артикул и отгрузочные документы случайно вписали JaCarta PKI.

UPD 16.04.2019: Благодарю компанию Аладдин Р.Д., за то что помогли разобраться и установить истину.

В этой ошибке нет никаких политических и скрытых смыслов, а только техническая ошибка сотрудника при подготовке документов. Токен JaCarta PRO является продуктом компании ЗАО “Аладдин Р.Д.”. Апплет, выполняющий функциональную часть, разработан компанией “ЗАО Аладдин Р.Д”.

Этот eToken PRO относился к партии, выпущенной до 1 декабря 2017 года.

После этой даты компания «Аладдин Р.Д.» прекратила продажу устройств eToken PRO (Java).

Забегая немного вперед, нужно сказать, что работа с ним настраивалась через соответствующие драйверы — SafenetAuthenticationClient-10.0.32-0.x86_64, которые можно получить только в поддержке Аладдин Р.Д. по отдельной online заявке.

В КриптоПро CSP для работы с этим токеном требовалось установить пакет cprocsp-rdr-emv-64 | EMV/Gemalto support module.

Данный токен определялся и откликался. При помощи утилиты SACTools из пакета SafenetAuthenticationClient можно было выполнить его инициализацию. Но при работе с СКЗИ он вел себя крайне странно и непредсказуемо.

Проявлялось это следующим образом, на команду:

csptest -keyset -cont '\.Aladdin R.D. JaCarta [SCR Interface] (205D325E5842) 00 00alfa_shark' -check Выдавался ответ, что все хорошо:

[ErrorCode: 0x00000000]Но сразу после попытки зачитать ключи программно эта же проверка начинала выдавать ошибку:

[ErrorCode: 0x8009001a]Согласно перечню кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

NTE_KEYSET_ENTRY_BAD

0x8009001A

Keyset as registered is invalid.«Невалидный набор ключей» — причина такого сообщения, возможно, кроется либо в старом чипе, прошивке и апплете Gemalto, либо в их драйверах для ОС, которые не поддерживают новые стандарты формирования ЭП и функции хэширования ГОСТ Р 34.10-2012 и ГОСТ Р 34.11-2012.

В таком состоянии токен блокировался. СКЗИ начинало показывать неактуальное состояние считывателя и ключевого контейнера. Перезапуск службы криптографического провайдера cprocsp, службы работы с токенами и смарт-картами pcscd и всей операционной системы не помогали, только повторная инициализация.

Справедливости ради требуется отметить, что SafeNet eToken PRO корректно работал с ключами ГОСТ Р 34.10-2001 в ОС Windows 7 и 10.

Можно было бы попробовать установить СКЗИ КриптоПро CSP 4.0 ФКН (Gemalto), но целевая задача — защитить наши ключи ЭП и шифрования с помощью сертифицированных ФСБ и ФСТЭК изделий семейства JaCarta, в которых поддерживаются новые стандарты.

Проблему удалось решить, взяв настоящий токен JaCarta PKI в (XL) обычном корпусе.

Но на попытки заставить работать Safenet eToken PRO времени было потрачено немало. Хотелось обратить на это внимание и, возможно, кого-то оградить от подобного.

Причина 4

Иногда самому требуется вернуться к старым статьям и инструкциям. Это удобно, когда информация размещена во внешнем источнике. Так что спасибо Хабру за предоставленную возможность.

Руководство по настройке

После установки токена JaCarta PKI в USB порт сервера и запуска системы проверяем, что новое устройство обнаружено и появилось в списке:

lsusb

В нашем случае это Bus 004 Device 003: ID 24dc:0101

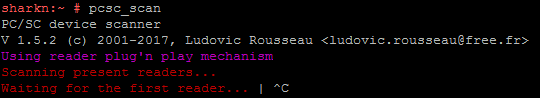

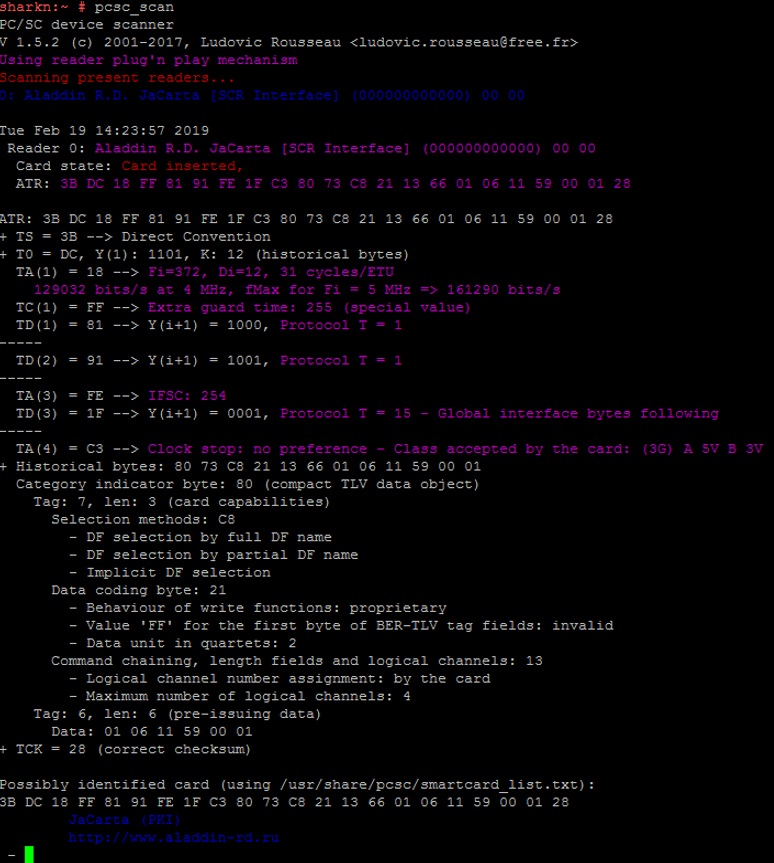

Для диагностики считывателей можно воспользоваться утилитой pcsc-tools из проекта security:chipcard (software.opensuse.org).

Запускается командой:

pcsc_scan

Пока не установлены все необходимые пакеты, информация о токене не отобразится.

Установка драйверов и ПО для работы с JaCarta PKI

На странице Поддержки сайта «Аладдин Р.Д.» загружаем Документацию и программное обеспечение для работы только с JaCarta PKI

Согласно Руководству по внедрению «JaCarta для Linux» пункт 4.2., первым делом требуется установить пакеты pcsc-lite, ccid и libusb.

Для работы утилиты управления JaCarta необходимо установить следующие компоненты:

- PC/SC Lite — промежуточный слой для обеспечения доступа к смарт-картам по стандарту PC/SC, пакет pcsc-lite.

- Библиотеки ccid и libusb для работы с USB-ключами, смарт-картами и считывателями смарт-карт.

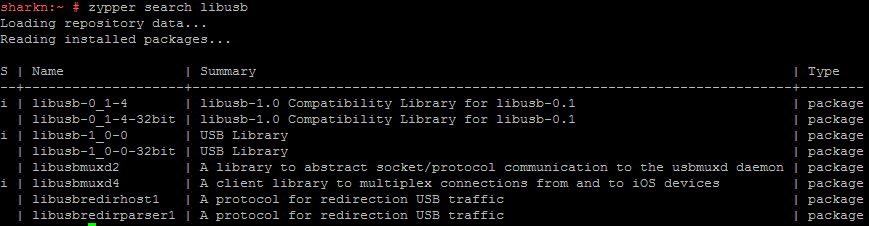

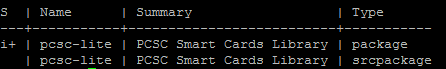

Выполняем проверку наличия этих пакетов и установку:

zypper search pcsc-lite

zypper search libusb

zypper install pcsc-lite

zypper search CCID

zypper install pcsc-ccid

zypper search CCID

zypper install libusb

В итоге пакет pcsc-lite был обновлен, CCID установлен, libusb никаких действия не требовалось.

Следующими двумя командами выполняем установку пакета с драйверами и программным обеспечением непосредственно для работы с JaCarta PKI:

zypper install idprotectclientlib-637.03-0.x86_64.rpm

zypper install idprotectclient-637.03-0.x86_64.rpm

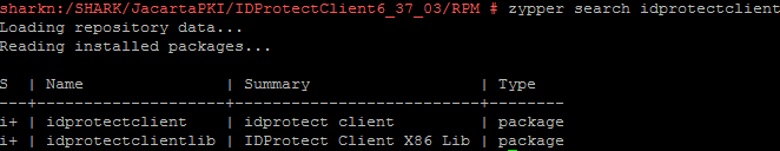

Проверяем, что драйверы и ПО для JaCarta PKI установились:

zypper search idprotectclient

При попытках заставить работать SafeNet eToken PRO я нашел информацию, что предустановленный в SLES пакет openct — Library for Smart Card Readers может конфликтовать с pcsc-lite — PCSC Smart Cards Library, установку которого требует руководство Аладдин Р.Д.

zypper search openct

Поэтому пакет openct удаляем:

rpm -e openct

Теперь все необходимые драйверы и ПО для работы с токеном установлены.

Выполняем диагностику с помощью утилиты pcsc-tools и убеждаемся, что JaCarta определяется в операционной системе:

pcsc_scan

Установка пакетов КриптоПро CSP

При установке КриптоПро CSP по умолчанию нужные пакеты для работы с токенами и смарт-картами отсутствуют.

zypper search cprocsp

Выполняем установку в CSP компонента поддержки JaCarta components for CryptoPro CSP

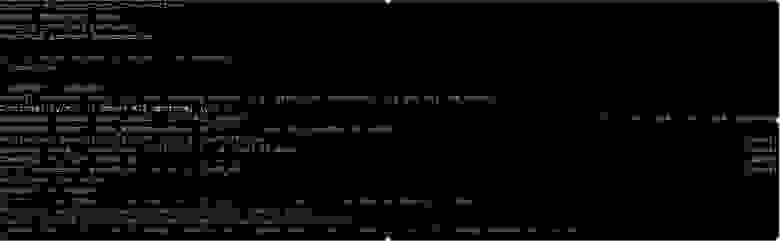

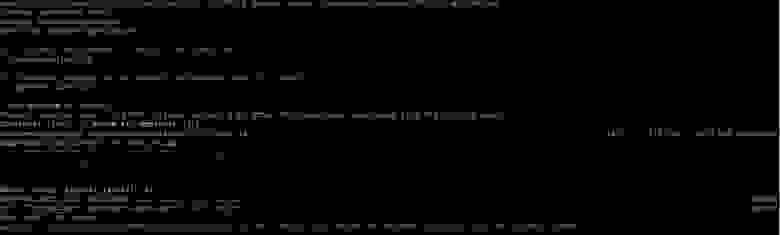

zypper install cprocsp-rdr-jacarta-64-3.6.408.683-4.x86_64.rpm

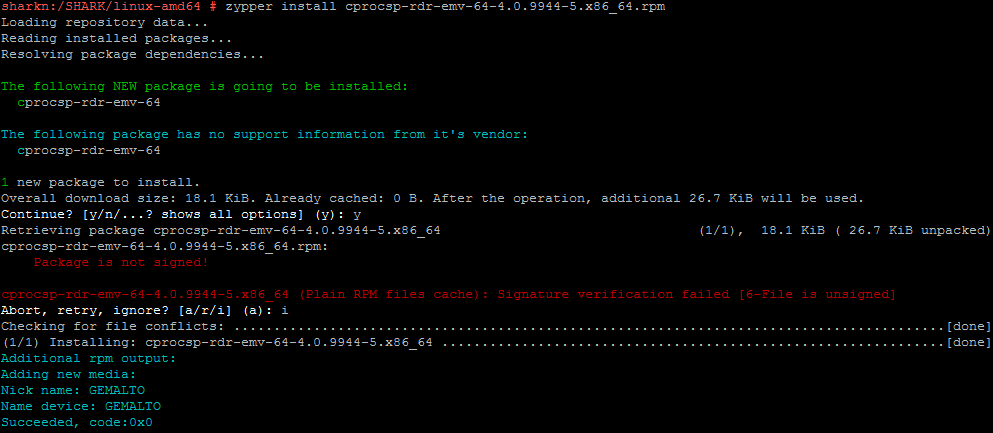

Некоторые компоненты имеют зависимости. Так, например, если попытаться выполнить установку пакета поддержки SafeNet eToken PRO cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm — EMV/Gemalto support module, то получим сообщение о необходимости сначала установить базовый компонент CSP поддержки считывателей cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm — PC/SC components for CryptoPro CSP readers:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

Loading repository data...

Reading installed packages...

Resolving package dependencies...

Problem: nothing provides cprocsp-rdr-pcsc-64 >= 4.0 needed by cprocsp-rdr-emv-64-4.0.9944-5.x86_64

Solution 1: do not install cprocsp-rdr-emv-64-4.0.9944-5.x86_64

Solution 2: break cprocsp-rdr-emv-64-4.0.9944-5.x86_64 by ignoring some of its dependencies

Choose from above solutions by number or cancel [1/2/c] (c): c

Устанавливаем базовые пакеты поддержки считывателей и ключевых носителей:

zypper install cprocsp-rdr-pcsc-64-4.0.9944-5.x86_64.rpm

zypper install lsb-cprocsp-pkcs11-64-4.0.9944-5.x86_64.rpm

Теперь можно установить модули для работы с остальными видами носителей и компонент GUI:

zypper install cprocsp-rdr-emv-64-4.0.9944-5.x86_64.rpm

zypper install cprocsp-rdr-novacard-64-4.0.9944-5.x86_64.rpm

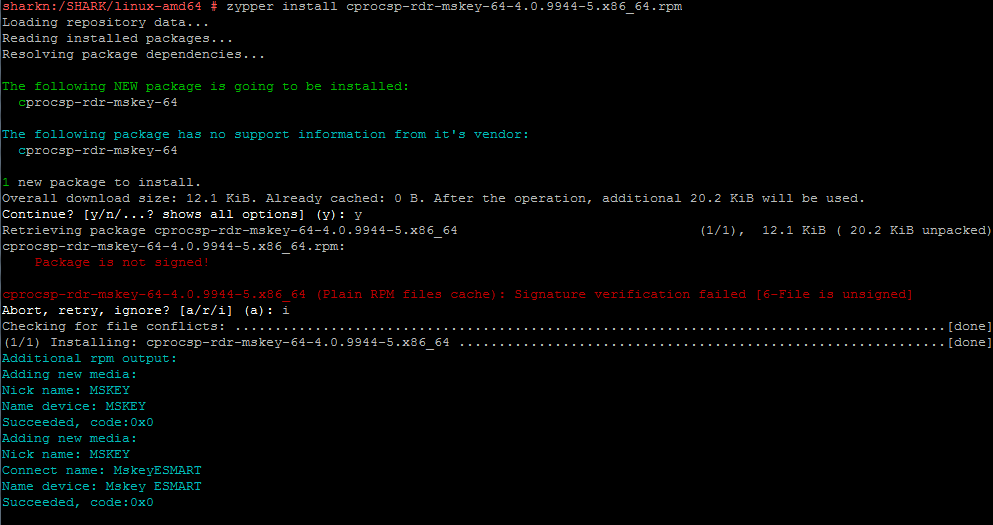

zypper install cprocsp-rdr-mskey-64-4.0.9944-5.x86_64.rpm

zypper install cprocsp-rdr-gui-gtk-64-4.0.9944-5.x86_64.rpm

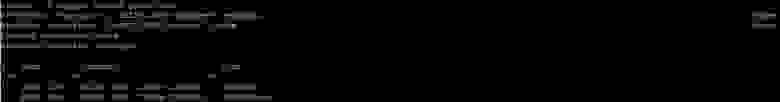

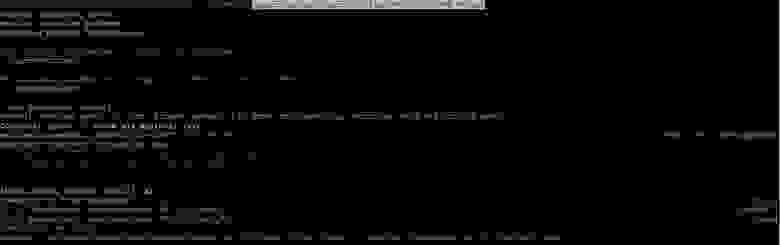

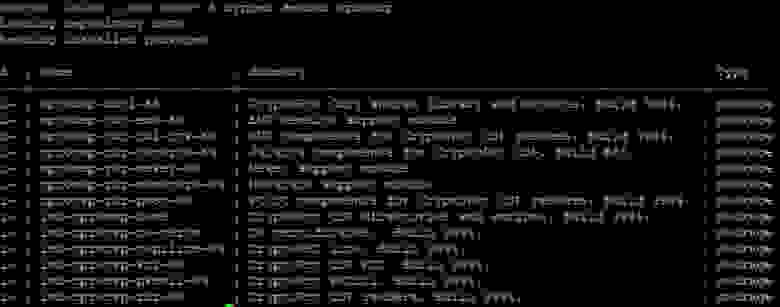

Проверяем итоговую конфигурацию КриптоПро CSP:

zypper search cprocsp

Loading repository data...

Reading installed packages...

S | Name | Summary | Type

---+-----------------------------+----------------------------------------------------+--------

i+ | cprocsp-curl-64 | CryptoPro Curl shared library and binaris. Build 9944. | package

i+ | cprocsp-rdr-emv-64 | EMV/Gemalto support module | package

i+ | cprocsp-rdr-gui-gtk-64 | GUI components for CryptoPro CSP readers. Build 9944. | package

i+ | cprocsp-rdr-jacarta-64 | JaCarta components for CryptoPro CSP. Build 683. | package

i+ | cprocsp-rdr-mskey-64 | Mskey support module | package

i+ | cprocsp-rdr-novacard-64 | Novacard support module | package

i+ | cprocsp-rdr-pcsc-64 | PC/SC components for CryptoPro CSP readers. Build 9944.| package

i+ | lsb-cprocsp-base | CryptoPro CSP directories and scripts. Build 9944. | package

i+ | lsb-cprocsp-ca-certs | CA certificates. Build 9944. | package

i+ | lsb-cprocsp-capilite-64 | CryptoAPI lite. Build 9944. | package

i+ | lsb-cprocsp-kc2-64 | CryptoPro CSP KC2. Build 9944. | package

i+ | lsb-cprocsp-pkcs11-64 | CryptoPro PKCS11. Build 9944. | package

i+ | lsb-cprocsp-rdr-64 | CryptoPro CSP readers. Build 9944. | package

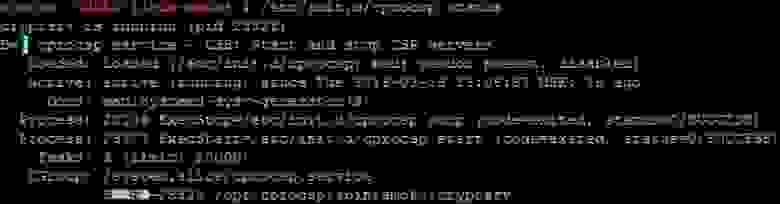

Чтобы применить изменения, выполняем перезапуск службы криптографического провайдера и проверяем ее статус:

/etc/init.d/cprocsp restart

/etc/init.d/cprocsp status

Настройка и диагностика КриптоПро CSP

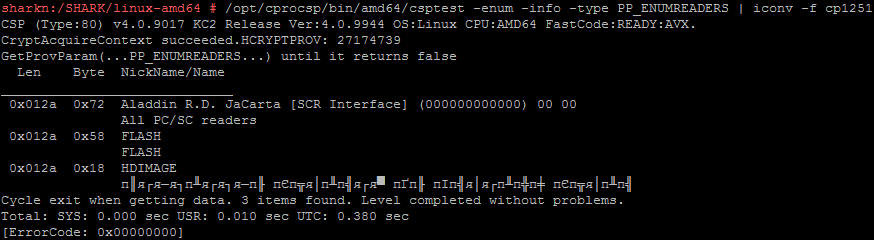

Проверим, видит ли криптографический провайдер наш токен и другие доступные типы носителей следующими командами:

/opt/cprocsp/bin/amd64/csptest -card -enum -v –v

/opt/cprocsp/bin/amd64/csptest -enum -info -type PP_ENUMREADERS | iconv -f cp1251

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -view -f cp1251

Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00 — это наш носитель.

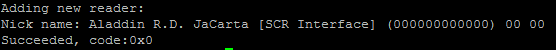

Следуя инструкции КриптоПро CSP для Linux. Настройка, выполняем его регистрацию в криптографическом провайдере:

/opt/cprocsp/sbin/amd64/cpconfig -hardware reader -add "Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00"В результате выполнения в конфигурационный файл /etc/opt/cprocsp/config64.ini

в раздел [KeyDevicesPCSC] будет добавлена запись:

[KeyDevicesPCSC"Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00"Default]

Чтобы выполнить требования Формуляра, Правил пользования и Руководства администратора безопасности КриптоПро CSP:

Использование СКЗИ «КриптоПро CSP» версии 4.0 с выключенным режимом усиленного контроля использования ключей не допускается. Включение данного режима описано в документах ЖТЯИ.00087-01 91 02. Руководство администратора безопасности.

Необходимо включить режим усиленного контроля использования ключей:

/opt/cprocsp/sbin/amd64/cpconfig -ini 'configparameters' -add long StrengthenedKeyUsageControl 1Проверяем, что режим включен:

cat /etc/opt/cprocsp/config64.ini | grep StrengthenedKeyUsageControl

Выполняем перезапуск службы криптографического провайдера:

/etc/init.d/cprocsp restart

/etc/init.d/cprocsp status

После перезапуска проверяем, что ошибок в работе провайдера с ключевыми носителями нет:

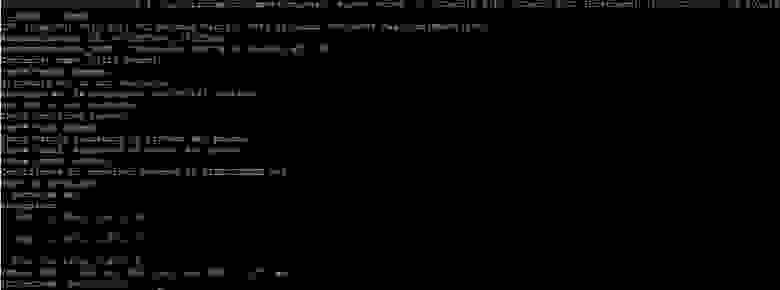

/opt/cprocsp/bin/amd64/csptest -keyset –verifycontext

/opt/cprocsp/bin/amd64/csptest -keyset -verifycontext -enum –unique

CSP (Type:80) v4.0.9017 KC2 Release Ver:4.0.9944 OS:Linux CPU:AMD64 FastCode:REA

AcquireContext: OK. HCRYPTPROV: 16052291

alfa_shark1 |SCARDJACARTA_4E3900154029304CCC00E9F6

OK.

Total: SYS: 0.000 sec USR: 0.000 sec UTC: 4.560 sec

[ErrorCode: 0x00000000]

Работа с токеном JaCarta PKI

Запустим программу Xming (X11 forwarding) на своей станции, чтобы по SSH иметь возможность открывать и работать с графическими интерфейсами нужных утилит.

После установки IDProtectClient — программного обеспечения для работы с JaCarta PKI, на сервере в папке /usr/share/applications появились два файла:

Athena-IDProtectClient.desktop

Athena-IDProtectManager.desktop

Это ярлыки, в которых можно посмотреть параметры запуска утилит Exec=/usr/bin/SACTools

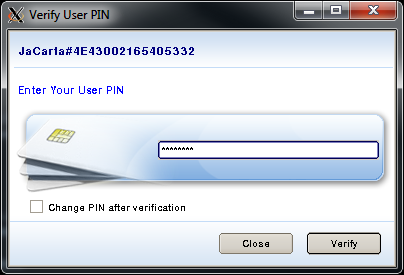

Запустим утилиту IDProtectPINTool.

С помощью нее задаются и меняются PIN-коды доступа к токену.

/usr/bin/IDProtectPINTool

При первой инициализации токена будет полезна ссылка, содержащая PIN-коды (пароли) ключевых носителей по умолчанию

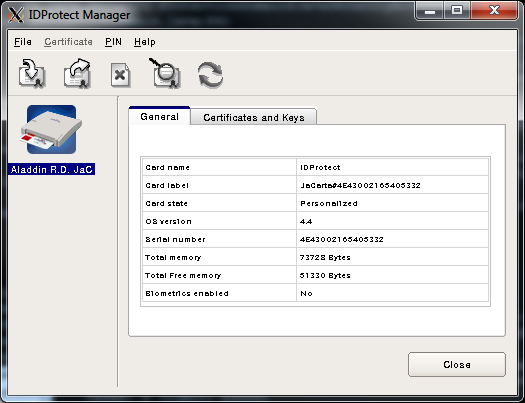

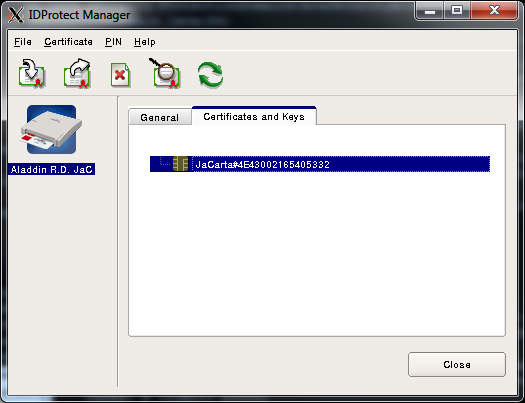

Программа IDProtect_Manager позволяет просматривать информацию о токене и контейнере с ключами и сертификатом:

/usr/bin/IDProtect_Manager

Для доступа к контейнеру с ключами нужно ввести пароль:

Для работы с SafeNet Authentication Client eToken PRO существуют аналогичные программы — SafeNet Authentication Client Monitor и SafeNet Authentication Client Tools, которые запускаются так:

/usr/bin/SACMonitor

/usr/bin/SACTools

Выполнять операции непосредственно с ключевыми контейнерами удобнее в интерфейсе криптографического провайдера КриптоПро JavaCSP:

/jdk1.8.0_181/jre/bin/java ru.CryptoPro.JCP.ControlPane.MainControlPane

Для отображения информации о содержимом контейнера с ключами можно выполнить команду:

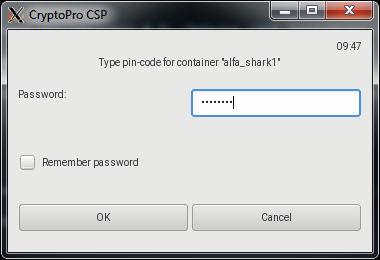

/opt/cprocsp/bin/amd64/csptest -keyset -cont '\.Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00alfa_shark1' -infoДля диагностики контейнера используется эта же команда с ключом –check

/opt/cprocsp/bin/amd64/csptest -keyset -cont '\.Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00alfa_shark' –checkПотребуется ввести пароль от контейнера:

Программное извлечение ключей

В общем виде пример извлечения закрытого ключа и сертификата открытого ключа из контейнера на токене с помощью КриптоПро Java CSP следующий:

import ru.CryptoPro.JCP.KeyStore.JCPPrivateKeyEntry;

import ru.CryptoPro.JCP.params.JCPProtectionParameter;

KeyStore keyStore = KeyStore.getInstance("Aladdin R.D. JaCarta [SCR Interface] (000000000000) 00 00", "JCSP");

keyStore.load(null, null);

JCPPrivateKeyEntry entry = null;

X509Certificate certificate = null;

PrivateKey privateKey = null;

try {

entry = (JCPPrivateKeyEntry) keyStore.getEntry(keyAlias,

new JCPProtectionParameter(pwd));

certificate = (X509Certificate) entry.getCertificate();

privateKey = entry.getPrivateKey();

} catch (UnrecoverableEntryException | NullPointerException e) {

LOGGER.log(Level.WARNING, PRIVATE_KEY_NOT_FOUND + keyAlias + ExceptionUtils.getFullStackTrace(e));

}

Если действовать так:

Key key = keyStore.getKey(keyAlias, pwd);

то криптографический провайдер будет пытаться в системе отобразить через консоль или GUI окно запрос на ввод пароля к контейнеру.

Результаты

Отторгаемый ключевой носитель-токен установлен во внутренний USB-порт сервера.

Само серверное оборудование опломбировано и размещается в помещении с ограниченным доступом.

Такие меры позволяют повысить уровень защиты наших информационных систем от кражи и компрометации ключей электронной подписи или шифрования, как удаленно по сети, так и физически.

Полезные ссылки

- Документация Aladdin-RD JaCarta

- wiki.astralinux.ru — Работа с КриптоПро CSP

- Перечень кодов ошибок объектной модели компонентов Microsoft COM Error Codes (Security and Setup)

- СКЗИ КриптоПро CSP 4.0 ФКН (Gemalto)

- Утилита диагностики считывателей pcsc-tools из проекта security:chipcard (software.opensuse.org)

- КриптоПро CSP для Linux. Настройка.

- Aladdin-RD PIN-коды (пароли) ключевых носителей по умолчанию